Qualys offre una soluzione gratuita per garantire uno smart working sicuro

Qualys, ha annunciato la disponibilità della propria Cloud Platform in forma gratuita per 60 giorni per i clienti, che offre la protezione degli endpoint, consentendo ai responsabili IT e della sicurezza di proteggere i computer di chi lavora da remoto.

Per attivare l’offerta gratuita di 60 giorni, consultare www.qualys.com/remotepatching/. Il servizio sarà inizialmente disponibile per i clienti Qualys. La distribuzione agli ulteriori interessati è gestita in base alla data di registrazione.

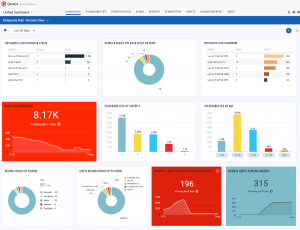

La soluzione per la protezione degli endpoint da remoto di Qualys permette ai responsabili della sicurezza di utilizzare il Cloud Agent di Qualys a basso impatto, per compilare un inventario aggiornato di tutti i dispositivi hardware presenti sugli endpoint remoti e delle applicazioni che sono in esecuzione; ottenere un quadro in tempo reale di tutte le vulnerabilità critiche che minacciano il sistema operativo e delle applicazioni che rappresentano un rischio per i dispositivi; applicare le patch ai sistemi da remoto direttamente dal cloud in poche ore e con un semplice click, senza appesantire la larghezza di banda disponibile sui gateway VPN; ottenere totale visibilità sullo status informatico dei dispositivi, individuando gli errori di configurazione comuni che espongono gli endpoint agli attacchi

In sintesi, la soluzione gratuita per la protezione degli endpoint remoti cloud-based di Qualys consente ai responsabili della sicurezza di ottenere una visibilità istantanea e continua sui computer che operano da remoto, di rilevare le vulnerabilità critiche a cui non è stato posto rimedio e provvedere all’applicazione delle patch attraverso il cloud. L’applicazione delle patch in modalità protetta avviene direttamente dai siti dei vendor e dai contenuti delle reti di distribuzione con impatto minimo o nullo sulla larghezza di banda delle VPN esterne.

I clienti che già utilizzano il Cloud Agent di Qualys possono abilitare facilmente l’applicazione delle patch tramite la Qualys Cloud Platform senza eseguire alcun intervento sui sistemi client. In alternativa, è possibile implementare il Cloud Agent a basso impatto sui computer da remoto.

“Siamo orgogliosi di poter supportare le imprese nell’affrontare questo momento critico, offrendo una soluzione efficace per garantire la sicurezza di tutti i computer aziendali e personali” – ha dichiarato Philippe Courtot, Presidente e CEO di Qualys. “La nostra applicazione cloud-based consente alle aziende di valutare il proprio stato di sicurezza e conformità in tempo reale, applicando con un semplice click e da remoto, le patch necessarie ai dispositivi dei dipendenti.”

“Mai come nelle ultime settimane tutti i processi organizzativi e operativi delle imprese Italiane sono stati messi così a dura prova,” – ha evidenziato Emilio Turani, Managing Director per Italia, Central Eastern Europe, Turchia e Grecia di Qualys – bloccando manager e collaboratori presso la propria abitazione. La nostra soluzione consente di poter lavorare in smart working in modalità totalmente sicura ed efficiente”.

Nota importante

La versione iniziale supporta l’applicazione di patch su Microsoft Windows 7 e versioni successive. Il supporto dell’applicazione di patch per i Mac e l’aggiunta di un servizio di rilevamento di malware e protezione verranno resi disponibili a breve.

Webinar Zoom e Qualys

Inoltre, Sumedh Thakar, Chief Product Officer e Presidente di Qualys, terrà un’intervista con Randy Barr, responsabile della sicurezza dei prodotti di Zoom, per approfondire le nuove sfide cybersecurity causate dal lavoro da remoto. Si parlerà di approcci per fornire sicurezza a chi opera da remoto evitando al contempo l’impatto sulle attività aziendali.

Per registrare consultare https://www.qualys.com/webinar/remote.

Contenuti correlati

-

Qualifica degli strumenti di compilazione per la Functional Safety e la Cyber Security

Il settore automobilistico è caratterizzato da tre trend principali: digitalizzazione, connettività e veicoli altamente automatizzati. Mentre i processi di sicurezza sono ormai collaudati e maturi, per ognuno di questi tre trend si rende necessaria la definizione di...

-

Niente più vincoli per i server edge

Grazie all’integrazione dei processori della linea Xeon D di Intel sui Server-on-Module COM-HPC da parte di produttori come congatec, le installazioni di server edge non sono più confinate nelle sale server, dove l’ambiente è attentamente controllato dal...

-

Applicazioni safety-critical, come metterle in sicurezza

Il trend di crescita degli attacchi informatici e la diffusione dei dispositivi IoT mettono sempre più a rischio anche i sistemi embedded critici per la sicurezza fisica. Strumenti di automazione dei test del codice e principi corretti...

-

La “nuova normalità” non può prescindere dalla sicurezza informatica

La nuova soluzione per la sicurezza informatica industriale di Moxa è stata concepita per fornire supporto alla protezione di rete nelle attività produttive e nelle infrastrutture critiche, consentendo un ritorno alla “nuova normalità” in modo rapido e...

-

Dalla VPN al Cloud in nome della cybersicurezza: la ricerca di Barracuda Networks

La pandemia di COVID-19 ha avuto conseguenze importanti anche su IT e sicurezza informatica, anche alla luce del numero di persone rimaste a casa a lavorare. E anche dove il picco dei contagi sembra rientarto molti lavoreranno...

-

Healthcare: il ruolo dell’edge computing secondo dynabook

Durante l’attuale emergenza sanitaria, il cloud computing si è rivelato fondamentale per supportare le aziende sanitarie, i ricercatori e i pazienti nel corso della pandemia, per fornire assistenza virtuale e telemedicina, ma anche per garantire l’archiviazione dei...

-

Phoenix Contact ottiene la certificazione TÜV SÜD per la Cyber Security industriale

Phoenix Contact Italia ha ottenuto da parte di TÜV SÜD il certificato IEC 62443-2-4, grazie al quale d’ora in avanti l’azienda può operare come Integration Service Provider in ambito Cyber Security Industriale. Phoenix Contact è la prima...

-

Difese inadeguate contro il traffico crittografato. La ricerca di Flowmon e IDG

Parliamo addirittura del 99%: tanti sono i responsabili IT che vedono nel traffico di rete crittografato una fonte di rischi per la sicurezza. Ma a fronte di ciò, ancora ben due terzi delle aziende non riescono a...

-

7 aziende su 10 subiscono attacchi attraverso IoT. La ricerca di Extreme Networks

Sette aziende su dieci minacciate da attacchi attraverso IoT, sono troppe. A evidenziare il dato e l’insufficienza delle misure di sicurezza adottate è una nuova ricerca di Extreme Networks che rivela come le aziende continuino a essere...

-

Juniper Networks mette in guardia: la sicurezza è a rischio

Crimini e minacce cyber sono sempre dietro l’angolo. La sicurezza informatica è costantemente a rischio e il buon senso (oltre che l’esperienza) consigliano di prevenire anche i probabili futuri nemici. Si inquadra in questo contesto una recente...