50

- ELETTRONICA OGGI 459 - GENNAIO/FEBBRAIO 2017

DIGITAL

CYBER SECURITY

di memorizzazione della chiave multipli, memoria flash sicu-

ra e utilizzo della tecnologia PUF.

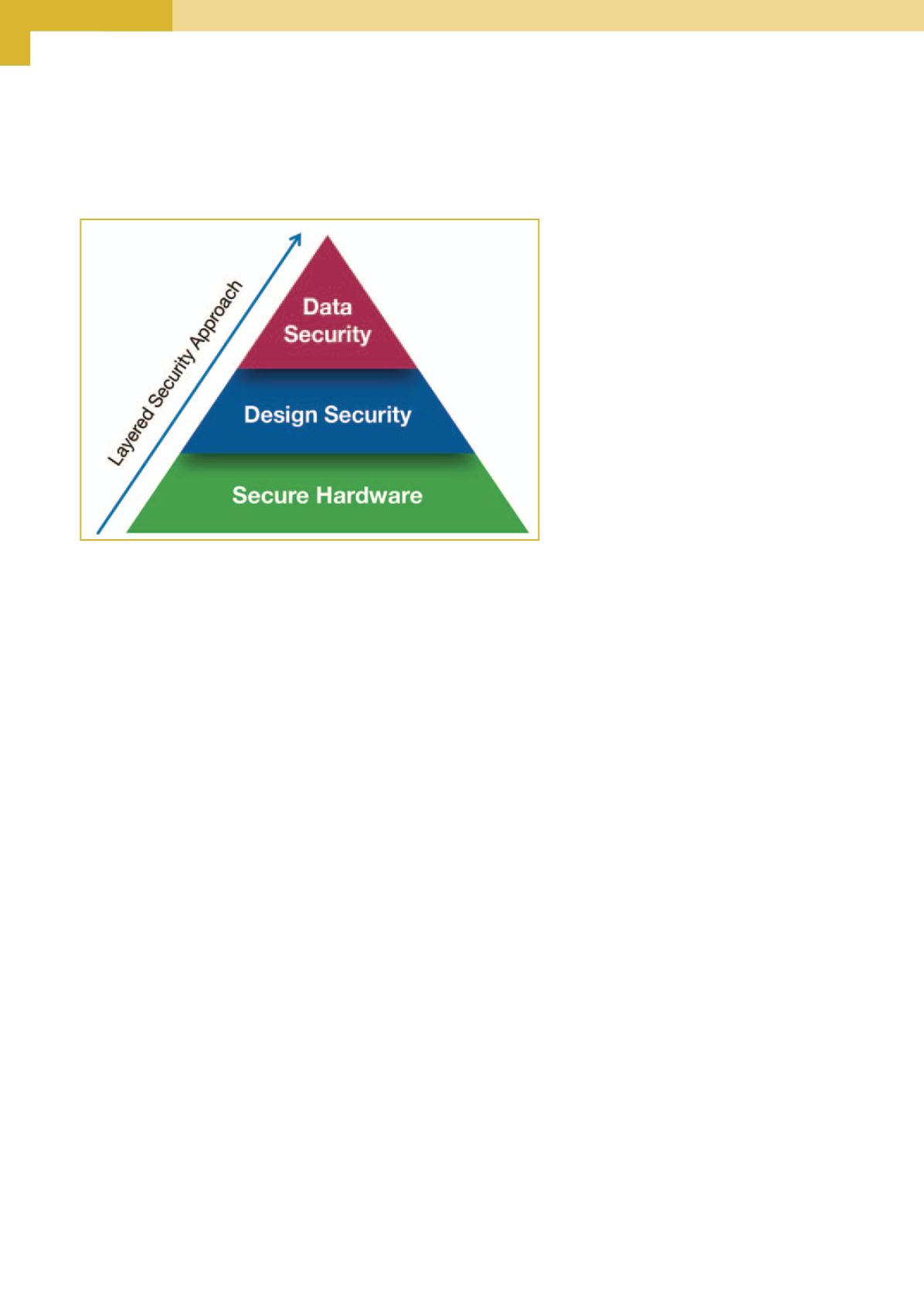

Sicurezza a più livelli: i componenti chiave

Una volta che i SoC FPGA sono in grado di proporsi come una

“root-of-trust” hardware del progetto, il passo successivo preve-

de l’implementazione di un approccio che il DoD (Department

of Defense) definisce “defense-in-depth” e comporta l’aggiunta

di più livelli di sicurezza per l’intero sistema. Le soluzioni har-

dware associate mettono disposizione più livelli di IA (Infor-

mation Assurance) e il supporto di tecnologie di cifratura per

proteggere i dati nei loro tre stati (at-rest, in-motion e in-use)

nelle applicazioni software e nei progetti basati si SoC e FPGA.

Nel caso dei data-at-rest, l’attenzione deve essere focalizzata

sulla memorizzazione. Nel caso di applicazioni di elaborazione

embedded a elevate prestazioni il miglior approccio prevede

l’uso di SSD sicuri ad alta affidabilità. Questi SSD devono pro-

teggere dati sensibili da possibili minacce e ridurre le vulne-

rabilità intrinseche dei supporti di memorizzazione. Di conse-

guenza, SSD con cifratura basata su hardware e prevenzione

della perdita dei dati sono elementi essenziali per garantire la

miglior sicurezza delle informazioni.

Per proteggere i dati-in-motion vi sono due nuove opzioni da

utilizzare con la rete Ethernet, perché essa opera al livello

2 (L2) con il proprio protocollo di cifratura definito da IEEE

802.1AE MACsec (MAC Security standard). Esiste una correla-

zione diretta tra il livello di sicurezza della soluzione e il livello

in cui la sicurezza stessa è implementata. A causa di questa

correlazione, il collegamento mediante Ethernet richiede una

cifratura di sicurezza L2. Esistono soluzioni di protezione che

consentono la cifratura di sicurezza end-to-end

basata sul flusso conforme a IEEE 802.1AE che

possono essere utilizzate su qualsiasi rete, com-

prese le reti multi-operatore e basate su cloud.

Questa sicurezza non dipende dal fatto che la

rete sia a conoscenza dei protocolli di sicurezza

e le soluzioni per il livello fisico (PHY) assicu-

rano una cifratura a 128/256 bit conforme allo

standard AES per contrastare minacce informa-

tiche in continua evoluzione.

Indipendentemente dallo stato dei dati, è neces-

sario garantire la loro sicurezza mediante più

livelli di cifratura. Per esempio è possibile utiliz-

zare la cifratura software per ridurre la vulnera-

bilità che si potrebbe generare nel caso di estra-

zione della chiave di cifratura da una memoria

statica o runtime. Nuove e innovative tecnologie

basate sul software rappresentano una soluzio-

ne idonea per “celare” la chiave che protegge

password e chiavi di cifratura e sono supportate

da un gran numero di piattaforme e di algoritmi.

Un altro importante elemento del sistema che deve essere

protetto è la temporizzazione sincrona, particolarmente im-

portante nel caso di infrastrutture di comunicazione critiche.

Parecchi organismi fanno affidamento su server di riferi-

mento orario (time server) pubblici che fungono da sorgenti

dell’UTC (tempo coordinato universale). Per questo motivo,

sono indispensabili soluzioni di temporizzazione end-to-end

in grado di generare, distribuire e applicare l’ora precisa al

fine di mantenere una infrastruttura di temporizzazione si-

cura e globale.

Per poter combinare in modo ottimale tutti questi elementi

sono spesso richieste competenze specifiche. I laboratori

indipendenti supportati da produttori di component rappre-

sentano una risorsa importante per gli sviluppatori impe-

gnati a garantire la sicurezza dei sistemi embedded. In questi

centri operano analisti di sistemi e della sicurezza, esper-

ti nel campo della cifratura, ingegneri hardware e softwa-

re che mettono a disposizione competenze trasversali alle

aziende, collaborando con loro al fine di pianificare strategie

di protezione, valutare i rischi, valutare progetti di tipo “black

box” ed eseguire l’ingegnerizzazione della sicurezza.

La sicurezza informatica deve rappresentare una priorità

per i progettisti di sistemi embedded. Gli attuali SoC FPGA

rappresentano la root-of-trust per l’implementazione di so-

luzioni a più livelli, in grado di salvaguardare e proteggere

tecnologie e informazioni critiche. Lo sviluppo di una solu-

zione appropriata per la difesa contro i rischi richiede una

combinazione ottimale di tecnologie, oltre alla flessibilità ne-

cessaria per contrastare minacce informatiche in continua

evoluzione.

Fig. 1 – Per ottenere il più elevato livello di sicurezza possibile è necessario ricorrere a

un approccio a più livelli che preveda l’utilizzo di hardware sicuro e garantisca sicurez-

za sia del progetto sia dei dati