ESET: app spia del gruppo filo cinese GREF si spacciano per Signal e Telegram

I ricercatori di ESET hanno comunicato di aver scoperto due campagne attive, rivolte agli utenti Android di Telegram e Signal, riconducibili al gruppo APT GREF allineato alla Cina.

ESET precisa che con molta probabilità queste minacce sono attive dal luglio 2020 e dal luglio 2022, rispettivamente per ciascuna app. In pratica quest campagne hanno distribuito il codice di spionaggio Android BadBazaar attraverso il Google Play Store, il Samsung Galaxy Store e siti web dedicati che si spacciano per legittime applicazioni di chat criptate – le app dannose sono FlyGram e Signal Plus Messenger. Gli attori delle minacce hanno ottenuto le funzionalità delle false app di Signal e Telegram patchando le app open-source di Signal e Telegram per Android con codice maligno.

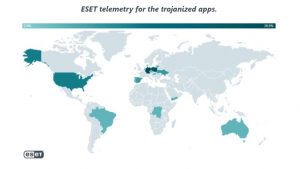

Per quanto riguarda la distribuzioen geografica, la telemetria di ESET ha segnalato rilevamenti su dispositivi Android in diversi Paesi in Unione Europea, negli Stati Uniti, in Ucraina e in altri Paesi nel mondo. Sono stati riportati infatti rilevamenti da Australia, Brasile, Danimarca, Repubblica Democratica del Congo, Germania, Hong Kong, Ungheria, Lituania, Paesi Bassi, Polonia, Portogallo, Singapore, Spagna, Ucraina, Stati Uniti e Yemen.

Entrambe le app sono state successivamente rimosse da Google Play.

“Il codice dannoso di BadBazaar era nascosto nelle app affette da trojan di Signal e Telegram, che forniscono alle vittime un’esperienza di app funzionante, ma con un’attività di spionaggio in background”, ha spiegato Lukáš Štefanko, ricercatore ESET che ha effettuato la scoperta. “Lo scopo principale di BadBazaar è quello di esfiltrare le informazioni del dispositivo, l’elenco dei contatti, i registri delle chiamate e l’elenco delle app installate, e di condurre lo spionaggio sui messaggi di Signal collegando segretamente l’app Signal Plus Messenger della vittima al dispositivo dell’aggressore”, ha aggiunto.

Dal punto di vista delle modalità di funzionamento, dopo l’avvio iniziale dell’app, l’utente deve accedere a Signal Plus Messenger tramite la funzionalità legittima di Signal, proprio come farebbe con l’app ufficiale per Android. Una volta effettuato l’accesso, Signal Plus Messenger inizia a comunicare con il suo server di command and control (C&C). Signal Plus Messenger può spiare i messaggi di Signal abusando della funzione “collega dispositivo”. Lo fa collegando automaticamente il dispositivo compromesso al dispositivo Signal dell’aggressore. Questo metodo di spionaggio è unico: i ricercatori di ESET non hanno mai riscontrato una funzionalità simile utilizzata in modo improprio da altri malware e questo è l’unico metodo con cui l’aggressore può accedere al contenuto dei messaggi di Signal. ESET Research ha informato gli sviluppatori di Signal di questa falla.

Per quanto riguarda la falsa app di Telegram, FlyGram, la vittima deve effettuare l’accesso tramite la legittima funzionalità di Telegram, come richiesto dall’app ufficiale. Prima che il login sia completato, FlyGram inizia a comunicare con il server C&C e BadBazaar ottiene la possibilità di esfiltrare informazioni sensibili dal dispositivo. FlyGram può accedere ai backup di Telegram se l’utente ha attivato una funzione specifica aggiunta dagli aggressori, funzione che è stata attivata da almeno 13.953 account utente. Il server proxy dell’attaccante può essere in grado di registrare alcuni metadati, ma non può decriptare i dati e i messaggi effettivamente scambiati all’interno di Telegram. A differenza di Signal Plus Messenger, FlyGram non ha la capacità di collegare un account Telegram all’attaccante o di intercettare le comunicazioni crittografate delle sue vittime.

Contenuti correlati

-

L’AI sul posto di lavoro: il buono, il cattivo e l’algoritmico

Se da un lato l’AI può liberarci da compiti noiosi e persino eliminare l’errore umano, dall’altro è fondamentale ricordare le sue lacune e le capacità uniche messe in campo dagli esseri umani Di Fabio Buccigrossi, Country Manager...

-

ESET: analisi sulla diffusione della botnet Emotet

ESET ha pubblicato un’analisi dei movimenti della botnet Emotet, una famiglia di malware attiva dal 2014, circoscritta nel 2021 grazie all’impegno e alla collaborazione internazionale di otto Paesi, ma tornata in auge. Emotet è gestita da un...

-

ESET nomina Mária Trnková Chief Marketing Officer

ESET ha costituito la nuova divisione Marketing, Communication e Digital Business, con la nomina di Mária Trnková a Chief Marketing Officer. La nuova divisione -sottolinea l’azienda- potenzierà il supporto marketing di ESET in tutti i segmenti, rafforzerà...

-

CloudMensis: una nuova minaccia scoperta da ESET

CloudMensis è il nome di una nuova minaccia per attacchi mirati a utenti Mac scoperta dai ricercatori di ESET. Si tratta di una backdoor, precedentemente sconosciuta, che spia gli utenti di Mac compromessi e utilizza esclusivamente servizi...

-

ESET: il malware Hodur sfrutta la guerra in Ucraina

La guerra in Ucraina e altri temi di cronaca europea sono gli argomenti sfruttati da una campagna di cyberspionaggio – risalente ad agosto 2021 e ancora in corso – scoperta dai ricercatori di ESET. La campagna utilizza...

-

ESET interrompe tutte le nuove vendite in Russia

ESET, in risposta alla sconcertante decisione del governo russo di invadere l’Ucraina, ha avviato molteplici attività a supporto della popolazione e del partner ucraino. La prima è stata l’annuncio dell’interruzione di tutte le nuove vendite a qualsiasi...

-

ESET e Intel insieme per migliorare la sicurezza degli endpoint usando la GPU

ESET ha stretto una partnership con Intel per l’integrazione della tecnologia Intel Threat Detection Technology (TDT) nella sua suite tecnologica di cybersecurity multilivello. “Questa collaborazione porta a un livello superiore la protezione dal ransomware grazie all’integrazione della...

-

Eset apre una nuova sede in Italia

Eset, azienda specializzata nella cybersecurity, ha annunciato l’apertura del suo nuovo ufficio in Italia, con l’obiettivo di accelerare le proprie strategie di go-to-market, rivolte sia alle piccole e medie imprese che alle grandi organizzazioni del mercato italiano....

-

Un flusso di progettazione economico ed efficiente per circuiti ASIC mixed signal

Esistono sul mercato parecchi tool EDA per il progetto di ASIC a segnali misti che garantiscono livelli di funzionalità e prestazioni confrontabili con quelli di analoghi tool di fascia alta a prezzi nettamente inferiori rispetto a questi...

-

I tutorial di EO-WEB (capitolo 4): Signal Chain Processing. (Anti-alias) Low Pass Filter

Such a signal is in figure 1a, a signal with some high frequency component. Its spectrum would then resemble what is in figure 1b; for sake of simplicity, and for focusing on the topic of interest, the...