ANALOG/MIXED SIGNAL

IoT SECURITY

30

- ELETTRONICA OGGI 463 - GIUGNO/LUGLIO 2017

dei rischi e dei benefici,

ciò significa che qual-

siasi pirata informatico

potrà accedere a tali

dispositivi. Il rischio le-

gato alla pianificazione

e all’esecuzione di un

attacco non è mai stato

così basso. Ma anche i

benefici non saranno poi

sempre così gratificanti.

Si prenda ad esempio il

caso di attacchi condot-

ti contro cartelli stradali

che segnalano un peri-

colo programmabili, che

vengono violati al fine di

promuovere un punto di

vista politico oppure trasmettere messaggi umoristi-

ci. In questi casi, l’esito positivo di un attacco potrà

strappare qualche sorriso e, nel caso peggiore, cause-

rà un pericolo pubblico a causa del fatto che cartelli

che segnalano rischi reali sono stati riprogrammati

per trasmettere messaggi comici. Anche se i benefici

di un attacco sono ridotti, il rischio legato all’attacco è

praticamente nullo.

Adesso uno scenario più serio. L’attacco condotto tra-

mite il virus Stuxnet contro la centrale nucleare ira-

niana di Natanz comportava benefici di rilievo per gli

intrusori, ovvero la distruzione di importanti apparec-

chiature nucleari (in particolare le centrifughe) di un

avversario politico. Un attacco di questo tipo, molto

complesso, era stato progettato per sfruttare la natura

connessa degli oggetti, in modo da potersi propaga-

re senza essere rilevato fino a quando non era troppo

tardi e le centrifughe erano già state programmate per

auto-sabotarsi.

Il rendimento era alto, e la natura del nostro mondo,

sempre più connesso, ha abbassato notevolmente i ri-

schi al punto in cui persone con competenze informa-

tiche possono condurre un attacco con esito positivo.

Nel mondo moderno è possibile dimenticare la teoria

dei sei gradi di separazione (secondo cui chiunque

sulla terra può essere collegato a qualunque altra per-

sona sul pianeta attraverso una catena di conoscenze

costituita da non più di cinque intermediari): per ga-

rantire questo livello di connessione sono necessari

solamente uno o due collegamenti (hops). Rischi e

possibilità di accesso sono ai massimi livelli e, in un’e-

poca in cui il vero valore è costituto dai dati, i benefici

possono essere considerevoli.

I motivi della mancata

protezione

I dispositivi connessi non

sono sicuramente una

novità. I tostapane con-

nessi hanno fatto la loro

comparsa nel 2001, men-

tre gli sportelli bancomat

sono in funzione dal lon-

tano 1972. Ciò significa

che abbiamo avuto alcuni

decenni per pensare alla

sicurezza degli ogget-

ti. Appare dunque lecito

chiedersi il motivo per cui

adesso esistono così tanti

problemi legati a questo

aspetto. A questo punto, è

necessario comprendere cosa vuol dire esattamente

l’integrazione del concetto di sicurezza in un progetto.

In primo luogo, il team di progettazione deve prendere

in considerazione e conoscere, almeno in parte, le pro-

blematiche relative alla sicurezza, per cui esiste un po-

tenziale divario di competenze in ciascun team. In se-

condo luogo, alla sicurezza è associato un costo: una

maggior protezione (ovvero meno possibilità di vio-

lazioni) basata su un hardware avanzato avrà sicura-

mente un costo superiore rispetto all’implementazione

di una strategia di protezione basata su contromisure

software. Tenendo conto di queste problematiche, sono

due le ragioni per le quali è necessario integrare misu-

re di sicurezza in un sistema embedded: la protezione

è richiesta oppure ci si trova in una situazione in cui si

stanno perdendo soldi. In settori come quelli dei ter-

minali per le transazioni di tipo finanziario (bancomat

compresi), le società che emettono le carte di credito

definiscono gli standard di sicurezza che i produttori

di questi terminali devono rispettare. Tali società sono

perfettamente consapevoli del fatto che il successo

della loro attività dipende dall’affidabilità delle transa-

zioni di natura finanziaria e possono quindi richiedere

che le apparecchiature che eseguono questo tipo di

operazioni siano conformi a determinati livelli di sicu-

rezza. Le apparecchiature utilizzate nelle applicazioni

tipiche dei settori militari e governativi devono neces-

sariamente soddisfare severe normative di sicurezza.

In tutti gli esempi appena riportati, gli architetti che si

occupano della realizzazione di tali sistemi hanno la

facoltà di richiedere ai produttori determinati livelli di

sicurezza. Altri settori industriali hanno implementato

misure di sicurezza dopo aver rilevato frodi o esser-

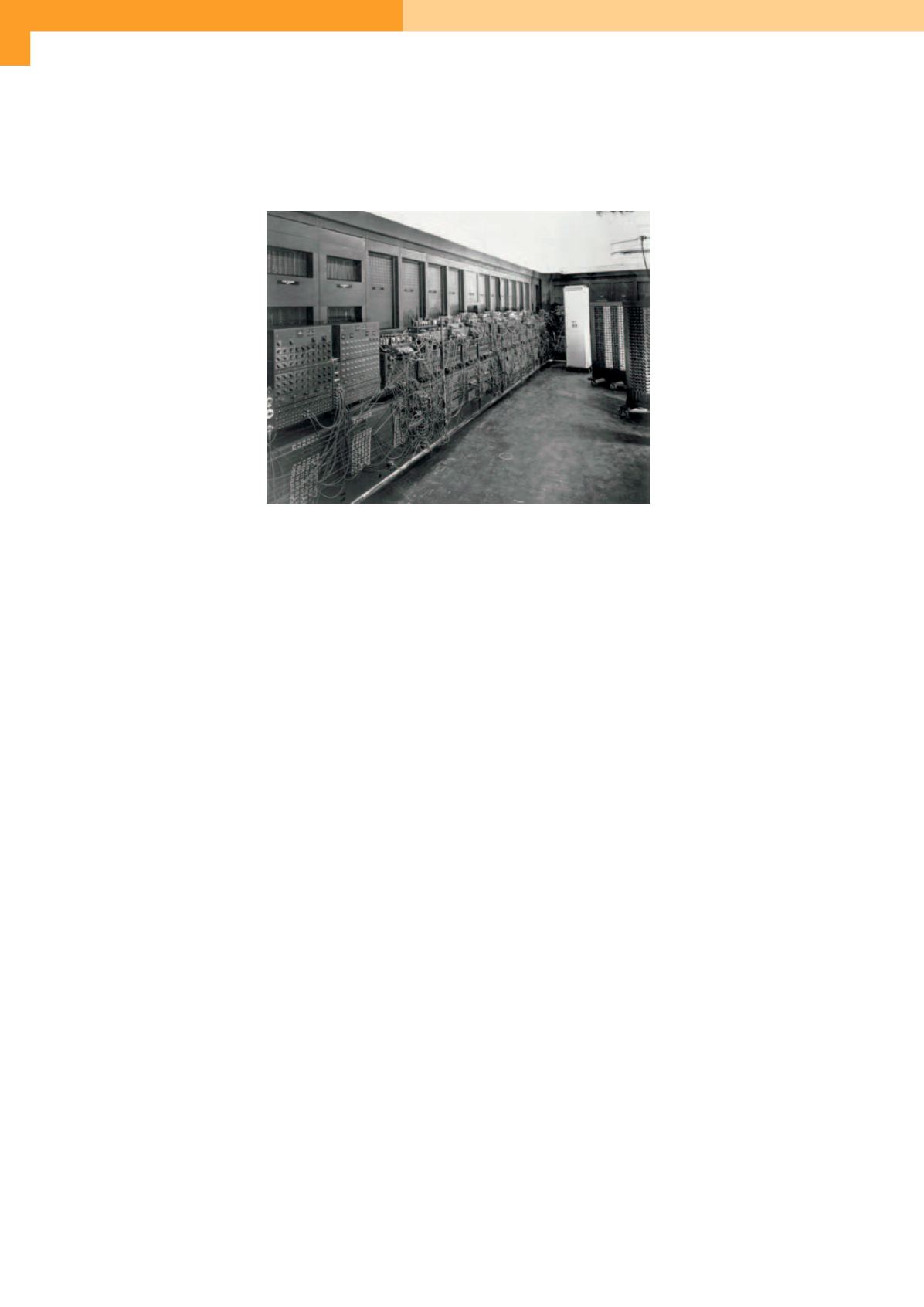

Fig. 2 – ENIAC è considerato il primo computer digitale di tipo general

purpose della storia