ANALOG/MIXED SIGNAL

IoT SECURITY

32

- ELETTRONICA OGGI 463 - GIUGNO/LUGLIO 2017

progetti che, ovviamente, devono essere introdotti sul

mercato nel più breve tempo possibile. La sicurezza

non rappresenta un problema finché non viene rile-

vata un’effettiva perdita finanziaria: quel punto essa

diventa una priorità per l’azienda.

Un malware come Mirai potrebbe contribuire a muta-

re questa percezione. Mirai ha evidenziato la minaccia

costituita da dispositivi non sicuri collegati in rete: du-

rante un attacco di tipo DDoS, Mirai ha mandato in tilt

servizi molto popolari come ad esempio Netflix. Dopo

questo attacco la sicurezza delle applicazioni IoT è di-

venuto un argomento di interesse generale, in quanto

poteva coinvolgere ogni singolo individuo. A causa di

questo attacco, inoltre, si sono verificati fenomeni di ri-

chiami di alcuni prodotti. Poiché un’operazione di que-

sto tipo può avere risvolti economici non indifferenti, le

aziende hanno iniziato a considerare il problema della

sicurezza già nella fase iniziale dei loro progetti.

Integrare la sicurezza nelle fasi iniziali

dello sviluppo

Nel momento in cui matura la consapevolezza che la

sicurezza dei prodotti smart connessi è un problema

importante da risolvere, è necessario affrontare le te-

matiche appena sopra esposte. Le start-up, così come

i nuovi progetti, sono sempre soggetti a vincoli molto

severi in termini sia temporali sia di costi. A questo

punto l’obiettivo dei progettisti è integrare le neces-

sarie funzionalità di protezione nel rispetto dei costi

della BOM e delle tempistiche imposte per il lancio di

un nuovo prodotto. Adesso è utile fare un passo indie-

tro e considerare sicurezza sotto l’aspetto economico.

Un sistema di sicurezza che garantisca una protezione

totale è troppo oneroso da implementare in termini di

tempo e di risorse: l’obiettivo prioritario della sicu-

rezza è realizzare qualcosa in grado di scoraggiare

eventuali pirati informatici. Questi ultimi saranno sem-

pre alla ricerca del sistema più debole da attaccare

che sia in grado di produrre, in caso di esito positivo

dell’attacco, il maggior impatto possibile. Anche mode-

rati miglioramenti del livello di sicurezza di un sistema

possono contribuire a rendere un’applicazione troppo

difficile da violare. Un’analogia potrà chiarire meglio

questo concetto: se un gruppo di persone si imbatte in

un leone affamato, non è indispensabile essere la per-

sona più veloce del gruppo, ma è senz’altro necessario

essere più veloce della persona più lenta del gruppo.

Nel caso della sicurezza, non è necessario che il livello

di protezione sia il più alto possibile, bensì che risulti

tale da rendere un sistema poco appetibile per un pira-

ta informatico che disponga di tempo e risorse limitate.

In sintesi, un moderato livello di sicurezza potrà risol-

vere la maggior parte dei problemi e un progetto con

un adeguato grado di protezione garantirà la sicurezza

di un sistema per un lungo periodo di tempo.

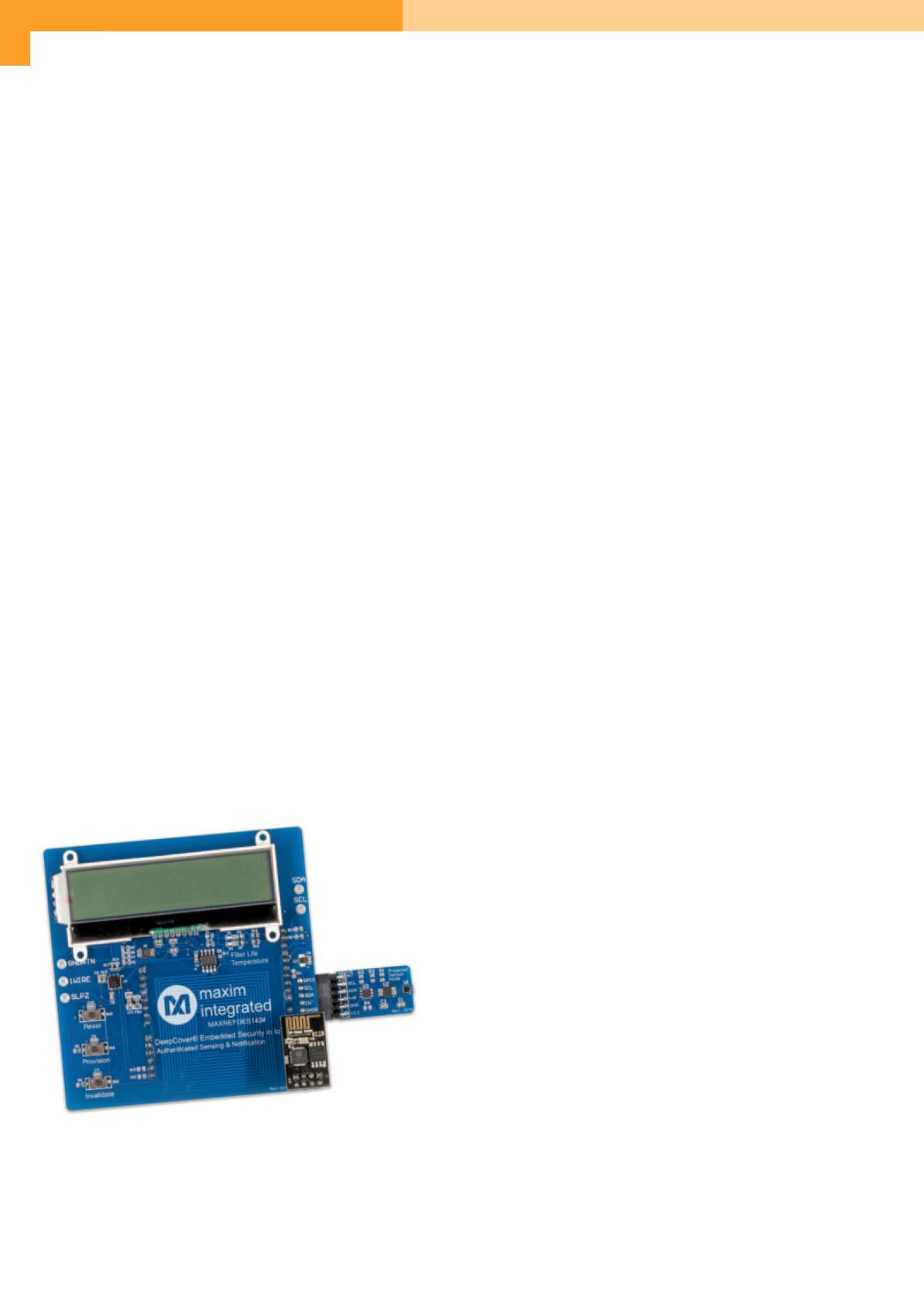

Attualmente sono disponibili tool come i design di ri-

ferimento che semplificano l’integrazione di funzioni

di sicurezza. Il progetto di riferimento per la sicurezza

embedded di dispositivi IoT MAXREFDES143# di Ma-

xim (Fig. 3) è stato ideato per proteggere un nodo di

rilevamento industriale attraverso processi di autenti-

cazione e notificazione a un Web server. Esso utilizza

l’algoritmo a chiave simmetrica SHA-256 e prevede

una shield (scheda) ARM mbed che rappresenta un

nodo controllore che si occupa del monitoraggio di

uno o più nodi sensore. L’utilizzo di questo progetto

di riferimento non richiede conoscenze particolare

nei settori dei sensori, delle interfacce per sensori e

dei sistemi di acquisizione dati. Le società produttrici

di semiconduttori come la stessa Maxim propongono

anche altri tipi di componenti, come ad esempio mi-

crocontrollori sicuri, che rappresentano la base di un

sistema connesso protetto. Vista la disponibilità della

tecnologia necessaria per garantire la sicurezza dei

sistemi embedded, non sussistono ragioni valide per

non prevedere l’integrazione di funzioni di protezione

in un sistema per applicazioni IoT fin dalle fasi inizia-

li dello sviluppo. Un prodotto di questo tipo non sarà

coinvolto nel caso del prossimo attacco informatico su

larga scala, con tutti i vantaggi che ciò comporta.

Fig. 3 – Il progetto di riferimento MAXREFDES143# per la sicurezza

embedded realizzato da Maxim Integrated assicura protezione

contro la contraffazione dei dati provenienti da sensori, garanten-

done l’autenticità ed integrità lungo tutta la catena dei dati, dal

trasduttore al cloud