COMM

NFC/RFID

59

- ELETTRONICA OGGI 450 - NOVEMBRE/DICEMBRE 2015

In un’applicazione di questo tipo la porta I

2

C (che opera

in modalità master) di MAX66242 è l’elemento chiave. In

assenza di questa porta, sarebbe necessario un micro-

controllore per raccogliere i dati relativi alla conversione

di temperatura e per la scrittura di questa dati nella me-

moria del tag per la successiva acquisizione da parte del

lettore (Fig. 4).

Un tag con sensore integrato trasforma quantità fisiche

analogiche in uscite digitali. In questo caso il dispositi-

vo NFC svolge le funzioni di “ponte” che collega questi

parametri analogici provenienti dall’esterno in informa-

zioni utili che l’utente può leggere sullo schermo di uno

smartphone o di un tablet. Un “sensor tag” come quello

implementato in questo progetto non richiede alcuna fon-

te di energia in quanto il pin V

OUT

(energy harvesting) è

utilizzato per alimentare il sensore integrato.

S

icurezza

:

uno sguardo

in profondità

MAX66242 utilizza un engine crittografico basato su SHA-

256 per implementare uno schema di autenticazione sicura,

simmetrica e bidirezionale basata su chiave segreta tra il

lettore ed il dispositivo slave. L’algoritmo SHA-256 (Secure

Hash Algorithm) è basato su uno standard di hashing sicuro

definitodaNIST (National Institute of Standards and Techno-

logy) e pubblicato come standard federale dal governo degli

Stati Uniti (FIPS PUB 180-4). SHA-256 è uno schema di auten-

ticazione bidirezionale basato su chiave simmetrica dove

il lettore (ovvero l’iniziatore) accetta solo un tag autentico

e solo un lettore autentico può modificare la memoria del

tag. In uno schema di questo tipo si ipotizza che sia il dispo-

sitivo portatile (equipaggiato con MAX66242) sia il sistema

di lettura condividano il medesimo segreto. Quando SHA-

256 è abilitato, il dispositivo deve in primo luogo fornire una

risposta valida al lettore NFC/RFID al fine di essere autenti-

cato. La risposta del dispositivo portatile dipende sia dalla

sfida (challenge) che riceve che dal segretomemorizzato. Se

il dispositivo portatile risponde alla domanda in modo non

corretto il lettore (ad esempio uno smartphone) “rifiuterà” il

dispositivo portatile.

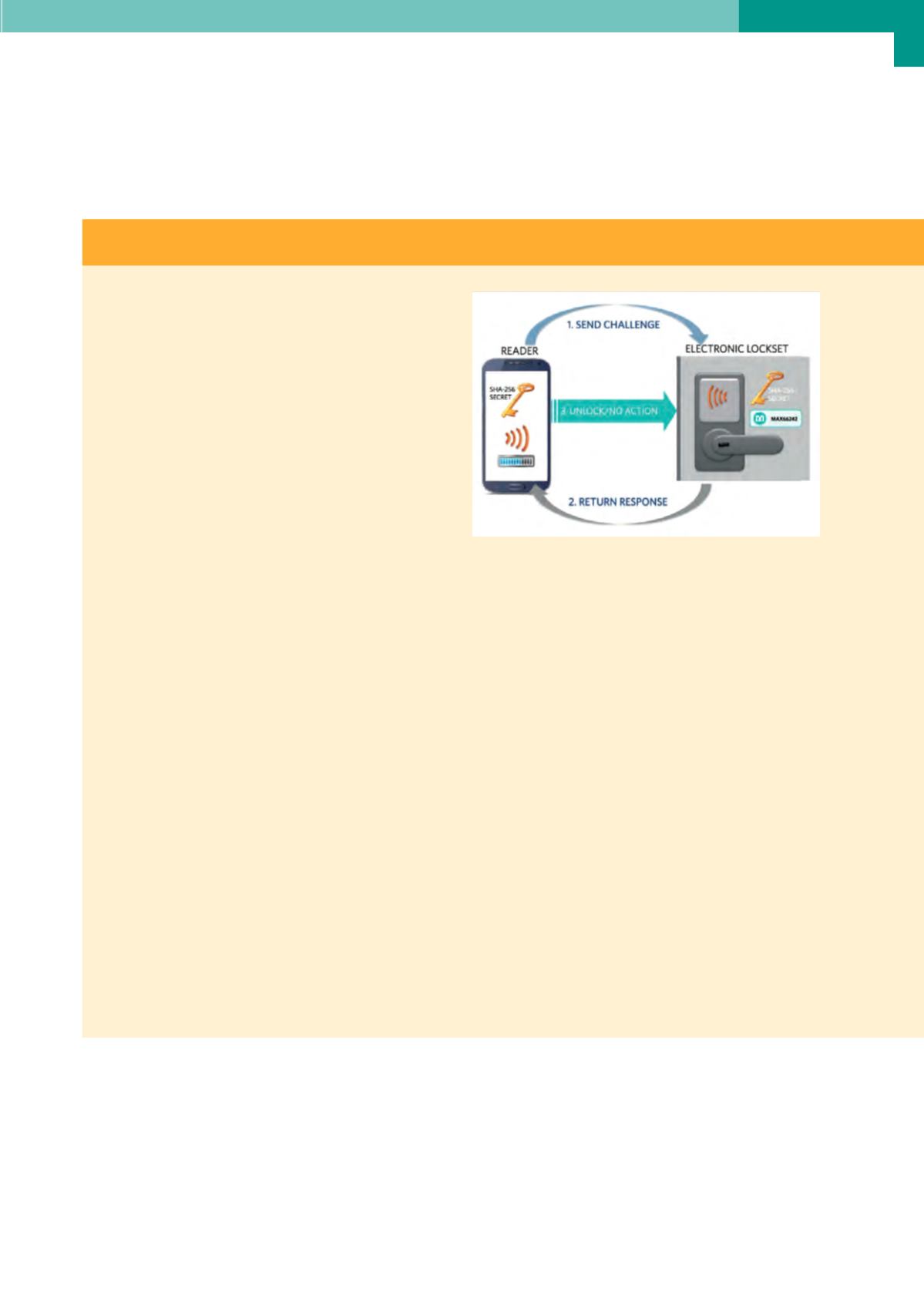

I componenti principali di questo schema di autentica-

zione includono la sfida casuale a 256 bit, l’ID della ROM di

MAX66242 e il segreto stesso. L’ID della ROM è un numero

seriale a 64 bit unico integrato nel tag in fase di produzione.

Il medesimo segreto deve essere programmato e protetto

nel lettore. Nella figura è riportato un esempio relativo a

una porta di sicurezza dove l’interfaccia NFC/RFID avvia il

processo di autenticazione challenge/response prima di ri-

lasciare il comando per lo sblocco.

Per garantire una protezione che sia la più affidabile possi-

bile contro un (inevitabile) attacco doloso condotto contro

circuiti integrati sicuri di questo tipo, il tag passivo adotta

tecniche di tipo fisico a livello di die, oltre a circuiti e me-

todi crittografici. Tutte queste protezioni impediscono a

potenziali hacker di estrarre la chiave segreta (compromet-

tendo l’implementazione della sicurezza del sistema) al solo

scopo di clonare la chiave o modificare i dati di calibrazione

proprietari. Poiché la protezione dei dati è un aspetto cri-

tico, MAX66242 mette a disposizione dell’utente 4 Kbit di

EEPROM, che può essere partizionata in aree con accesso

libero (ovvero non protetto) ed aree dove il lettore deve au-

tenticarsi per gli accessi in scrittura alla EEPROM. Sono altresì

previste differenti modalità di protezione tra cui la modalità

di emulazione EPROM(EMmode) che consentedi creare con-

tatori non resettabili e limitare l’utilizzo.

Quando lamodalità EMè attivata, i singoli bit dellamemoria

nel tagpossono esseremodificati solamente da 1 a 0, ma non

viceversa (da 0 a 1). Una volta selezionata la modalità EM,

questa non può essere revocata.

Questo processo, che rappresenta la modalità migliore per

implementare un conteggio alla rovescia od impostare i li-

miti di utilizzo nel dispositivoportatile, risulta estremamente

difficile da violare.

La modalità EM garantisce agli OEM un miglior controllo su

quale il lettore NFC/RFID può interfacciarsi con i loro pro-

dotti. Si tratta di unmetodo sicuro per proteggere tutti i loro

dati proprietari (calibrazione, configurazione e diagnostici)

memorizzati sul dispositivo.

L’autenticazione della serratura elettronica con tecnologia NFC/

RFID è basata sul tag passivo MAX66242