EMBEDDED

56 • maggio • 2015

In tempo reale

|

SICUREZZA

24

Il TPM

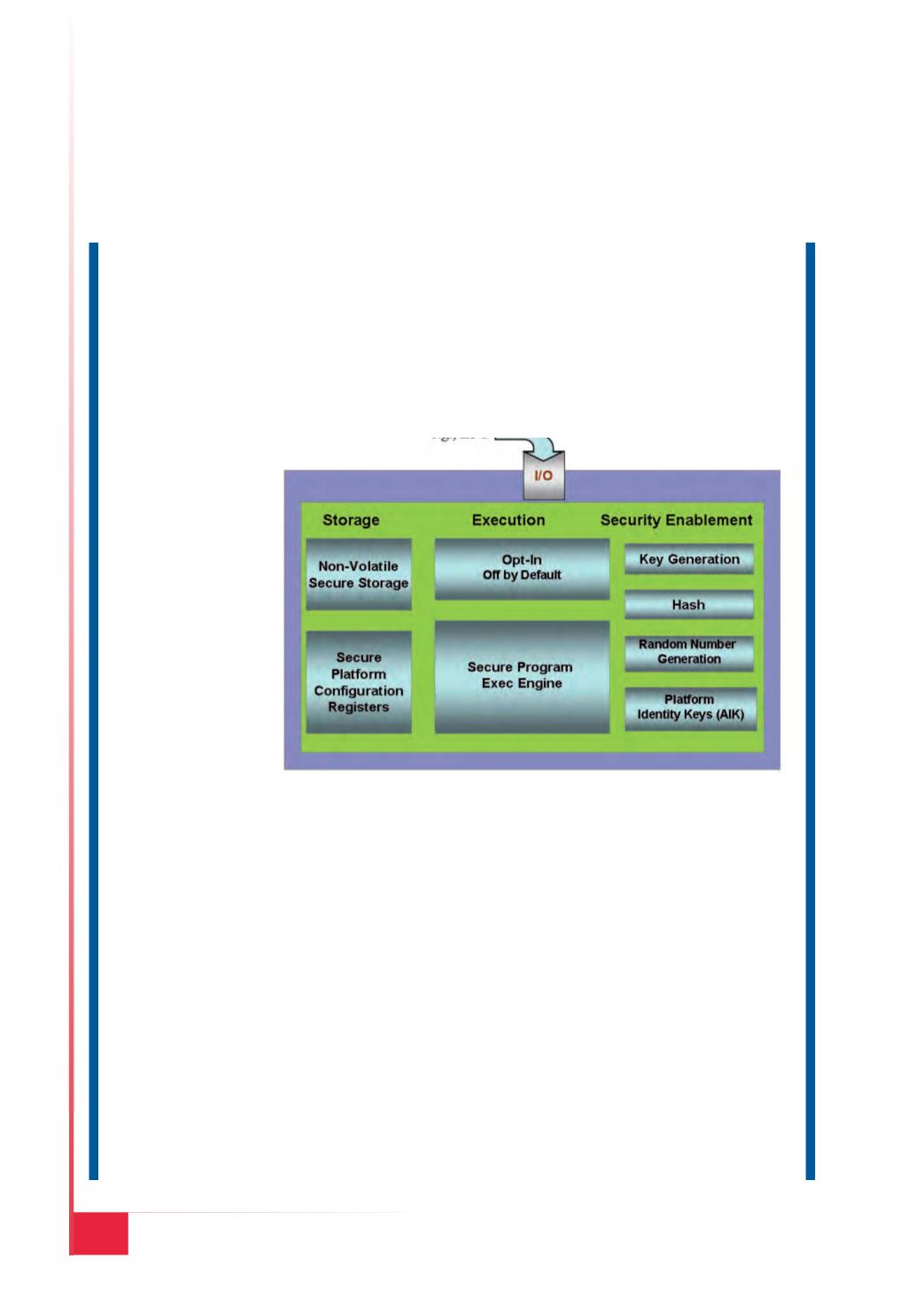

Il principio su cui si basa il TPM è quello dell’ar-

chiviazione protetta basata su hardware. Le

chiavi e i certificati che sono generati dal sof-

tware del sistema per la cifratura dei dati re-

stano infatti racchiusi all’interno del TPM. Dal

punto di vista architetturale, il TPM è un com-

ponente di sistema

separato che interagi-

sce con l’host esclusi-

vamente tramite l’in-

terfaccia definita dalle

specifiche.

A livello fisico, il Tru-

sted Platform Module

di solito è un micro-

controller, con pro-

cessore e memorie,

che ospita in modo si-

curo password, chiavi

digitali e certificati

che permettono l’iden-

tificazione univoca. Di

fatto il TPM, dal punto

di vista dell’hardware,

può essere un singolo

chip oppure una parte

embedded di un altro

chip, come per esem-

pio un controllar Ethernet. A livello di architet-

tura interna, il TPM dispone anche di un copro-

cessore che permette di gestire le operazioni di

cifratura, come per esempio la generazione di

chiavi asimmetriche (RSA), la cifratura e deci-

fratura asimmetrica (RSA), l’hashing (SHA-1) e

la generazione di numeri random (RNG).

Grazie a un’interfaccia software standard, il

TPM può lavorare con le applicazioni di sicurez-

za assicurando, fra l’altro, l’interoperabilità con

diversi sistemi operativi.

L’implementazione è molto flessibile, sia a livel-

lo di device che di sistema, così come il deploye-

ment e di fatto il TPM permette di aumentare

sensibilmente il livello di sicurezza senza ridur-

re la produttività e senza ostacoli alle possibili-

tà di gestione del sistema.

I settori di applicazione del TPM si estendono

anche a device come per esempio smartphone

e PDA, un aspetto da non sottovalutare consi-

derando i sempre maggiori rischi alla sicurezza

che coinvolgono questi dispositivi. Oltre ai dati

ospitati nei device wireless, infatti, la cui capa-

cità è cresciuta notevolmente grazie alla ridu-

zione dei prezzi delle memorie, i rischi derivano

anche dalla possibilità di usare questi dispositi-

vi per violare la sicurezza dei sistemi aziendali.

Un altro settore di applicazioni particolarmente

interessante per il TPM è quello della sicurezza

dello storage, dato che questa piattaforma per-

mette di semplificare notevolmente la cifratura

dei dati ospitati nei drive.

Questa tecnologia garantisce inoltre l’esecu-

zione dei soli applicativi autorizzati dall’ammini-

stratore di rete, ma anche che le informazioni

trasmesse fuori dal sistema siano inutilizzabili

da parte di utenti non espressamente autoriz-

zati. Per quanto riguarda la diffusione, fra le

aziende che hanno sviluppato soluzioni TPM ci

sono per esempio Atmel, Broadcom, Dell Com-

puter, Fujitsu, Hewlett-Packard, IBM, Infineon,

Intel, Lenovo, National Semiconductor, NTRU,

Softex, STMicroelectronics, Utimaco Safeware

AG, Wave Systems.

Schema a blocchi dei componenti di un TPM