21

IT SECURITY |

In tempo reale

EMBEDDED

56 • maggio • 2015

nel loro complesso, devono evolversi per star

dietro ai cambiamenti, e riuscire a risponde-

re in modo efficace ad attacchi che si fanno

sempre più sofisticati. Lo ha spiegato Martin

Roesch, vice president e chief architect di

Ci- scoSecurity Business Group, parlando qual-

che mese fa alla Global Editors Conference di

Cisco a San Jose.

Per far comprendere in modo cristallino la

portata del fenomeno malware, Roesch ha

nominato il caso dell’attacco di hacking per-

petrato attraverso la potente rete di ‘mal-

vertising’ (malicious advertising) sopranno-

minata ‘Kyle and Stan’, e scoperta dal Talos

Security Intelligence and Research Group di

Cisco. Tale rete ha diffuso malware per Mac

e Windows sfruttando gli annunci pubblicita-

ri online su grandi domini come

amazon.com,

ads.yahoo.como

youtube.com.Questi rappre-

sentano però solo la punta di un iceberg di

un’infezione che ha già contagiato (dati di set-

tembre) oltre 700 domini. Analisi più recenti

fotografano un attacco nove volte più grande

di quanto inizialmente creduto, quando co-

minciò circa due anni fa.

Minacce multiformi e dinamiche

Roesch ha sottolineato come la capacità di

espansione, l’esteso lasso di tempo dell’attac-

co ‘Kyle and Stan’, rifletta la sua abilità di tra-

sformarsi di continuo, muoversi rapidamente,

cancellare le proprie tracce. Contro minacce

simili, i meccanismi di difesa dell’IT fondati

esclusivamente su controlli di tipo statico e

su interventi manuali di operatori umani ri-

sultano insufficienti: così facendo, i sistemi

di protezione aziendali restano in condizioni

di significativo svantaggio, accrescendo l’ag-

gressività degli attacchi. Ciò che serve per

una difesa efficace sono invece meccanismi

dinamici di controllo, in grado di analizzare i

dati, apprendere i cambiamenti e adattarsi di

continuo agli eventi.

Nuovo paradigma operativo

Prima di tutto, un più moderno approccio alla

sicurezza deve porre al centro il concetto di

continuità delle minacce, attuando sistemi

di difesa in grado di agire prima, durante, e

anche dopo gli attacchi, e monitorando tutti

i livelli dell’infrastruttura IT (rete, endpoint,

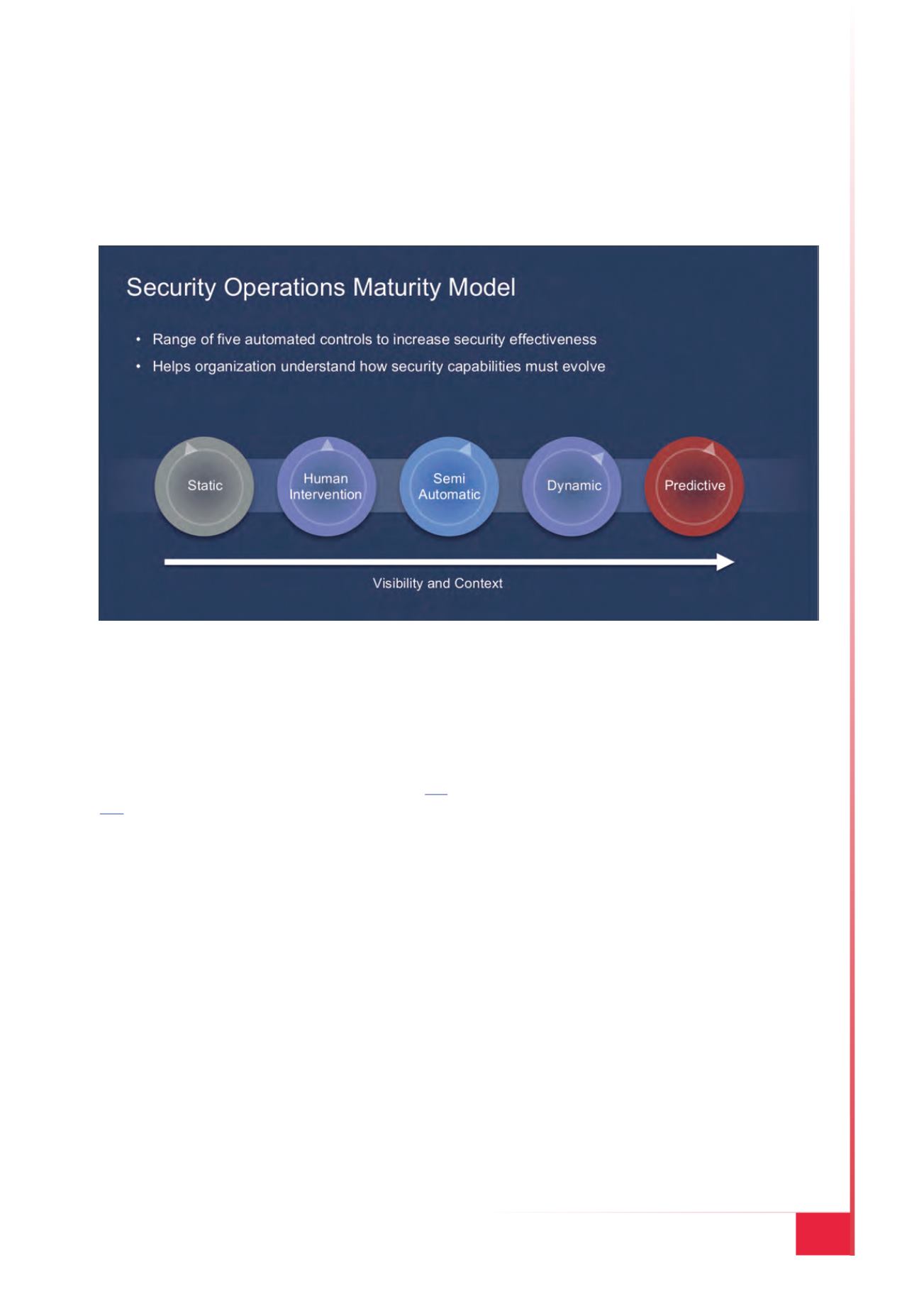

Fig. 2 – Il Security Operations Maturity Model di Cisco (Fonte: Cisco)