In tempo reale

|

IT SECURITY

20

EMBEDDED

56 • maggio • 2015

M

egatrend come il cloud, la Internet

of Things (IoT), i Big Data, i dispositivi mo-

bile, determinano un impatto davvero dirom-

pente su tutto ciò che, fino a ieri, era conce-

pibile fare nella sfera d’azione della sicurezza

IT. In altre parole, con i modelli di business

che cambiano, gli ambienti IT complessi e

frammentati, e uno scenario delle minacce in-

formatiche in dinamica evoluzione, la cosid-

detta ‘cybersecurity’ sta oggi trasformandosi

in qualcosa di più di quello che viene conside-

rato, in modo talvolta troppo limitativo, solo

un fattore di rischio strategico aziendale.

Per i CSO (chief security officer) oggi diven-

ta di vitale importanza comprendere come le

funzioni, le tecnologie e i prodotti di security,

IT security, verso

difese di nuova

generazione

I classici sistemi di protezione

non bastano più di fronte alla

complessità degli attacchi.

I sistemi statici di controllo

devono trasformarsi, sviluppando

meccanismi di difesa predittivi.

La visione di Cisco

Giorgio Fusari

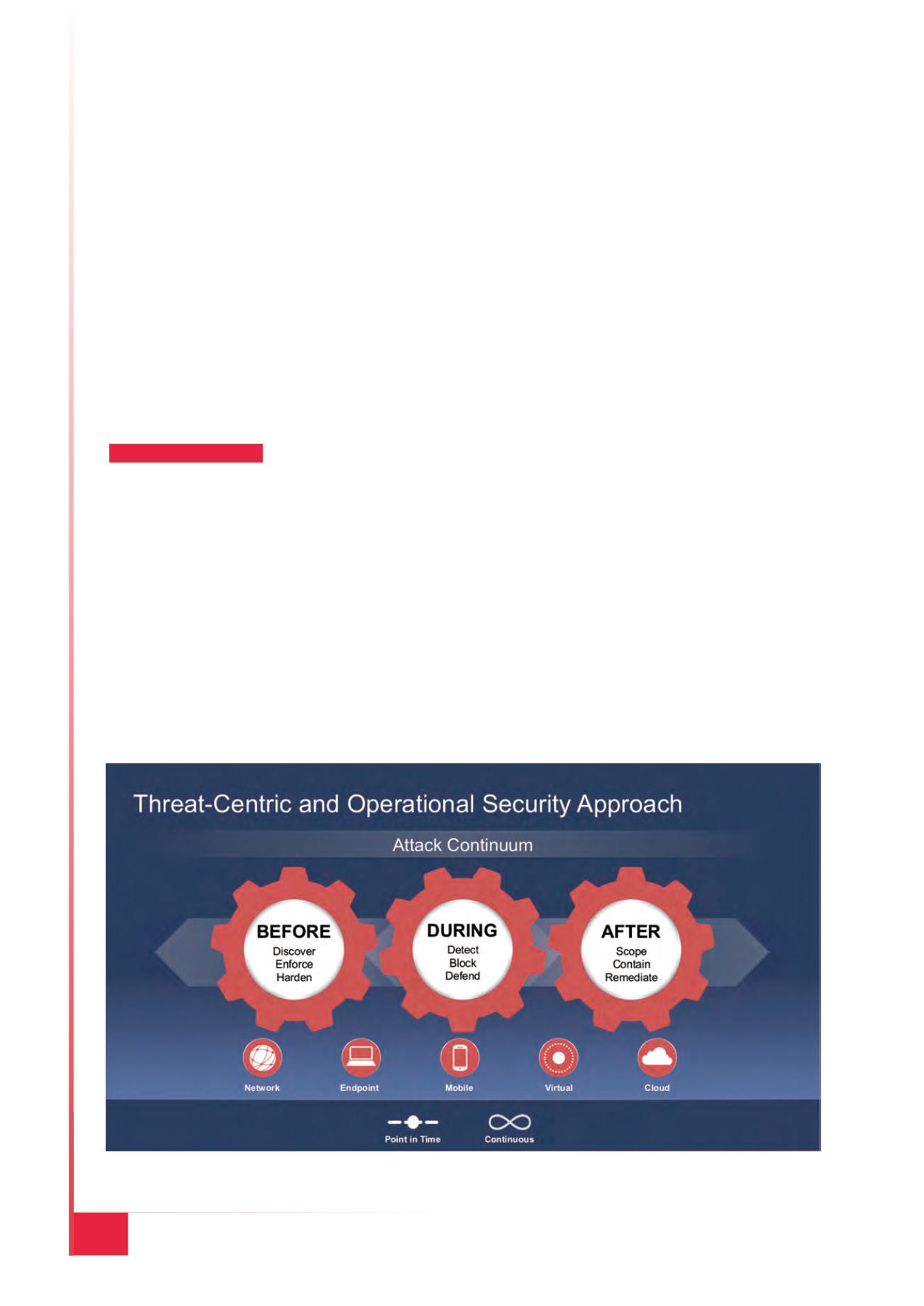

Fig. 1 – L’IT security deve agire prima, durante, e dopo gli attacchi (Fonte: Cisco)