Barracuda analizza gli attacchi bait

-

- Tweet

- Pin It

- Condividi per email

-

Secondo i risultati di un’analisi svolta recentemente dai ricercatori di Barracuda, su 10.500 organizzazioni esaminate, poco più del 35% è stato vittima di almeno un attacco bait nel settembre 2021, con una media di tre mailbox attaccate.

Per rendere i loro attacchi di phishing sempre più mirati ed efficaci, gli hacker sono infatti continuamente alla ricerca di potenziali vittime, lavorando per raccogliere informazioni che aiutino ad aumentare la probabilità che gli attacchi abbiano successo. Le “esche” (attacchi bait) sono una delle tecniche usate per testare gli indirizzi email e vedere chi risponde.

La minaccia

Gli attacchi bait sono una categoria di minacce in cui gli hacker cercano di raccogliere informazioni che potranno usare per pianificare futuri attacchi mirati.

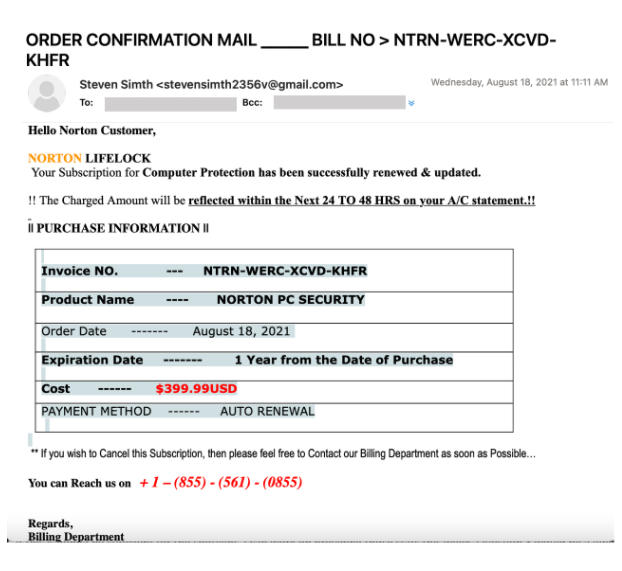

Questi attacchi, denominati anche “attacchi esplorativi” (reconnaissance attack) sono in genere email con un contenuto molto breve o addirittura senza alcun contenuto. L’obiettivo è verificare l’esistenza dell’account email della vittima: se l’account non esiste il mittente riceve il messaggio “undeliverable”, in caso contrario l’obiettivo è coinvolgere il destinatario in una conversazione che potrebbe condurre a trasferimento di denaro o al furto di credenziali.

Poiché questo tipo di minacce non sempre contiene qualche testo e non presenta alcun link di phishing o allegato pericoloso, è difficile per i sistemi convenzionali di riconoscimento del phishing difendersi da questi attacchi.

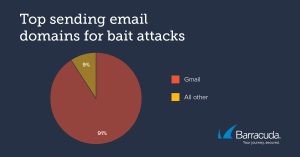

Inoltre, per evitare di essere intercettati, gli hacker tipicamente usano account email creati da poco su servizi gratuiti come Gmail, Yahoo e Hotmail. Gli hacker non ricorrono a invii massivi per aggirare i meccanismi di riconoscimento basati sul volume di email o sulle anomalie. Per quanto il numero di attacchi bait sia ancora globalmente basso, questi attacchi non sono affatto rari.

I dettagli

Poiché è risaputo che gli attacchi bait normalmente precedono qualche forma di attacco di phishing mirato, i ricercatori di Barracuda hanno condotto un esperimento rispondendo a una delle mail arrivate alla mail privata di uno dei dipendenti dell’azienda.

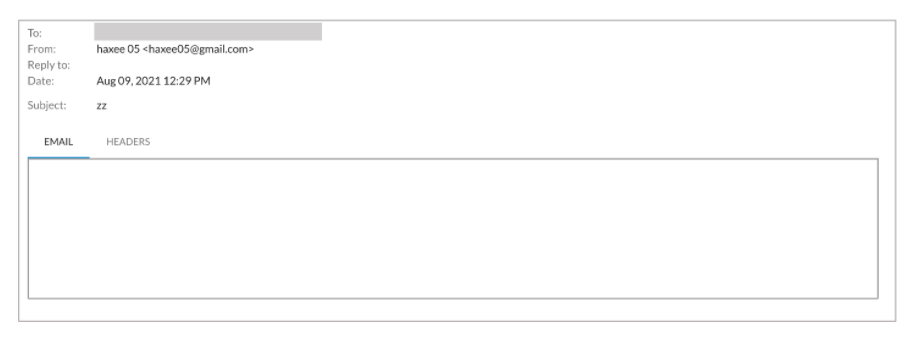

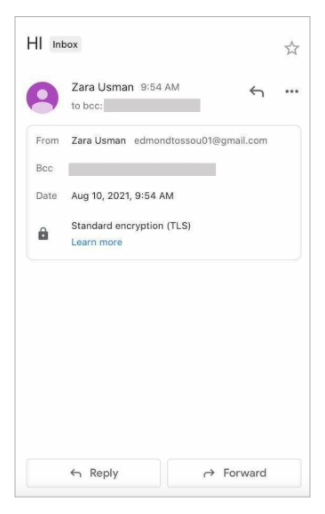

La mail, inviata il 10 agosto scorso, riportava la parola “Hi” nell’oggetto e il corpo del messaggio era vuoto.

Il dipendente di Barracuda, il 15 agosto, ha risposto “Hi, how can I help you?”. Dopo meno di 48 ore, il 17 agosto, il collega ha ricevuto un attacco di phishing mirato. La prima mail serviva solo per verificare l’esistenza della mailbox e la disponibilità della vittima a rispondere al messaggio.

Come proteggersi dagli attacchi bait

Barracuda suggerisce alcune soluzioni che possono aiutare a riconoscere, bloccare e rimediare a questo tipo di attacchi:

1. Usare l’intelligenza artificiale per identificare e bloccare gli attacchi bait. La tradizionale tecnologia di filtraggio è di poco aiuto nel bloccare questo tipo di attacchi. I messaggi non hanno contenuti anomali e generalmente provengono da Gmail che è normalmente considerato molto affidabile. La difesa basata sull’AI è molto più efficace, in quanto usa i dati estratti da diverse fonti, dai grafi delle comunicazioni ai sistemi di misurazione della reputazione, all’analisi a livello di rete per proteggere l’utente da questi attacchi.

2. Insegnare agli utenti a riconoscere e riferire gli attacchi bait. Alcuni di questi messaggi possono comunque finire nella mailbox degli utenti, che devono quindi essere formati a riconoscerli e non rispondere. È opportuno inserire nelle campagne di simulazione e formazione sulla sicurezza alcuni esempi di attacchi bait e incoraggiare gli utenti a riferire ai team preposti alla sicurezza.

3. Evitare che gli attacchi bait rimangano nella mailbox degli utenti. Una volta identificato l’attacco bait, è importante rimuovere la mail dalla mailbox dell’utente il più rapidamente possibile, prima che l’utente la apra o risponda. Un sistema di risposta automatica agli incidenti può aiutare a identificare ed eliminare questi messaggi in pochi minuti, prevenendo l’ulteriore diffusione dell’attacco ed evitando di trasformare l’organizzazione in un futuro obiettivo.

Contenuti correlati

-

Barracuda analizza la cybersecurity dei settori energy e utilities

Gli esperti di Barracuda hanno analizzato lo stato della sicurezza informatica dei settori energy e utilities, le cui aziende si affidano sempre più alle tecnologie digitali per gestire in modo integrato operazioni distribuite complesse e siti remoti,...

-

L’analisi di Barracuda sulle minacce legate alle criptovalute

Gli esperti di Barracuda hanno analizzato gli attacchi legati alle criptovalute evidenziando che più cresce il valore dei bitcoin, maggiore è l’interesse del pubblico per le criptovalute e più i cybercriminali approfittano delle opportunità che si creano...

-

Coronavirus: i reati informatici ai tempi della pandemia. L’analisi di Barracuda

Troppo spesso le emergenze diventano sinonimo di opportunità per i malintenzionati. E l’emergenza da Covid – 19 che stiamo vivendo, non è da meno. Per questo, alla luce della attuale situazione e del conseguente flusso di informazioni che...

Scopri le novità scelte per te x

-

Barracuda analizza la cybersecurity dei settori energy e utilities

Gli esperti di Barracuda hanno analizzato lo stato della sicurezza informatica dei settori energy e utilities, le...

-

L’analisi di Barracuda sulle minacce legate alle criptovalute

Gli esperti di Barracuda hanno analizzato gli attacchi legati alle criptovalute evidenziando che più cresce il valore...

News/Analysis Tutti ▶

-

congatec compie 20 anni

congatec ha recentemente celebrato il suo ventesimo anniversario. Coerentemente con la propria visione, l’azienda...

-

Partnership tra Advantech e ADATA per gli AMR

Advantech ha annunciato una partnership con ADATA per lo sviluppo di un robot mobile...

-

La connettività in ambienti difficili analizzata in un eBook di Mouser e Cinch

Mouser Electronics, in collaborazione con Cinch Connectivity Solutions, ha pubblicato un nuovo eBook intitolato...

Products Tutti ▶

-

Un nuovo touch controller da Microchip

MTCH2120 è un nuovo touch controller a 12 pulsanti di Microchip Technology. Questo componente,...

-

Panasonic Industry annuncia un nuova serie di relè

Panasonic Industry ha recentemente presentato un nuovo relè PhotoMOS progettato per apparecchiature di misurazione,...

-

Panasonic migliora la produzione di PCB

Panasonic Connect Europe ha realizzato il nuovo modular mounter NPM-GW, un modulo di montaggio...