I parametri chiave per la scelta della tecnologia wireless più adatta: coesistenza, consumo di potenza e sicurezza (Seconda parte)

Nella prima parte di questa serie sono stati analizzati numerosi elementi utili per scegliere la tecnologia wireless più adatta per un particolare progetto tra cui lo spettro di frequenza, lo spettro coperto o meno da licenze e le bande di utilizzo più comune. Sono anche stati presi in esame la distanza di comunicazione e i diversi fattori che influenzano questo parametro come la potenza di uscita e la sensibilità del ricevitore. Una discussione relativa alle topologie di rete, con un confronto tra reti a maglia e reti punto-multipunto e una disanima degli associati compromessi tra costi, consumi di potenza e latenza hanno concluso la prima parte di questa serie.

In questo articolo verranno discussi i restanti elementi da prendere in considerazione tra cui coesistenza, consumi di potenza e sicurezza. Per chi non avesse familiarità con questo termine, la coesistenza si riferisce ai dispositivi che devono convivere e operare insieme in una banda di frequenza comune.

Coesistenza

Come discusso nella prima parte dell’articolo, la maggior parte delle soluzioni wireless sta utilizzando lo spettro condiviso nelle bande non coperte da licenze. La logica conseguenza è che le bande e i canali in queste bande sono particolarmente “affollate” da svariati tipi di radio e segnali.

Il problema delle radio che interferiscono le une con le altre è denominato coesistenza. Questo argomento è trattato in maniera molto dettagliata nella nota applicativa Coexistence in 2.4 GHz, per cui qui di seguito verrà fornito solamente un breve riassunto.

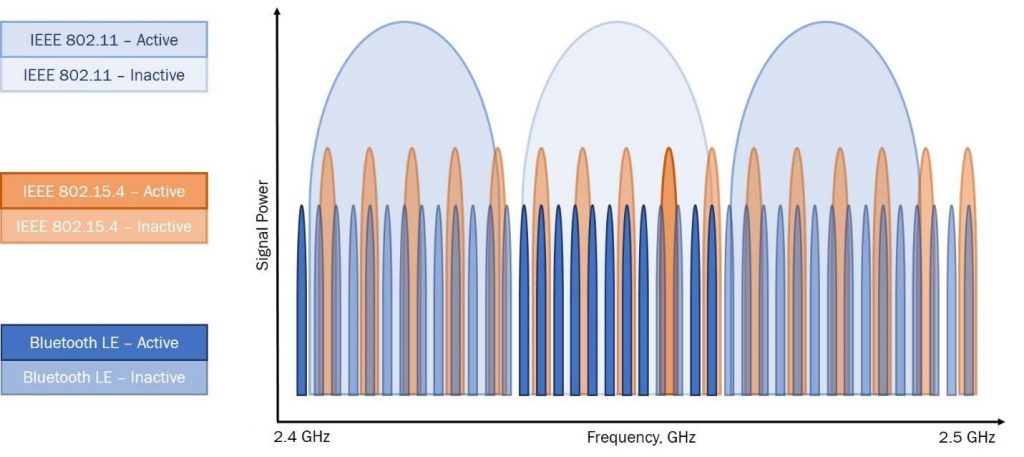

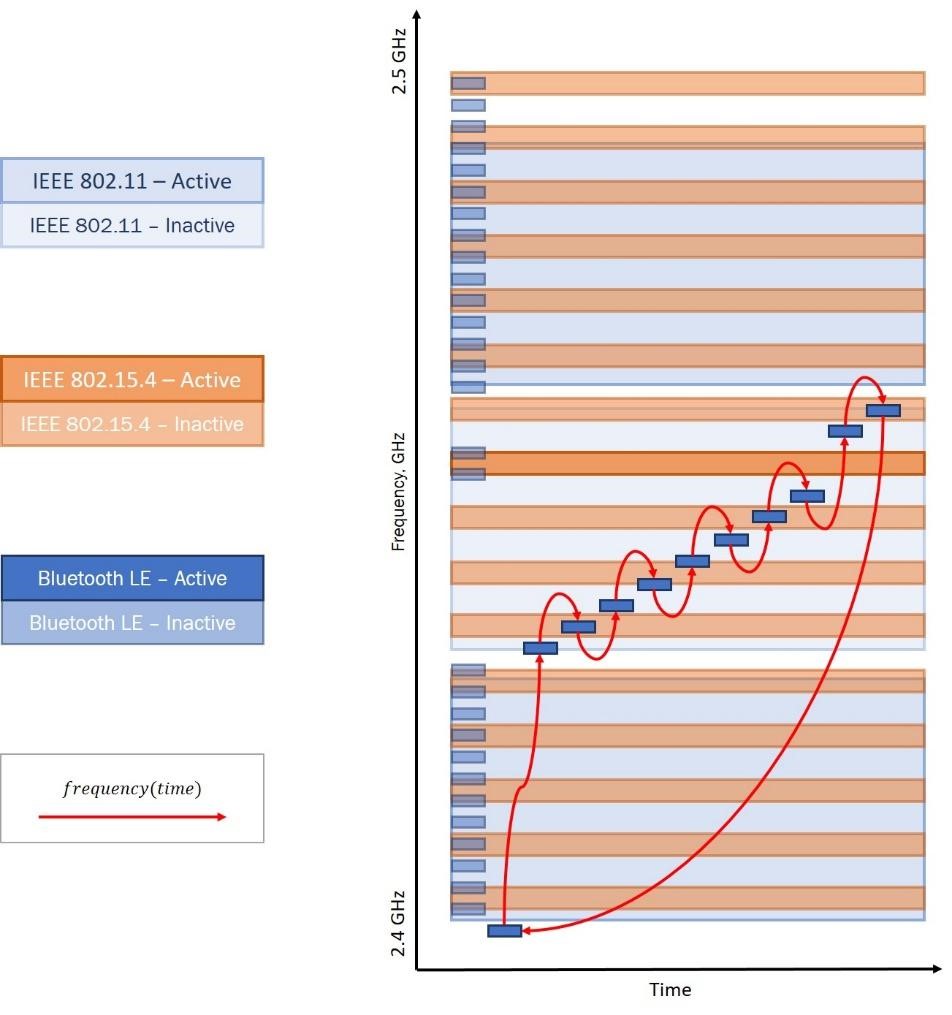

Caratterizzate da un’elevata potenza di trasmissione e un’ampiezza di banda relativamente estesa, le reti Wi-Fi® a 2,4 GHz interferiscono sia con le connessioni Bluetooth® Low Energy (Bluetooth LE) sia con il protocollo Green Power™ di Connectivity Standards Alliance® (già Zigbee Alliance®). Bluetooth LE sfrutta la tecnica del salto di frequenza (frequency hop) per rilevare e conservare le informazioni sui canali occupati in modo da evitarli. Questa metodologia, denominata AFHSS (Adaptive Frequency Hopping Spread Spectrum), permette di migliorare sensibilmente l’affidabilità di Bluetooth LE in presenza di pacchetti Wi-Fi e Zigbee®.

La tecnologia Zigbee non prevede questa funzionalità, ma è possibile eseguire l’assegnazione a un canale che non si sovrapponga a un canale Wi-Fi. In genere le reti Bluetooth LE e Zigbee possono coesistere. Una rete Wi-Fi deve essere gestita in modo attivo tramite un meccanismo di coesistenza oppure una configurazione che minimizzi la sovrapposizione tra i canali tra Zigbee e Wi-Fi.

Fig. 1 – Mappa semplificata delle frequenze

Fig. 2. – Visualizzazione semplificata nel dominio del tempo della mappa di frequenza: osservando la figura si può notare il salto di frequenza dei canali Bluetooth LE per evitare i canali occupati

Fig. 2. – Visualizzazione semplificata nel dominio del tempo della mappa di frequenza: osservando la figura si può notare il salto di frequenza dei canali Bluetooth LE per evitare i canali occupati

La tendenza del mercato è integrare queste diverse radio su un chip in modo tale che la coesistenza diventi un problema a livello di progettazione di sistema, dove le componenti hardware e software possano essere ottimizzate per garantire la migliore fruizione possibile quando si utilizzano insieme queste tecnologie. In ogni caso, sono disponibili anche soluzioni software per radio non integrate.

Quando la coesistenza non è gestita correttamente, l’audio trasmesso tramite Bluetooth risulterà poco fluido, sarà necessario ritrasmettere i pacchetti ZigBee e il throughput complessivo di Wi-Fi verrà penalizzato. Un buon grado di coesistenza contribuirà invece ad attenuare le collisioni e permetterà di stabilire una priorità tra i messaggi dei vari protocolli per garantire una buona qualità del servizio (QoS) dei protocolli stessi. Solitamente la coesistenza è un fatto che viene dato per scontato perchè non è possibile percepirla nel momento in cui funziona correttamente.

Consumo di potenza

Si tratta senza dubbio di uno degli aspetti più importanti da prendere in considerazione. Per determinare il consumo di potenza legato alle implementazioni dei vari protocolli è necessario tener conto dei limiti di natura fisica e dei compromessi che inevitabilmente bisogna adottare.

Il trasmettitore, che viene anche definito amplificatore di potenza RF, è l’elemento contraddistinto dal consumo di potenza più elevato dell’intero sistema. Gli amplificatori di potenza RF sono definiti in base alla loro classe di funzionamento. I dispositivi appartenente alle classi A, B, AB e C sono considerati amplificatori lineari e l’efficienza in termini energetici (power efficiency) migliora passando da una classe inferiore a quella superiore. A esempio un amplificatore in classe C è più efficienti rispetto a un amplificatore in classe AB. Diversamente di quanto avviene per l’efficienza, la linearità diminuisce nel passaggio da una classe a quella successiva. Gli amplificatori in classe D, E, F, G etc. sono invece amplificatori non lineari e si possono considerare come commutatori con carichi risonanti. Nel caso si faccia ricorso alla modulazione sia di fase sia di ampiezza è necessario ricorrere a un amplificatore di potenza lineare. Comunque, nel caso di modulazioni ad ampiezza costante, si utilizza un amplificatore a commutazione per ottimizzare l’efficienza in quanto la commutazione può avvenire quando la corrente è prossima al valore nullo. A causa di queste differenti modalità di funzionamento e di numerose altre considerazioni, nell’esempio che verrà riportato di ipotizza di avere un amplificatore in classe A ideale caratterizzato da un’efficienza del 50%.

Per esempio un transistor di un amplificatore di potenza in grado di erogare +30 dBm in un carico di 50 Ω (antenna) con un’efficienza del 50% richiede una corrente di circa 200 mA. Ciò non tiene conto di qualsiasi altra potenza del sistema, ma solamente della potenza richiesta dal transistor del PA (nota anche come efficienza di drain). Anche i trasmettitori devono essere attivati e disattivati in tempi molto rapidi e con tempi di salita/discesa molto accurati. Da qui si evince che un’attenta progettazione e disaccoppiamento dell’alimentazione è un fattore critico in particolare nel sistemi alimentati a batteria per i quali l’energia disponibile è limitata, come pure la capacità di supportare elevati transistori di commutazione.

| Output Power (dBm) | Output Power (mW) | DC Power (mW) | Current (mA) |

| 30 | 1000 | 2000 | 200 |

| 20 | 100 | 200 | 63.25 |

| 10 | 10 | 20 | 20 |

| 5 | 3.16 | 6.32 | 11.24 |

| 0 | 1 | 2 | 6.32 |

| -3 | 0.5 | 1 | 4.47 |

Tab. 1 – Consumo di potenza del transistor del PA rispetto alla potenza di uscita (carico di 50 Ω ed efficienza di drain del 50%)

Poutmw

Efficienza di drain (%) = 100 ( ———————-)

Potenza DCmW

Poutmw = 10PoutdBm/10

Poutmw

Potenza (DC) = —————————

Efficienza di drain

1000*Potenza DC (mW)

Corrente DC (mA) = √ ———————————-

Resistenza di carico (Ω)

Equazioni:

- Definizione dell’efficienza di drain

- Conversione da dBm a mW della potenza erogata

- Calcolo della potenza DC (alimentazione) utilizzando l’efficienza di drain ipotizzata

- Conversione della potenza DC in corrente DC

Da ultimo si vuole segnale che per quanto riguarda l’efficienza, i progettisti RF utilizzano anche un altro parametro che va sotto l’acronimo di PAE (Power Added Efficiency o efficienza aggiunta), che prende in considerazione la potenza richiesta per il pilotaggio dell’amplificatore di potenza (PinputmW). Gli amplificatori di potenza richiedono transistor di ampie dimensioni e il circuito di pre-pilotaggio può consumare una quantità di potenza significativa.

(PoutmW – PinmW)

Power Added Efficiency (%) = 100 ———————————

Potenza DCmW

In generale, tanto più elevate sono le prestazioni del protocollo, tanto maggiore sarà il consumo di di potenza. A esempio, un sistema MIMO 4×4 richiedere quattro catene di trasmissione e ricezione in parallelo, il che si traduce all’incirca in una quadruplicazione del consumo di potenza. Non si tratta di una correlazione uno a uno, in quanto alcuni blocchi sono condivisi tra le varie catene, ma la potenza è ancora maggiore a causa delle catene di segnale aggiunte.

Nel caso di sistemi alimentati a batteria, altri parametri da tenere nella massima considerazione sono il tempo di trasmissione e il duty cycle. Nel caso di applicazioni caratterizzate da un duty cycle (ovvero il rapporto tra tempo di attività e di riposo) molto basso, come nel caso di un beacon di un sensore di temperatura che utilizza Bluetooth LE, è possibile garantire un funzionamento per un periodo anche superiore a 10 anni con una singola batteria a bottone tipo CR2032. Per applicazioni di questo tipo il tempo di attività del duty cycle è pari all’1%, il che significa che il dispositivo resterà nello stato di riposo (idle) per il 99% del tempo. Questo è il motivo per cui la corrente assorbita a riposo (idle current) o nello stato di sleep è un parametro critico nel momento in cui si valuta o si progetta un dispositivo che deve operare con una batteria o sfruttando tecniche di energy harvesting (accumulo e riutilizzo dell’energia) e quindi privo di batteria.

Altre sorgenti di potenza sono l’elettricità fornita dalla rete o la potenza erogata sfruttando la tecnologia PoE (Power over Ethernet). Le telecamere IP basate su Wi-Fi, a esempio, sono tipicamente alimentate sfruttando la tecnica PoE.

Alcuni progettisti tendono a trascurare i consumi di potenza nel momento in cui sviluppano prodotti che devono essere alimentati attraverso la normale rete elettrica, che rappresenta una fonte di energia quasi inesauribile, anche se la questione non è semplice come sembra. I vari Governi nazionali stanno infatti definendo normative sempre più severe che disciplinano il consumo energetico dei vari dispositivi. Poiché il numero di prodotti che viene connesso alla rete elettrica è in continuo aumento, risparmi energetici di natura incrementale possono avere un enorme impatto su larga scala. Considerando i vantaggi di natura sia economica sia sociale, il consumo di potenza dovrebbe sempre essere minimizzato. Un altro aspetto, forse meno ovvio, legato al consumo di potenza è la topologia della rete stessa.

Sicurezza

Più che un parametro da tenere in considerazione, la sicurezza è una necessità. Ciascun protocollo integra alcune funzioni minime di protezione. Il problema della sicurezza non può sicuramente essere riassunto in un breve paragrafo all’interno di un articolo come questo il cui scopo è fornire una visione d’insieme. Quindi di seguito verranno analizzati alcuni dei punti salienti da prendere in considerazione.

Il momento più critico per quel che concerne la vulnerabilità di una rete wireless è quello in cui si effettua il processo di accoppiamento (pairing) o on-boarding (connessione iniziale). Si tratta del momento in cui le informazioni relative alla sicurezza devono essere scambiate tra i nodi attraverso l’etere e la rete è quindi più vulnerabile. In questo caso una soluzione comunemente adottata prevede l’uso di un protocollo OOB (Out Of Band). Per esempio, nel momento in cui si deve fare entrare in servizio (commissioning) un nuovo router Wi-Fi, ci potrebbe essere un codice QR che avvierà un processo di accoppiamento su Bluetooth LE. Quest’ultimo protocollo rappresenta anche una scelta appropriata poiché , grazie la range limitato , la distanza fisica rappresenta un’ulteriore barriera contro potenziali intrusori. Naturalmente il telefono può connettersi al cloud, dove possono essere recuperate le informazioni relative alla protezione. In alcuni sistemi l’accoppiamento viene fatto su un collegamento che utilizza un protocollo proprietario.

Dopo l’accoppiamento, un altro metodo base per garantire la sicurezza è la cifratura dei carichi utili (payload) dei dati, una procedura in uso da parecchio tempo. Ora comunque per alcuni protocolli come Wi-Fi è necessario procedere alla cifratura del sovraccarico (overhead) del protocollo e dei frame di gestione. Poichè anche ciò non è sufficiente, si utilizza la cifratura dinamica. In assenza di una cifratura di questo tipo, gli hacker possono intercettare in modo molto efficiente i frame ed effettuare operazioni di reverse engineering (in pratica di decodifica) del protocollo, oppure agire da intermediari e “ingannare” in tal modo la rete (in altre parole effettuare lo spoofing, ovvero fingersi un utente o dispositivo attendibile). La cifratura dinamica fa ricorso a chiavi con una scadenza temporale, ragion per cui anche se un potenziale hacker fosse riuscito a penetrare, non potrà andare avanti o indietro nel tempo senza ripetere il tentativo di intrusione. Con la cifratura dinamica, l’hacker deve interagire con le radio reale invece di effettuare l’operazione di reverse engineering offline, che era la prassi comunemente adottata perchè molto più rapida. Fortunatamente ora ciò non è più possibile.

Gli schemi di sicurezza devono anche essere proporzionali al rischio che corre ciò che si vuole proteggere. L’aggiunta di funzionalità di sicurezza contribuisce ad aumentare i costi e gli oneri di manutenzione ed è pertanto necessaria un’attenta valutazione economica commisurata ai dati che vengono protetti. La tecnologia Zigbee, a esempio, è fondamentalmente un sistema RoT (Root of Trust). Una volta installato, il protocollo partirà dal presupposto che esista una “catena di fiducia” (una Root of Trust, appunto, che permetta di impostare comunicazioni sicure) tra i dispositivi. Si tratta d’altronde di un’ipotesi ragionevole poichè le reti Zigbee non sono connesse a Internet in quanto di tratta di reti locali poste sotto il controllo di un amministratore di sistema.

Bluetooth LE è spesso utilizzato per nodi molti semplici che non richiedono una sicurezza totale. Mentre l’accesso ai dati del sensore che rileva la temperatura del soggiorno di un’abitazione potrebbe non avere rilevanza alcuna, lo ha sicuramente il fatto che un potenziale hacker possa introdursi o ingannare un tag della catena del freddo che riguarda prodotti deperibili come i medicinali. Per tale motivo Bluetooth LE prevede funzionalità di sicurezza scalabili in funzione di differenti applicazioni e del valore dei dati che devono essere comunicati.

Poichè Wi-Fi è basato su IP (Internet Protocol) e connesso a Internet, è necessario prevedere i più elevati livelli di sicurezza possibili. Esistono schemi di sicurezza di vari livelli che sono rapportati al grado di rischio della particolare applicazione considerata. Ovviamente i requisiti per una rete domestica sono decisamente meno severi rispetto a quelli necessari per una rete di una banca o di un complesso direzionale, dove invece è necessario adottare soluzioni di livello enterprise.

Come ultima considerazione riguardante la sicurezza, è necessario sottolineare che la progettazione della sicurezza è un compito che non avrà mai fine. Il mondo degli hacker e quello delle tecnologie legate alla sicurezza saranno sempre in perenne conflitto per cui è importante che ogni progetto preveda un meccanismo di aggiornamento del software in modo da garantire che il sistema da un lato possa essere mantenuto il più protetto possibile e dall’altro sia in grado di supportare le evoluzioni future.

Considerazioni conclusive

In questa serie composta da due articoli sono stati esaminati diversi elementi e aspetti a livello di sistema che devono essere assimilati prima di iniziare lo sviluppo di un prodotto wireless, tra cui protocolli di comunicazione e requisiti di interoperabilità, bande di frequenza e coesistenza, distanza di comunicazione, consumi di potenza, topologia di rete e sicurezza.

Ciascuna tecnologia occupa un suo posto all’interno dell’ecosistema: si tratta solamente di scegliere quella più adatta per la particolare applicazione considerata. Le soluzioni wireless di onsemi® coprono tutte le possibili applicazioni, da quelle a breve distanza a quelle a media distanza a quelle a lunga distanza e oltre. Qualunque sia il progetto, da un semplice beacon per un sensore di temperatura Bluetooth LE a un Wi-Fi di qualità enterprise, onsemi dispone di tutte le risorse che permettono di risolvere nel modo migliore le numerose problematiche della progettazione wireless.

La prima parte dell’articolo è disponibile al seguente indirizzo:

Dan Clement Senior Principal Solutions Marketing Engineer (onsemi)

Contenuti correlati

-

Un’analisi dell’impatto della decisione dell’NHTSA relativa all’AEB sui consumatori e sull’industria automotive

Per comprendere se lo standard di NHTSA relativo all’AEB (AEB – Automatic Emergency Braking) sarà recepito in tempi sufficientemente brevi da avere un impatto sul comparto automotive, è necessario valutare non solo la pianificazione, ma anche le...

-

onsemi presenta la piattaforma Treo

onsemi ha presentato Treo, una piattaforma analogica e a segnale misto realizzata nel nodo tecnologico avanzato da 65nm del processo BCD. Questa piattaforma fornisce le basi per una vasta gamma di soluzioni di onsemi per l’alimentazione e...

-

Gate driver ottimizzati per incrementare le prestazioni dei MOSFET SiC

Per far fronte alle esigenze del mercato, che richiede soluzioni caratterizzate da dimensioni sempre più compatte e alle pressioni esercitate sui progettisti per migliorare l’efficienza energetica, i MOSFET in carburo di silicio si stanno imponendo come una...

-

Microchip amplia l’offerta di prodotti Wi-Fi

Microchip Technology ha annunciato l’aggiunta di 20 nuovi prodotti alla sua offerta Wi-Fi. Le soluzioni spaziano dai moduli certificati in diversi Paesi che non richiedono competenze RF a sistemi su chip (SoC) con funzionalità di livello industriale....

-

Uno sguardo al futuro della connettività alla periferia della rete nelle applicazioni industriali

La diffusione dell’automazione negli edifici e nelle fabbriche contribuisce a rendere il mondo odierno sempre più intelligente e connesso. Per garantire un funzionamento efficiente di questi nuovi sistemi è essenziale una comunicazione affidabile, a livello non solo...

-

I sistemi ADAS e di monitoraggio dell’abitacolo richiedono sensori di immagine protetti contro le minacce informatiche

La conformità alla cybersecurity è un requisito indispensabile per i sensori di immagine automobilistici, al fine di evitare che si trasformino in veri e propri ”cavalli di Troia” capaci di penetrare nei complessi sistemi elettronici di bordo...

-

Mouser mette a disposizione una piattaforma di contenuti sul wireless networking

Mouser Electronics ha implementato una piattaforma di contenuti sulle reti wireless per fornire agli ingegneri le risorse più recenti per gli standard di networking. Protocolli come Wi-Fi 6, Wi-Fi 7 e Matter stanno infatti mettendo alla prova...

-

Accordo pluriennale tra onsemi e Volkswagen

Il Gruppo Volkswagen ha scelto onsemi come fornitore di una soluzione completa di power box che farà parte dell’inverter di trazione di prossima generazione della sua Scalable Systems Platform (SSP). La soluzione power box di onsemi è...

-

La tecnologia elettronica al servizio della sostenibilità

Grazie all’adozione di soluzioni sostenibili è possibile ridurre sprechi, consumo di energia e gli oneri legati alla manutenzione Leggi l’articolo completo su EO519

-

onsemi investe in Repubblica Ceca per ampliare la produzione SiC

onsemi realizzerà in Repubblica Ceca un impianto per la produzione di componenti in carburo di silicio (SiC). Il sito produrrà i semiconduttori di potenza necessari per migliorare l’efficienza energetica delle applicazioni nei veicoli elettrici, nelle energie rinnovabili...