SMART GRID

- 16-056-01), riportando ciò che accadde nel

dicembre 2015 in Ucraina, con l’obbiettivo

di sollecitare gli operatori di Smart Grid ad

accelerare l’adozione di meccanismi di prote-

zione e sviluppare strategie di prevenzione (si

faccia riferimento al relativo riquadro).

Il caso ucraino abbina più elementi di attac-

co, incluso il sabotaggio fisico, anche se il

grado di sofisticazione dell’attacco informa-

tico ha raggiunto nuovi livelli in termini di

intrusione, costringendo l’intera community

coinvolta nella gestione delle smart grid a raf-

forzare la collaborazione e gli sforzi finalizzati

all’implementazione di misure di sicurezza

sostenibile all’interno delle smart grid stesse.

Più sicurezza per le smart grid

L’architettura di una smart grid è molto complessa e prevede

la presenza di parecchie aree che possono essere soggette a in-

trusioni e attacchi. Soprattutto durante il funzionamento, una

smart grid si trasforma da una struttura preposta alla gestione

dell’elettricità a una vera e propria apparecchiatura ICT (In-

formation and Communication Technology) che si occupa di

distribuire in maniera “intelligente” l’energia elettrica.

Come ha sostenuto Michael McElfresh, Adjunct Professor

di Electrical Engineering presso la Santa Clara University:

“L’evoluzione tecnologica ha reso la rete di distribuzione

dell’energia elettrica sempre più vulnerabile agli attacchi

informatici, mentre la diffusione delle smart grid ha por-

tato alla creazione di molti più punti di accesso dai quali

condurre attacchi ai sistemi informatici della rete. L’avven-

to di Internet of Things, infine, non farà altro che peggio-

rare la situazione”.

In tutto il mondo, Enti governativi, consorzi e gruppi di

esperti sono impegnati nell’implementazione di metodi e

protocolli di sicurezza per rendere più sicure le smart grid.

Negli Stati Uniti, l’insieme delle norme CIP (Critical In-

frastructure Protection), emanato da NERC (North Ame-

rican Reliability Electric Corporation) è divenuto obbliga-

torio nel 2007 per i proprietari, gli operatori e gli utenti

dei sistemi BES (Bulk Electric System) per garantire che

alcune attività della rete, fondamentali per l’affidabilità

del funzionamento, fossero protette sia da un punto di vi-

sta sia della sicurezza informatica sia della sicurezza fisica.

Queste regole sono state sottoposte a numerose revisioni,

passando dalla versione V3 alla V5 (mentre la release V6 è

in fase di definizione).

Nonostante le numerose iniziative della community che si

occupa di sicurezza dell’informazione e delle reti finaliz-

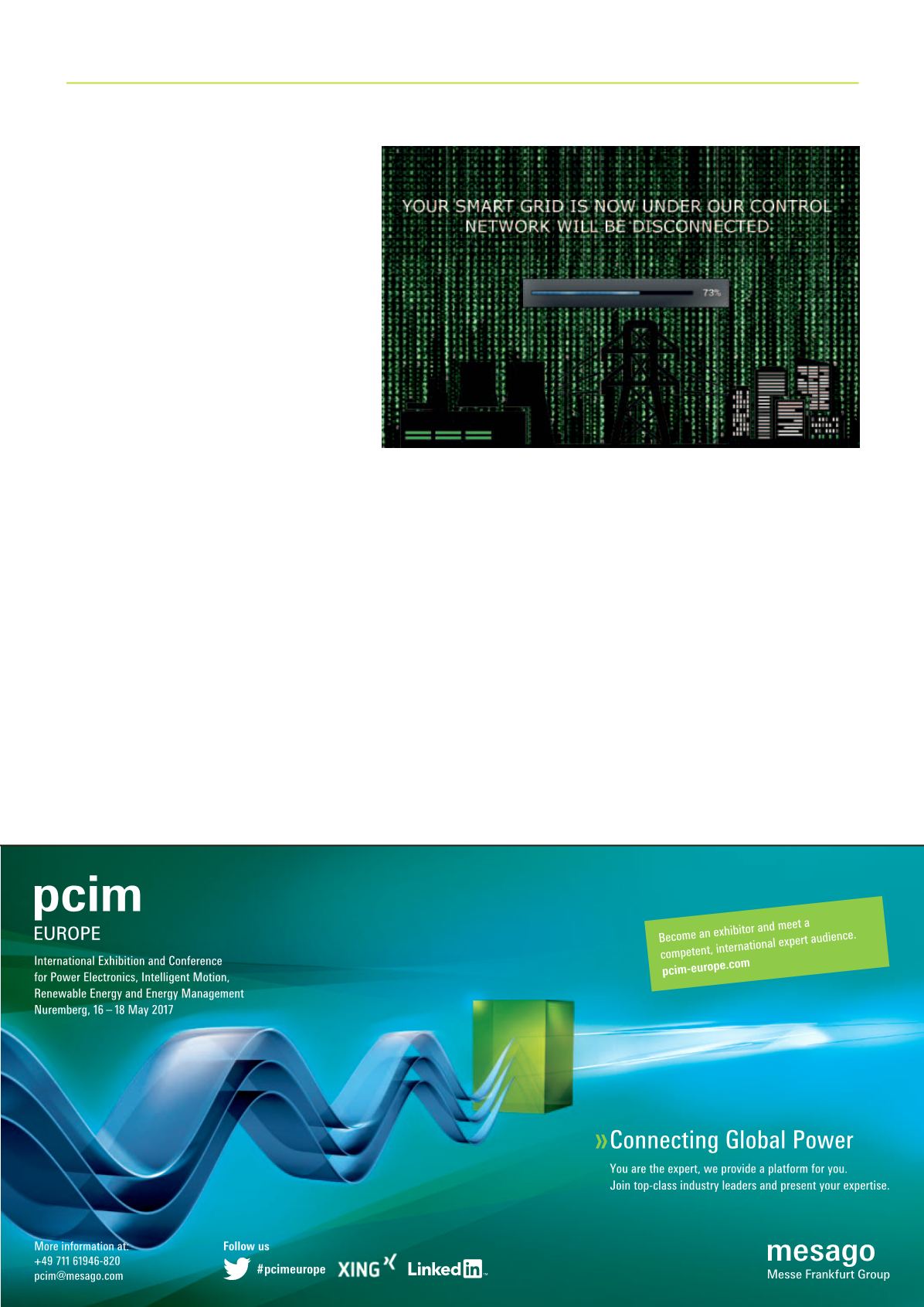

Fig. 2 – I pirati informatici sono in grado di assumere il controllo

di una smart grid