EMBEDDED

63 • FEBBRAIO • 2017

74

SOFTWARE

|

CONNECTED CAR

À

ogni componente software abbia i privilegi minimi

richiesti per funzionare in questo “nuovo mondo”

della virtualizzazione hardware.

Applicazione dell’SK

al settore automotive

Nel mondo automotive i Separation Kernel potreb-

bero essere realizzati sulla base di principi ampia-

mente collaudati ma ciò è utile solo se è possibile

impiegarli per fornire quell’ambiente sicuro neces-

sario ad assicurare l’invulnerabilità di un autovei-

colo contro attacchi informatici.

Questo risultato deve essere raggiunto all’interno

dell’infrastruttura esistente, costituita principal-

mente da Internet (che è una rete ad accesso pub-

blico). L’onere della sicurezza ricade dunque sui

gateway, che in questo caso sono sistemi ospitati

all’interno dei veicoli stessi. Inoltre è bene ricordare

che si dovrebbero evitare gli elevati costi, in termini

di realizzazione e di manutenzione, associati alla

presenza di più reti nei veicoli.

À &

`

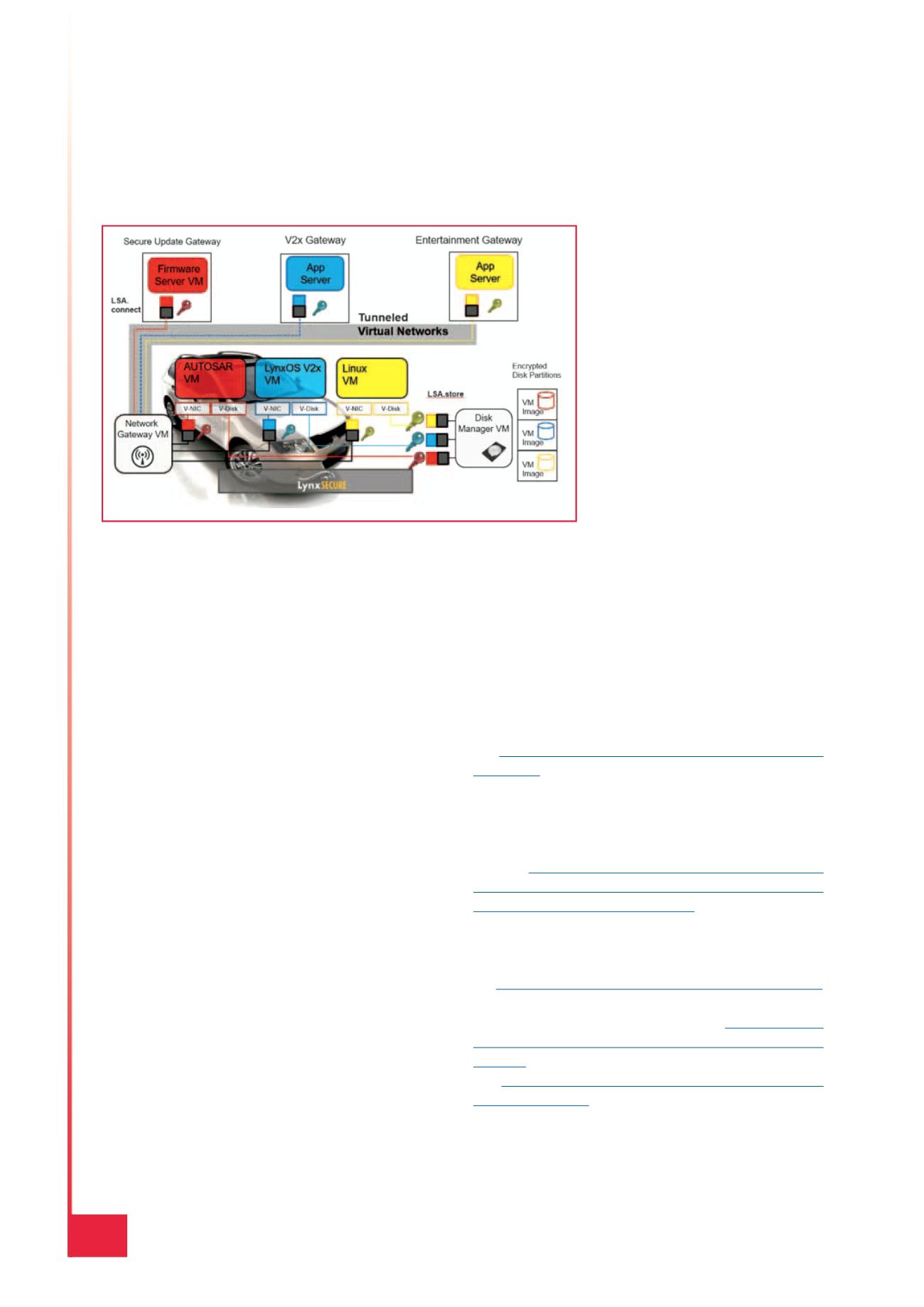

un sistema di questo tipo. Il collegamento in rete e

la gestione dei dati sono implementate sotto forma

di VM “minime” che adottano il principio del mini-

À

code) e che girano come applicazioni “bare metal”

per minimizzare le dimensioni del codice (footprint)

e di conseguenza la vulnerabilità.

Le App vengono fatte girare su tre machine virtuali,

possibilmente mappate nei singoli core di un proces-

sore multicore quando la dipen-

denza è di tipo “hard real time”

(ovvero che non ammettono il

mancato rispetto delle deadline).

Le chiavi di cifratura assicurano

l’integrità dei tre livelli di sicu-

rezza dei dati, mentre l’SK for-

nisce le basi per garantire la mi-

nimizzazione della base di codice

(code base) sicuro del sistema.

% À

-

zione robusta che fornisce inter-

facce dell’applicazione resilienti in

grado di impedire a un software

potenzialmente dannoso di altera-

re l’architettura software virtuale.

Essa assicura l’integrità delle ap-

plicazioni critiche proteggendole

da possibili danneggiamenti da parte di altre parti-

zioni dell’applicazione. I costi sono minimizzati ed è

garantita la riservatezza attraverso l’uso di una sin-

gola struttura di rete. Inoltre, è possibile assicurare

l’autenticità delle applicazioni che girano sul veicolo

e l’impossibilità di eludere la cifratura della rete.

Note

(1)

http://illmatics.com/Remote%20Car%20Ha-cking.pdf

Remote Exploitation of an Unaltered

Passenger Vehicle, Dr. Charlie Miller & Chris

Valasek, August 2015

(2) Markey, E. (2015). Tracking & Hacking: Se-

curity and privacy gaps put American drivers at

risk.

http://www.markey.senate.gov/imo/me-dia/doc/2015-02-06_MarkeyReport-Tracking_

Hacking_CarSecurity%202.pdf

(3) International standard ISO 26262 Road vehi-

cles — Functional safety — Part 6: Product deve-

lopment at the software level

(4)

https://en.wikipedia.org/wiki/Attack_surface(5) Marc Rogers & Kevin Mahaffey. How to hack a

Tesla model S. Def Con 23 Archive.

https://www.

defcon.org/html/links/dc-archives/dc-23-archi-ve.html

(6)

https://en.wikipedia.org/wiki/Kernel-based_virtual_machine

!"# $ %& '( )

* À

+

Systems. Operating Systems Review. 15(5). 1981.

Saltzer, J.H. and Schroeder, M.D. The Protection

of Information in Operating Systems. Proceedings

of the IEEE 63(9):1278-1308. 1975.

Fig. 4 – Sovrapposizione di VM che utilizzano il principio del minimo

privilegio per gestire le funzioni di memorizzazione dei dati e del col-

legamento in rete sull’SK