71

EMBEDDED

63 • FEBBRAIO • 2017

CONNECTED CAR |

SOFTWARE

terazioni necessarie per la

presenza di funzionalità

quali il controllo della ve-

locità di crociera e i sistemi

ABS, la complessità di que-

sti cablaggi è aumentata in

modo esponenziale.

La risposta a questo proble-

ma è rappresentata dallo

sviluppo di reti all’interno

del veicolo, solitamente sot-

to forma di reti CAN (Con-

troller Area Network). Una

rete di questo tipo fornisce

un mezzo per lo scambio dei

dati, consentendo lo sviluppo di un’architettura

di cablaggio uniforme indipendentemente dalle

À

>

1

-

sto modo risulta possibile integrare i moduli ap-

propriati mediante un semplice collegamento al

bus CAN.

Nel momento in cui il veicolo era isolato dal mon-

do esterno, questo tipo di collegamento tra i vari

moduli non presentava particolari rischi per la

sicurezza. Una volta dimostrato che i meccanismi

di comunicazione su una rete di questo tipo non

compromettevano l’integrità di ogni sistema che

li utilizzava, i sistemi stessi potevano essere con-

siderati separati e quindi conformi ai principi che

hanno ispirato lo standard ISO 26262.

L’avvento dei veicoli connessi ha contribuito a

mutare questo scenario. La possibilità di accesso

esterno comporta il rischio di qualche potenziale

attacco condotto attraverso un qualsiasi punto di

À

!

parte del sistema stesso che può essere esposta a

# .

À

-

co (4)

À

se è presente in un un sistema di basso livello

o non critico, in quanto le reti rappresentano un

vero e proprio portale verso i sistemi ASIL dei

livelli superiori. In altre parole, se qualcuno ha

condotto un attacco informatico al sistema di in-

fotainment di un’autovettura, non vuole dire che

non abbia la possibilità di accedere anche all’im-

pianto frenante.

Di conseguenza, un’auto connessa non potrà mai

garantire lo stesso livello di sicurezza di un’auto-

vettura non connessa (5) . Perché un veicolo con-

nesso possa essere considerato sicuro e conforme

ai requisiti previsti dallo standard 26262 è indi-

À

-

ché ottimizzare la separazione tra i vari sistemi.

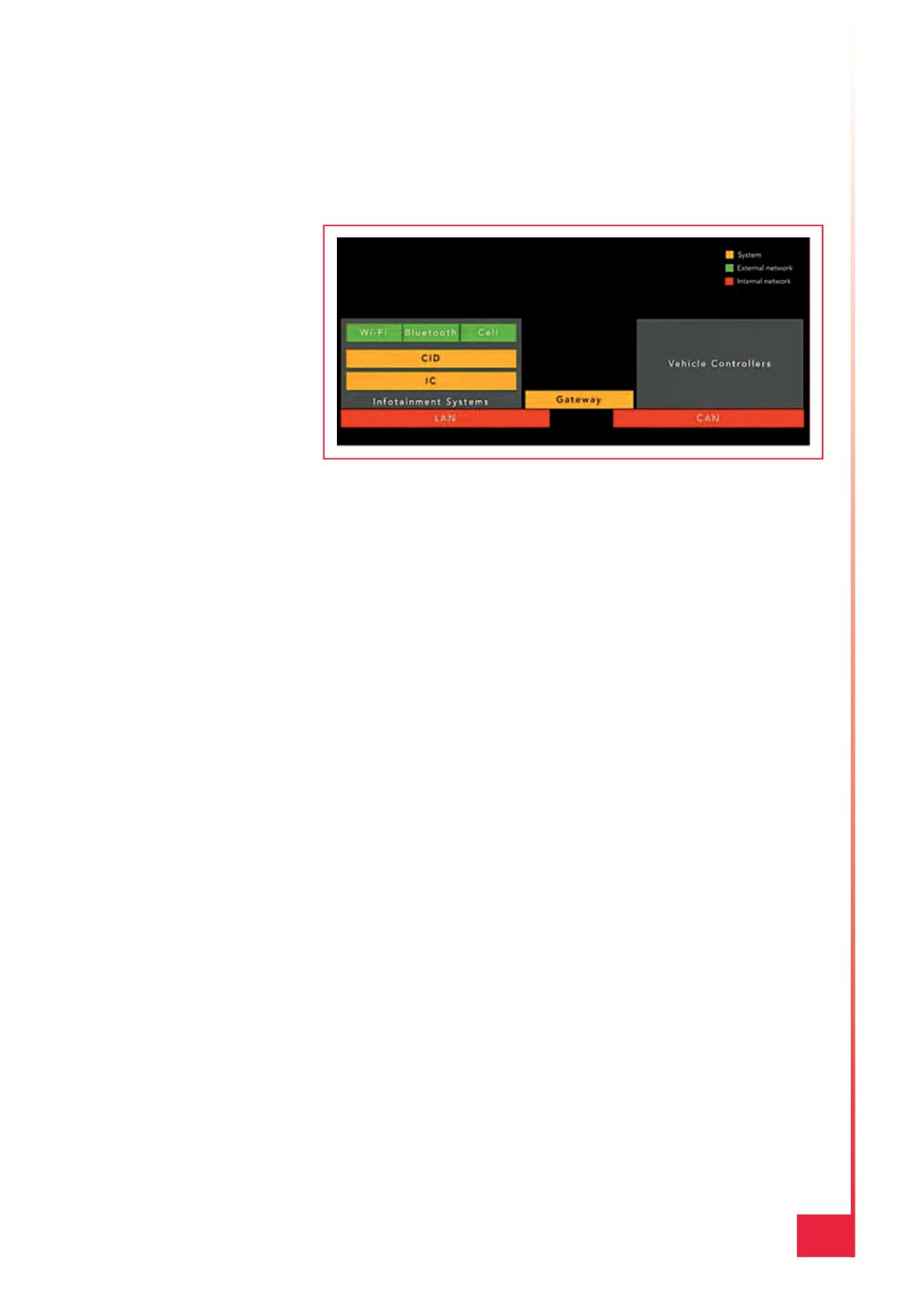

Separazione basata sull’hardware

À ' $ 5 . $

-

5

: + À !,=A" =A#

isolare il sistema di infotainment dal controllore

del veicolo che ovviamente è di tipo safety-criti-

cal (ovvero il cui malfunzionamento può produrre

danni di notevole entità). Il gateway implementa

una API strutturata che supporta una gamma li-

> 2

À

che per accedere ai controllori del veicolo è neces-

saria una conoscenza dettagliata di questa API.

Un approccio di questo tipo non si è comunque

dimostrato completamente sicuro, a conferma

À

di un’auto connessa. Senza dimenticare i note-

voli oneri economici da sostenere legati al costo

dell’hardware.

Separazione basata sul software

Sebbene il sistema adottato da Tesla rappresenti

À

riuscisse a individuare una soluzione altrettanto

valida, o anche migliore, basata sul software, è in-

dubbio che i costi sarebbero decisamente inferiori.

Una ricerca sui più popolari siti che si occupano

di elettronica per automotive utilizzando come

parole chiave “hypervisor embedded” evidenzierà

la sostanziale equivalenza delle varie proposte.

Per cercare di esaminare questo concetto in ma-

niera più approfondita, si consideri un sistema

analogo a quello di Tesla, astraendolo per questo

Fig. 1 – Nell’approccio adottato da Tesla la separazione è basata

sull’hardware