79

WIRELESS NETWORK |

HARDWARE

EMBEDDED

60 • MAGGIO • 2016

•

Condurre una stateful inspection in profondità

dei pacchetti (DPI). Questa ispezione può limita-

re la comunicazione tra un certo numero di peer,

protocolli di comunicazione e persino comporta-

menti di protocolli. Le relazioni logiche tra dispo-

sitivi appartenenti ad un’applicazioni industria-

le possono essere modellate e imposte.

Rilevamento: individuare le anomalie

Nelle applicazioni wireless, le attività e la co-

municazione non sono osservabili da parte de-

gli utenti, dal momento che molti processi sono

svolti automaticamente e in modo completamen-

te invisibile. Questi processi rendono difficile ri-

conoscere attacchi e comportamenti sospetti da

parte di utenti, e richiedono pertanto appropria-

te azioni correttive. Le soluzioni wireless devono

quindi essere in grado di scoprire velocemente le

anomalie nella comunicazione, prima che l’ag-

gressore abbia la possibilità di influire sull’atti-

vità dell’impianto.

•

Un sistema di scoperta delle intrusioni wireless

(WIDS) in un access point può individuare e do-

cumentare una vasta serie di comportamenti so-

spetti, per esempio se un aggressore sta facendo

una scansione di reti aperte, modificando frame

di gestione o cercando di danneggiare le comuni-

cazioni di rete, attraverso falsi messaggi di au-

tenticazione. I messaggi WIDS possono registra-

re questi comportamenti e informarne l’utente,

per esempio, via email.

•

Un IDS regolare può identificare attività so-

spette all’interno della rete. Persino funzioni

semplici di IDS possono essere molto efficienti

nelle reti industriali, perché spesso le tipologie

di traffico sono prevedibili. Questo facilita la sco-

perta di comportamenti sospetti.

Scoperta: consapevolezza dell’ambiente

Due ulteriori situazioni rischiose per le reti wi-

reless non riguardano la rete aziendale protetta,

bensì altre reti non controllate o contraffatte. La

consapevolezza dell’ambiente wireless è quindi

essenziale per impedire le seguenti minacce:

•

Gli access point non autorizzati sono degli ac-

cess point che forniscono accessi incontrollati e

insicuri alla rete di produzione. Per esempio, un

dipendente che volesse usare dispositivi wireless

privati sul posto di lavoro potrebbe scegliere di

connettere il suo access point - potenzialmente

insicuro - alla rete cablata, creando a vantaggio

di aggressori un punto di ingresso incontrollato e

potenzialmente insicuro.

•

Il phishing wireless, o WiPhising, crea access

point nelle vicinanze della rete WLAN che forni-

scono servizi wireless quasi identici in prossimità

della rete industriale per attrarre client WLAN

in una rete fittizia. Questi access point fasulli

utilizzano lo stesso nome o insieme di servizi di

rete identificati (SSID) come la rete industriale,

ma spesso senza la protezione di una password,

rendendo i dispositivi vulnerabili al rilascio di

dati sensibili.

Entrambi questi attacchi sono causati dallo

stesso problema: insufficiente consapevolezza

dell’ambiente wireless. Senza un monitoraggio

attivo, l’ambiente di rete wireless rimane in gran

parte invisibile fino alla comparsa di reali pro-

blemi. Gli operatori devono avere una visione

completa delle loro reti, per potersi difendere da

queste minacce.

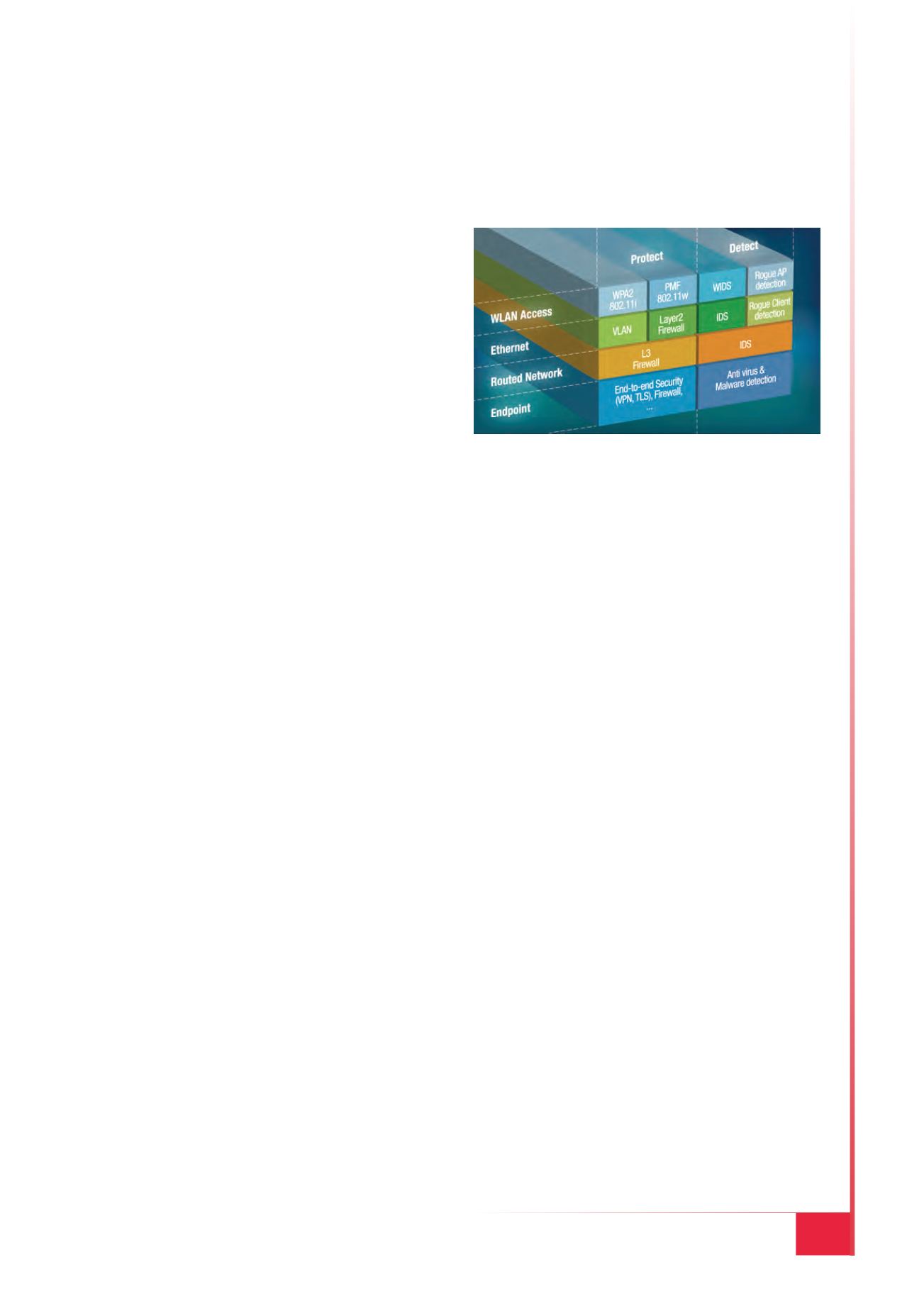

Esistono molte opzioni per proteggere le reti

WLAN da minacce sia interne, sia esterne. Cia-

scun meccanismo di sicurezza descritto qui serve

a uno scopo preciso e dovrebbe essere utilizzato

in abbinamento con tutti gli altri, per creare un

insieme olistico di sicurezza ICS. Quando queste

caratteristiche vengono combinate in un singolo

dispositivo, esse creano uno strumento di sicurez-

za flessibile e potente, che offre livelli molteplici

di difesa da tutte le possibili fonti di minaccia.

Fig. 3 – Gli elementi costruttivi della sicurez-

za WLAN. Gli elementi terminali sono descritti

soltanto come singole parti e a titolo esempli-

ficativo