77

WIRELESS NETWORK |

HARDWARE

questo mezzo trasmissi-

vo. Le applicazioni “mis-

sion critical” non possono

ammettere neanche la

minima interruzione o

avaria nella rete. Un pic-

colo “intoppo” nel funzio-

namento può avere con-

seguenze profonde e ne-

gative per le prestazioni

aziendali, e ciò induce gli

aggressori a prendere di

mira i meccanismi di con-

trollo e supervisione. Gli

amministratori IT danno

di solito più importanza

alla riservatezza dei dati

che all’affidabilità della rete, e preferiranno ar-

restare il sistema nell’eventualità di un attacco,

per prevenire perdite di informazioni. Se si ap-

plicasse lo stesso metodo da parte dei responsa-

bili dell’attività tecnologica (OT), un’interruzio-

ne impropria finirebbe per paralizzare l’intera

rete, vanificando gli obiettivi stessi delle misure

di sicurezza. Il funzionamento, la disponibilità e

l’adeguato controllo dei processi di stabilimento

sono le prime e principali preoccupazioni dei re-

sponsabili OT.

È quindi importante considerare quali azioni

siano necessarie e quale tipo di sicurezza sia

richiesto, per proteggere una rete wireless

industriale nei confronti di minacce sia interne,

sia esterne.

Criteri di progettazione: l’approccio DiD

Non è saggio fare affidamento per la sicurezza

della rete su un unico punto di difesa, poiché

agli aggressori basterebbe superare un solo

meccanismo di protezione per entrare e mano-

mettere la rete.

La Difesa in Profondità, un approccio olisti-

co alla sicurezza che garantisce la protezione

dell’infrastruttura da ogni lato attraverso mol-

teplici livelli di controlli di sicurezza, poggia su

tre concetti fondamentali:

1. Molteplici livelli di difesa: vengono utilizza-

te una serie di soluzioni di sicurezza, in modo

che, se viene superato un singolo livello, la difesa

sarà assicurata dal livello successivo.

2. Livelli differenziati di difesa: ciascun livello è

leggermente diverso, per impedire all’aggressore

di superare tutti i livelli di difesa.

3. Livelli specifici per ogni tipo di minaccia:

ciascuna difesa è concepita per il contesto e la

minaccia specifici, al fine di permettere una pro-

tezione basata sul comportamento e sul contesto

dei sistemi che usano questi protocolli.

Oltre a considerare la forza dei meccanismi di

sicurezza difensiva, è essenziale scoprire se uno

di questi meccanismi sia sotto attacco o sia stato

compromesso. Dunque, la prevenzione e la sco-

perta devono funzionare l’uno a fianco all’altro.

Protezione: proteggere i confini

con IEEE 802.11i e WPA2

La protezione dei dati aziendali rappresenta una

sfida ancora maggiore in un ambiente wireless,

perché una WLAN può uscire dai confini azien-

dali. Di conseguenza, gli aggressori non hanno

bisogno di puntare sull’accesso fisico di una rete

aziendale per interferire con la sua attività e cat-

turare informazioni critiche e riservate.

Nel definire la riservatezza e l’integrità della

rete, lo standard IEEE 802.11i specifica le proce-

dure per le principali negoziazioni, il criptaggio

dei dati e la verifica per la trasmissione dei dati

degli utenti all’interno di una WLAN. Le nor-

mative industriali richiedono che tutti i prodot-

ti siano dotati di questa essenziale, ma robusta

protezione, indipendentemente dal costruttore.

In base a questo standard, le coppie di chiavi di

criptaggio sono presenti tra le parti in comunica-

zione e la protezione intrinseca dell’integrità ga-

EMBEDDED

60 • MAGGIO • 2016

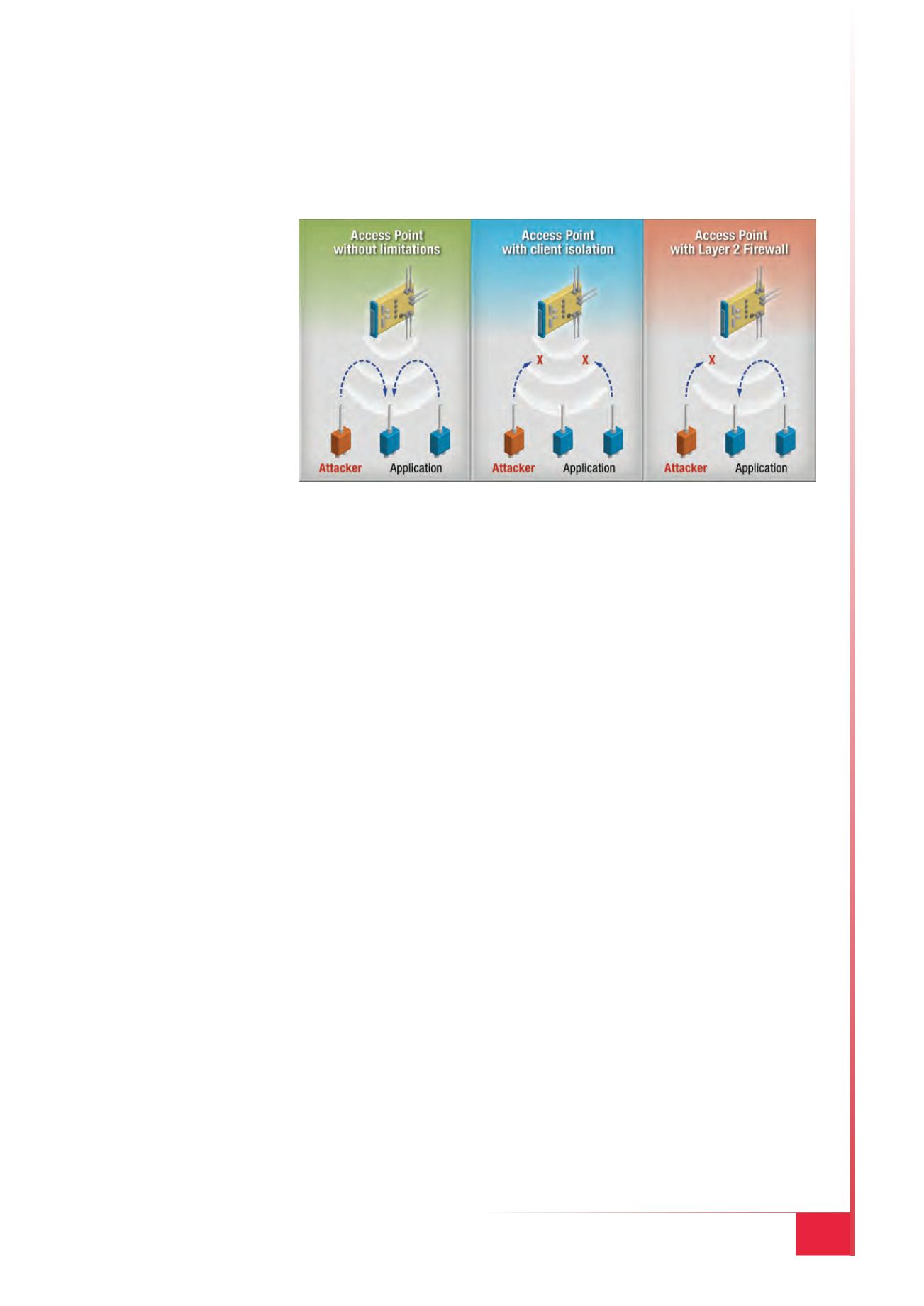

Fig. 2 – Le possibilità di impedire la comunicazione tra un potenziale

aggressore e un’applicazione sono legate all’isolamento del Client e al

Firewall di livello 2. Di questi, l’isolamento del Client è molto flessibile