EMBEDDED

54 • NOVEMBRE • 2014

66

SOFTWARE

CLOUD

bilità e permettano di avere una conoscenza dettagliata del

comportamento del sistema in relazione a una pluralità di

ambienti e carichi di elaborazione. Una conoscenza di ques-

to tipo garantisce un vantaggio competitivo, una riduzione

dei costi, un aumento dell‘uptime del sistema e favorisce

un‘installazione e messa in esercizio (deployment) più effi-

ciente in un gran numero di applicazioni nuove e innovative.

La connettività cloud ha favorito l‘evoluzione del grado di

“intelligenza” del middleware rispetto alla tecnologia di ge-

stione remota delle precedent generazioni.

Adottando un’architettura cloud server e uno stack M2M

(machine-to-machine) che risiede al di sopra del midlleware

“intelligente”, i dispositivi embedded possono collegarsi al

cloud senza requisiti di progetti addizionali. Il trasferimento

dei dati verso il cloud in modalità push (ovvero automatico)

consente agli operatori di verificare, monitorare e gestire

le prestazioni di un sistema da un‘unica locazione centrale,

con conseguente aumento dell’affidabilità e riduzione dei

costi di gestione.

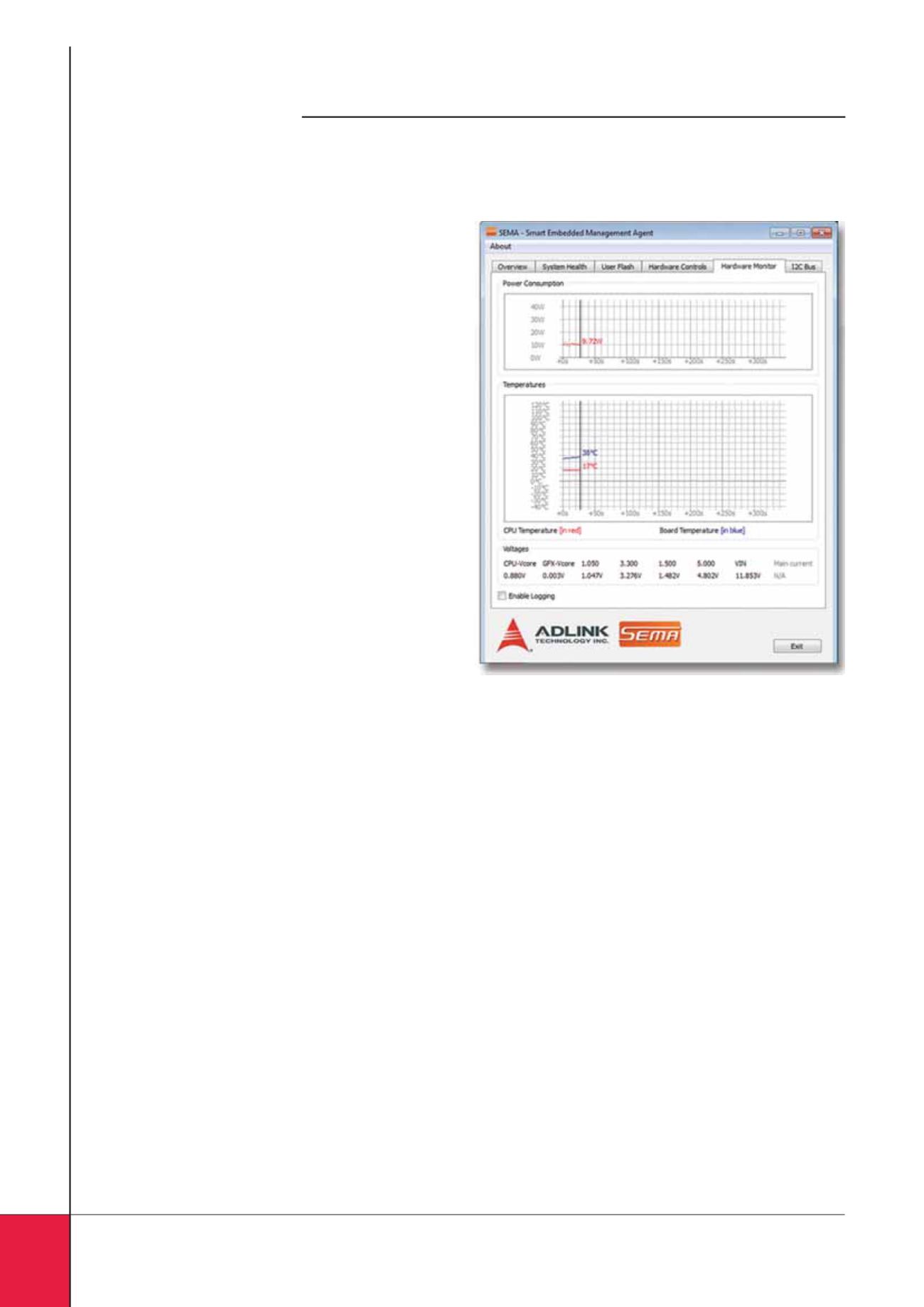

Ad esempio, lo stack M2M della soluzione SEMA (Smart

Embedded Management Agent) Cloud di ADLINK trasferi-

sce i dati del sistema in modalità push al server cloud attra-

verso un qualsiasi collegamento TCP/IP – 3G, LAN o LAN

wireless (Fig. 1). I manager del sistema hanno accesso in

maniera molto semplice ai dati e alle analisi degli stessi uti-

lizzando dispositivi quali desktop PC, tablet o smartphone.

Gestione “intelligente” del sistema

Utilizzando la connettività cloud, vi sono tre differenti

scenari che coprono le principali necessità degli operatori

di sistemi. Questi scenari possono essere classificati come

segue: informazione, analisi e creazione di eventi, gestione

multipla di dispositivi.

Informazione

– Nel momento in cui i sistemi sono dispo-

nibili, gli operatori possono rilevare le loro prestazioni. La

gestione remota basata su cloud favorisce questo processo

consentendo di effettuare rilevazioni in ogni momento e in

qualsiasi luogo. In un contesto di questo tipo, l’agente di

gestione embedded carica su base continuativa i dati att-

raverso un collegamento cifrato che usa il protocollo TLS

(Transport Layer Security – il successore di SSL), che sono

visualizzati sul dashboard (Fig. 2). Su questo pannello in-

formativo sono riportate anche informazioni relative alla

temperatura e ai consumi di potenza di differenti parti di

un sistema embedded. Poiché è possibile accedere ai dati in

qualsiasi momento, gli operatori sono in grado di determi-

nare se le prestazioni sono accettabili anche nel caso in cui

determinati valori variano rispetto alle impostazioni prefissa

Analisi dei dati e creazione degli eventi

– Il medesimo

dashboard consente agli operatori di sistema di definire i

limiti di parecchie tipologie di dati. In questo caso il soft-

ware applicativo analizza continuamente i dati in entrata e

nel caso vengano raggiunti i limiti definiti dall’utente, un

allarme darà origine a un evento. Si consideri ad esempio

un dispositivo mobile dotato di due pacchi di batterie: la bat-

teria primaria fa funzionare il dispositivo mentre la batteria

secondaria è impiegata come backup. Quest’ultima entra in

funzione nel momento in cui la capacità di potenza scende al

di sotto del 10%; questa informazione è riportata dall’agen-

te di gestione embedded che si occupa del monitoraggio

del consumo di potenza. Se la capacità della batteria prima-

ria scende al di sotto del 10%, viene generato un allarme

e l’agente remoto commuta istantaneamente sul pacco di

batterie secondario. Contemporaneamente l’operatore del

sistema è informato – via SMS o tramite e-mail – che il dis-

positivo deve essere caricato.

Gli operatori possono interagire in modo pro-attivo – e non

solo semplicemente reagire – con il sistema per garantire

una maggiore affidabilità, affrontando in anticipo potenziali

Fig. 3 – Gli operatori possono controllare in modo

remoto diversi parametri di un sistema, come ad

esempio la velocità di una ventola; eventuali azioni

sono innescate in modo automatico sulla base delle

prestazioni e dello “stato di salute” del sistema,

in modo da prevenire danni al sistema in caso di

malfunzionamento