EMBEDDED

54 • NOVEMBRE • 2014

68

SOFTWARE

CLOUD

rato globale dei servizi M2M raggiungerà quota 20 miliardi

di dollari nel 2015, alimentato da produttori e sviluppatori

che vogliono semplificare il processo di introduzione e im-

plementazione di strategie M2M sicure per l’utente finale.

La transazione e l’accesso a dati sensibili mediante applica-

zioni M2M basate su cloud richiede un‘attenta valutazione

della sicurezza a livello sia di dispositivo, durante la tras-

missione dati, sia dell‘ambiente cloud. A livello di dispositi-

vo è possibile utilizzare tool di controllo basati sul software

(come ad esempio whitelist) per proteggere dati elaborati e

memorizzati localmente.

Come visto in precedenza, protocolli cifrati sono impiegati

per il collegamento tra dispositivi distribuiti e i loro punti

di accesso ai dati basati su cloud. All‘interno del cloud, le

aziende che si occupano di hosting dispongono di un vero e

proprio arsenale di tool software e metodologie di cifratura

per la protezione dei dati residenti su server virtualizzati.

Alcune applicazioni embedded di tipo tradizionale sono

intrinsicamente “predisposte” per i servizi di gestione re-

mota.

Applicazioni quali gestione di flotte, pubblica sicurezza, mo-

nitoraggio di sottostazioni che erogano servizi di pubblica

utilità o, più in generale, qualsiasi implementazione che

preveda servizi sul campo o la presenza di reti distribui-

te su larga scala, sono già pronte a supportare i progressi

che sono stati fatti nel campo della gestione e dell‘accesso

remoti. Tuttavia i servizi di gestione basati sul Web hanno

un campo applicativo molto più vasto, aprendo nuove op-

portunità per l‘intera gamma di applicazioni embedded. Re-

altà per le quali la gestione remota non era un requisito ma

avrebbe potuto rappresentare un‘opportunità, ora possono

accedere in modo semplice a dati sofisticati e ottenere un

vantaggio competitivo tangibile.

I sistemi si possono collegare utilizzando la tecnologia wire-

less 3G, ma possono anche semplicemente trovarsi all‘inter-

no di una centrale dove ricevono i dati attraverso connessio-

ni Internet wireless o cablate dai vari apparati presenti nello

stabilimento. Per effettuare l‘accesso al cloud è sufficiente

anche una sola unità, così da permettere ai produttori di

tutti i tipi di beni commerciali di attingere in tempo reale ai

dati del sistema.

Apparati medicali, sistemi di automazione industriale, appa-

recchiature di ufficio oppure dispositivi fissi o che vengono

trasportati sul campo – in pratica ogni applicazione che inte-

gra una scheda embedded – rappresenta una candidata ide-

ale per l‘utilizzo dei servizi di monitoraggio remoto basati

su cloud. Questi tool e servizi possono anche prevedere la

possibilità di effettuare aggiornamenti remoti del software e

del sistema operativo consentendo agli utenti di aggiornare

con facilità il firmware e potenziare le prestazioni del BIOS

in modalità wireless, aggiungendo caratteristiche avanzate

e trasferendole ai dispositivi presenti sul campo.

I sistemi embedded connessi possono generare e raccoglie-

re una grande quantità di dati sulle prestazioni del sistema –

e i progettisti stanno ora sfruttando la tecnologia cloud per

condividere questi dati al fine di ridurre i costi e migliorare

l‘affidabilità.

La gestione remota elimina la necessità di avere un‘assis-

tenza locale per effettuare la manutenzione e la ricerca gu-

asti di dispositivi distribuiti: ciò permette di ridurre i costi

associati ai trasferimenti del personale e al fermo macchina.

Grazie all‘accesso al cloud si possono osservare i sistemi

critici da una locazione centralizzata: gli operatori possono

rimanere informati sullo stato e sulle condizioni del sistema

e sfruttare in tempo reale le doti di “intelligenza” del siste-

ma per prendere decisioni migliori e più informate riguardo

al servizio e alle prestazioni.

Il servizio ha una valenza più strategica perché gli ammi-

nistratori influenzano e interagiscono con le prestazioni del

sistema, prevedendo e prevenendo i guasti prima che si ve-

rifichino situazioni critiche.

Le informazioni raccolte, condivise e utilizzate, favoriscono

una migliore fruizione da parte dell‘utente finale, permet-

tono di diminuire i costi e realizzare profitti, consentono lo

sviluppo di nuove applicazioni e, più in generale, conferisco-

no un valore aggiunto alla tecnologia.

Automatizzare e ottimizzare questi benefici attraverso la

gestione e il monitoraggio remoti è un‘applicazione pratica

di notevole rilievo della tecnologia M2M; l‘intero comparto

embedded potrà trarre vantaggi non indifferenti dalla pos-

sibilità di rilevare potenziali problemi prima del loro mani-

festarsi.

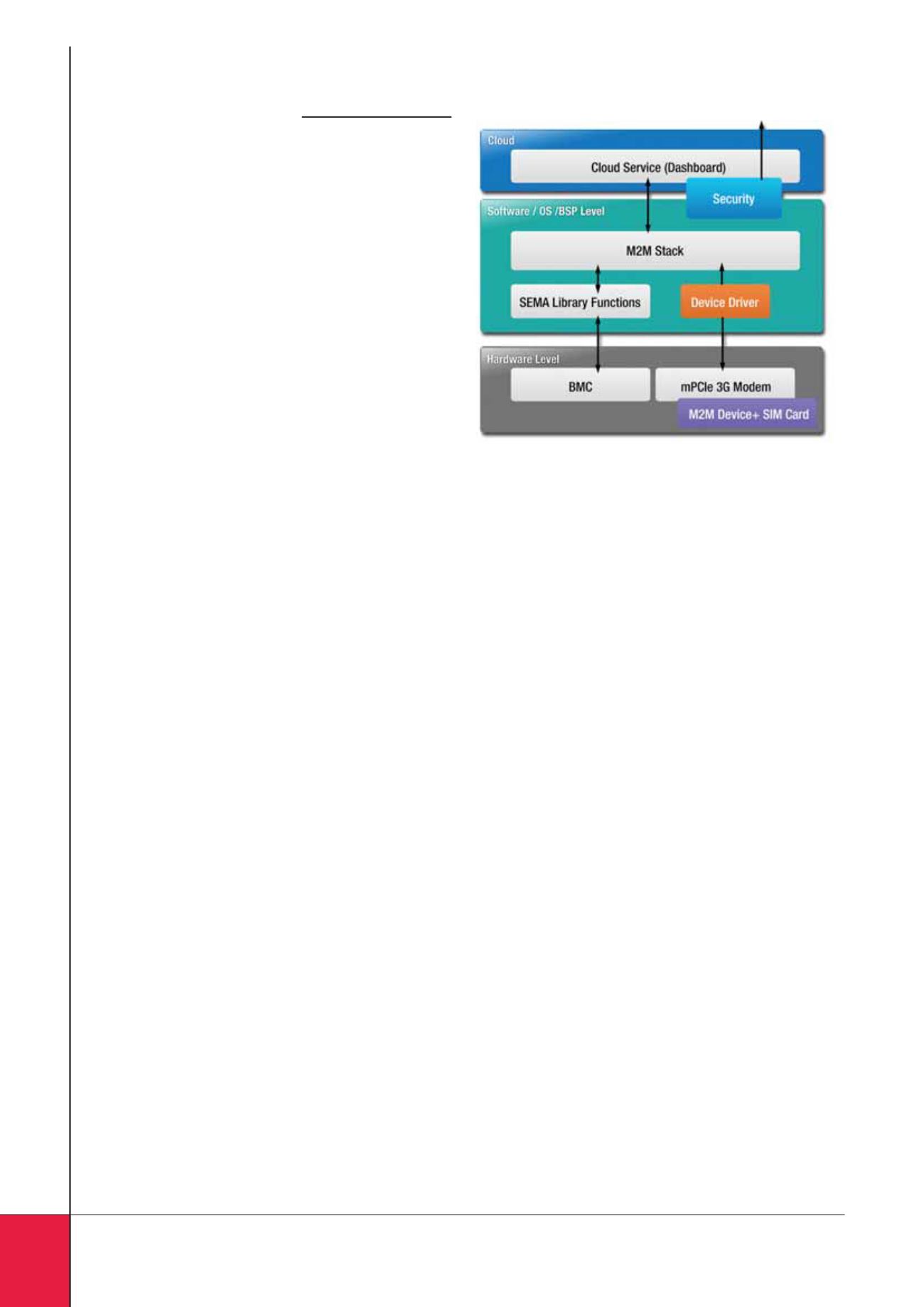

Fig. 4 – Applicazioni quali gestione di flotte, pub-

blica sicurezza, monitoraggio di sottostazioni che

erogano servizi di pubblica utilità o, più in genera-

le, qualsiasi implementazione che preveda servizi

sul campo o la presenza di reti distribuite su larga

scala, sono già pronte a supportare i progressi

che sono stati fatti nel campo della gestione e

dell‘accesso remoti