EMBEDDED

54 • NOVEMBRE • 2014

74

SOFTWARE

IoT

iniziale basata sull’analisi dell’ambiente da colpire seguita da

un’infezione che può avvenire in diversi modi e poi in ultima

istanza dall’attacco vero e proprio con l’ottenimento del risul-

tato. La preparazione è fondamentale al pirata per individuare

dove l’obiettivo è più vulnerabile e in particolar modo quali

siti frequenta maggiormente e da quali preleva più dati che

abbiano un discreto margine per permettere l’infiltrazione di

esche invisibili. Depositata al posto giusto e nel momento gi-

usto, l’infezione può quindi essere raccolta dall’obiettivo che

la inserisce nel proprio sistema dove può rimanere a lungo e

preparare il terreno per l’attacco, per esempio, craccando de-

lle password oppure abilitando l’ingresso al sistema attraver-

so accessi riservati, mentre nel contempo viene raggiunta da

altre controparti che la irrobustiscono finché non si palesa il

momento opportuno per l’attacco.

Questo poi può manifestarsi con la comunicazione dei dati cat-

turati a un altro sito oppure con la modifica di alcuni dati in-

terni al sistema ospitante o ancora con la distruzione di alcuni

registri di sistema o quant’altro.

Attualmente non c’è alcun modo di evitare la prima fase e gli

attuali software anti malware riescono seppur faticosamente a

fronteggiare la terza quando l’attacco è già in atto bloccandone

ogni attività. Sulla seconda fase infettiva si stanno concentran-

do tutti gli sforzi degli addetti ai lavori perché, in effetti, ques-

ta avviene quasi interamente in hardware con passaggi che

sfuggono ai software presenti malgrado poi le conseguenze

appaiano proprio al livello del sistema operativo quando ormai

è troppo tardi. È qui che c’è ancora margine di azione per gli

attacchi APT ed è proprio per individuare e fronteggiare le in-

fezioni latenti che si stanno studiando e sperimentando nuove

tecniche basate sulle macchine virtuali.

Sicurezza virtuale

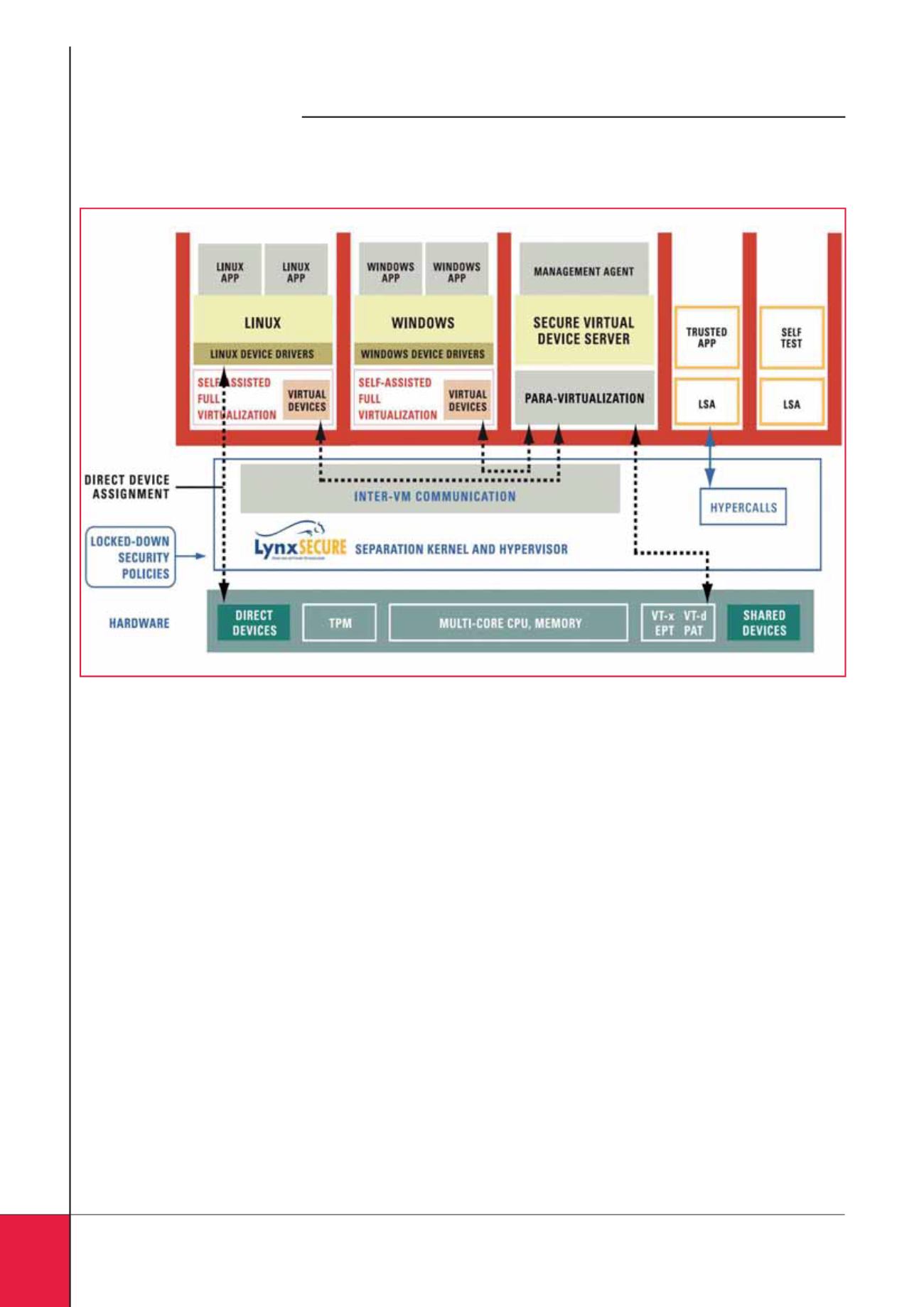

In pratica, gli hypervisor devono essere della stessa natura de-

lle infezioni e perciò capaci di monitorare l’ambiente con cont-

inuità pur rimanendo invisibili al sistema. Si tratta, dunque, di

procedure con priorità più alta delle altre per essere inattacca-

bili ma con funzionalità di livello abbastanza basso per accor-

gersi delle infezioni negli algoritmi. Con quest’impostazione è

stato realizzato il LynxSecure che viene definito come Separa-

tion Kernel Hypervisor (SKH) perché si interpone fra l’hard-

ware e il software creando una scheda madre virtuale che il

sistema operativo crede davvero essere quella originale. Si

compone, in effetti, di un insieme di algoritmi capaci di identi-

Fig. 1 – Le macchine virtuali di monitoraggio si frappongono tra il livello hardware e il sistema operativo

e consentono di individuare gli attacchi APT nel momento in cui cercano di introdurre le infezioni