EMBEDDED

54 • NOVEMBRE • 2014

75

SOFTWARE

IoT

ficare i kernel che governano le attività e separarli in funzione

del loro dominio di pertinenza analizzandone il flusso dati che

li attiene per accorgersi delle probabilità d’infezione. In prati-

ca, sostituisce la gestione delle risorse hardware come memo-

rie, processori e interfacce senza che il sistema operativo se

ne accorga e senza che se ne accorgano i processi hardware

in modo tale da individuare le anomalie senza intercettarle. La

sua azione di filtraggio è efficace perché invisibile sia rispetto

al sistema operativo presente sia nei confronti delle infezioni

che cercano di entrare. S

e così non fosse rischierebbe di diventare un’arma a doppio

taglio per i pirati che potrebbero servirsene per rendere più

deleterio il processo infettivo. La sua efficacia è dovuta ai tan-

ti piccoli motori in grado di monitorare i parametri più critici

del sistema senza modificarli in modo da consentire poi a un

software di analisi esterno di individuare le probabili infezio-

ni. Questo genere di analisi, infatti, può durare mesi perché

tanto durano le infezioni e perciò occorrono software specifi-

catamente sviluppati a tal scopo e implementati in PC isolati e

a loro volta adeguatamente protetti dai malware e dagli APT.

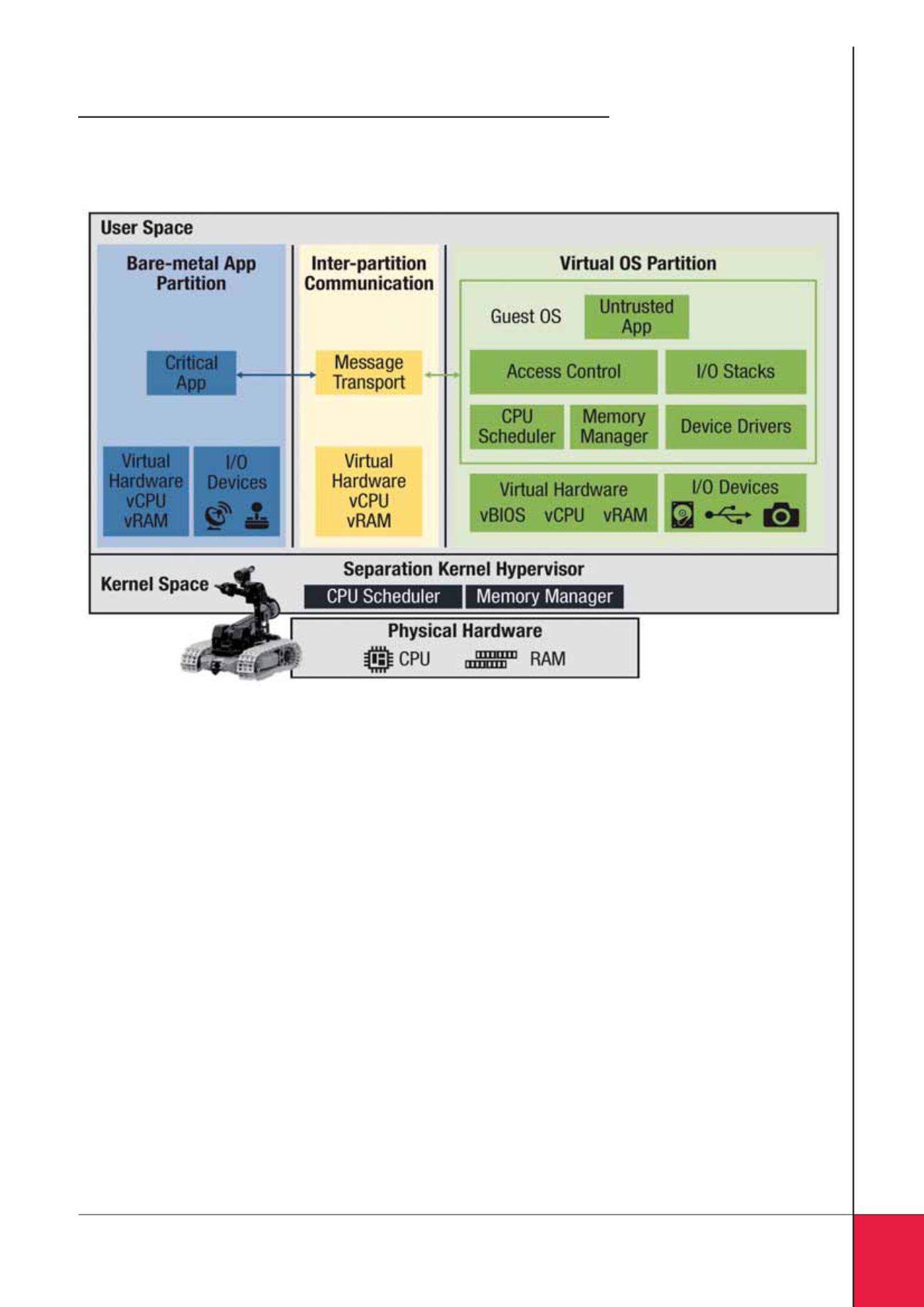

LynuxWorks ha cambiato il nome quest’estate in Lynx Soft-

ware Technologies continuando con questo marchio a distri-

buire i suoi prodotti principali che sono il sistema operativo

LynxOS e il kernel LynxSecure. Fra le più recenti novità pre-

sentate dalla società londinese c’è l’innovativo Rootkit Detecti-

on System RDS5201 che consente di individuare i peggiori fra

gli attacchi APT e cioè i “rootkit” capaci di insediarsi al punto

di ottenere il controllo di un sistema a prescindere dall’autoriz-

zazione dell’amministratore.

I più celebri e nefasti sono noti come “cavalli di Troia” ma se

ne conoscono anche di benevoli come, per esempio, il rootkit

introdotto da Sony per prevenire l’accesso del malware nelle

PlayStation 3. I più attuali sono veri e propri kernel che ries-

cono a emulare i livelli più privilegiati dei sistemi operativi e

modificare i registri a livello di sistema. Per questi attacchi è

necessaria un’osservazione particolarmente mirata con più

motori di monitoraggio capaci di agire contemporaneamente.

L’RDS5201 ospita l’ultima versione dell’hypervisor LynxSecu-

re 5.2 che integra meccanismi antivirus tradizionali insieme

ad algoritmi capaci di eseguire analisi multiple sui flussi di dati

e accorgersi della presenza delle infiltrazioni probabilmente

infettive in pochi minuti senza bisogno di ricorrere a software

dedicati che per la stessa funzione hanno bisogno di settimane

o mesi di attesa.

Fig. 2 – Nell’RDS5201 di Lynx Software Technologies c’è l’ultima versione 5.2 del Separation Kernel

Hypervisor LynxSecure con più motori di analisi che riescono a catturare anche i letali rootki