EMBEDDED

54 • NOVEMBRE • 2014

81

SOFTWARE

CRITICAL OS

presta a seguire, in un certo senso, le stesse orme di quello

IT. GE (General Electric), ad esempio, una lunga storia nei

macchinari e dispositivi industriali, oggi sta cavalcando il

trend dell’Industrial Internet e dei Big Data, con l’obietti-

vo di creare reti di macchine intelligenti che convergono

nel cloud, producendo grandi quantità di dati. Questi ultimi

sono utilizzabili da una piattaforma di ‘asset performance

management’ (Predix), implementabile on-premise o in

cloud privato o pubblico, per ottimizzare l’operatività del-

le infrastrutture industriali, attraverso servizi analitici e di

manutenzione predittiva.

Tutto ciò fa sì che il risultato sia un numero crescente di

applicazioni embedded industriali sempre più interconnes-

se in rete con applicazioni commerciali, per fornire nuove

tipologie di servizi. Dunque un contesto di sistemi ‘ibrida-

ti’, che aprono nuovi potenziali punti di vulnerabilità agli

attacchi informatici, e da progettare con rinnovati concet-

ti di sicurezza, ispirati all’attuale realtà. Fra l’altro, in un

mondo di sistemi embedded interconnessi con applicazioni

commerciali di vario tipo, le conseguenze di un malfunzio-

namento, di un’interruzione o di una compromissione dei

servizi possono ripercuotersi in maniera ancora più estesa

sugli utenti finali.

Applicazioni interconnesse e nuove sfide

Tutti questi nuovi sistemi embedded distribuiti e applica-

zioni M2M con operatività critica, immersi e connessi 24

ore su 24 nell’Internet degli oggetti, necessitano di siste-

mi operativi certamente robusti e

affidabili, ma anche dotati di nuove

caratteristiche e funzionalità. Da un

lato, rimangono sempre validi i crite-

ri chiave, secondo cui le peculiarità

di un sistema operativo embedded, e

in particolare di un RTOS, risiedono

in un footprint contenuto, in affida-

bilità ed efficienza; in un’accurata

gestione delle risorse di memoria e

di I/O; nella precisa prioritizzazione

dei task in esecuzione, nel controllo

degli interrupt, e nella minimizza-

zione delle latenze, con l’obiettivo di

perseguire un comportamento de-

terministico. Ma sempre più, l’emer-

gente realtà delle poliedriche appli-

cazioni embedded IoT interconnesse

pone l’accento su altri requisiti: ad

esempio, la dotazione del sistema a

livello di connettività e networking;

di funzionalità grafiche, di meccani-

smi di protezione e cybersecurity, di

funzionalità di virtualizzazione delle

risorse, di gestione dell’energia, di

capacità del SO di evolversi in rapporto a necessità di busi-

ness dinamiche.

Il mondo IoT pone ai sistemi critici interconnessi nuove

sfide, in termini di rischi di sicurezza informatica, di flessi-

bilità di adattamento, di durata del ciclo di vita dei prodotti,

di costi di sviluppo. Senza contare che in questi ultimi anni

le quantità di dati in gioco, le frequenze di elaborazione, le

velocità di trasporto delle informazioni, sono enormemente

aumentate rispetto al passato. Lo sviluppo e la diffusione di

SoC (system-on-chip) con architetture multicore eteroge-

nee (CPU, GPU, DSP e così via) ha generato l’esigenza di

gestire sistemi con tecnologie di elaborazione parallela, e

con un’attenzione specifica all’efficienza delle comunicazio-

ni interprocesso (IPC).

Requisiti, ancora più critici

La natura costantemente interconnessa e interattiva delle

applicazioni IoT, soprattutto quando i servizi e le funzio-

nalità sono critici, richiede ai moderni RTOS embedded

elevata affidabilità di funzionamento, ampia capacità di co-

municazione in rete, e anche una robustezza superiore, in

termini di security e safety.

Spazi di elaborazione protetti.

Una caratteristica chiave

da porre in rilievo negli RTOS per applicazioni embedded

critiche è ad esempio la capacità di alcuni sistemi operati-

vi, nativa o ottenibile tramite hypervisor, di creare zone,

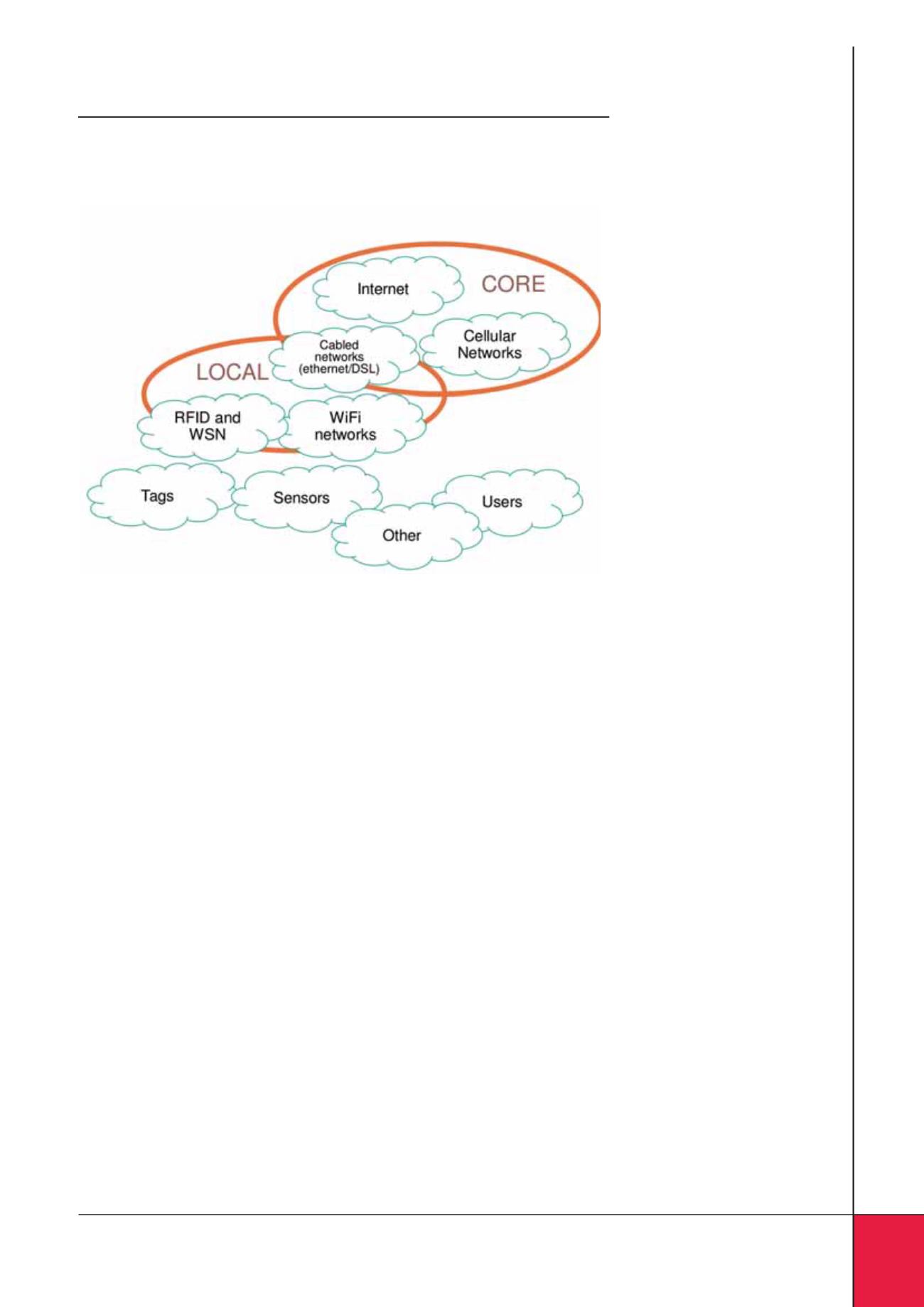

Fig. 2 – La natura eterogenea delle infrastrutture di comunicazione

nell’attuale architettura IoT