DIGITAL

AUTHENTICATION

54

- ELETTRONICA OGGI 464 - SETTEMBRE 2017

può sfruttare que-

sta

conoscenza

per proteggere il

sistema host impe-

dendo, ad esempio,

l’accesso alle risor-

se del sistema host

al dispositivo che

è stato manomes-

so. Ciò protegge

dal rischio che un

potenziale intruso-

re possa sostituire

l’unità W74M mon-

tata dall’OEM sulla

scheda con una

W74M differente

allo scopo di condurre attacchi di tipo hijacking (che per-

mettono cioè di assumere il controllo).

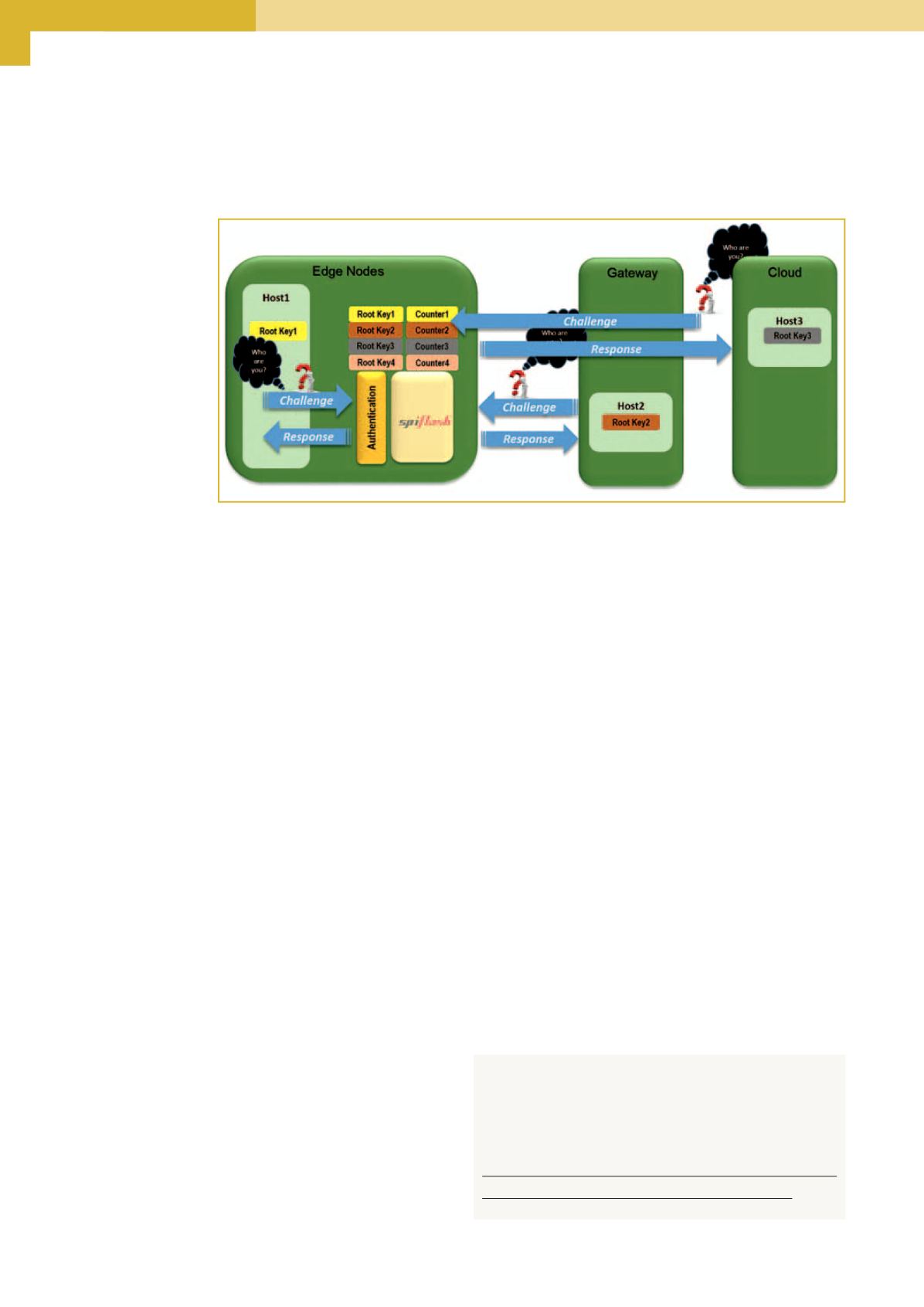

Questa funzionalità di protezione è importante in quanto cor-

relata alla seconda caratteristica degna di nota visibile sem-

pre in figura 1: in ciascun dispositivo W74M vi sono quattro

istanze della combinazione root key/HMAC/contatore mo-

notonico. Un’istanza sarà utilizzata per l’autenticazione del

controllore del dispositivo host. Gli altri tre “canali” di auten-

ticazione sono destinati all’uso, ad esempio, in dispositivi IoT

che devono verificare la loro identità al fine di accedere ai

servizi connessi in rete (Fig. 2). Come mostrato nella stessa

figura, per ogni canale di autenticazione è possibile memo-

rizzare una root key in maniera sicura, che viene condivisa

con il relativo dispositivo host. Ciò significa che le root key

del dispositivo host, del gateway Internet e dei servizi basati

su cloud rimangono segrete: un dispositivo non conosce la

root key dell’altro. Un sistema complesso come un drone,

composto da molteplici elementi, è un ottimo esempio di

utilizzo di questa funzionalità di autenticazione a più livelli.

Uno di questi elementi componenti, un dispositivo W74M,

può essere usato per autenticare:

il processore principale del drone.

Il modulo batteria rimovibile.

Il controllo remoto.

Una telecamera.

Un’autenticazione cifrata sicura consente al produttore del

drone di assicurare che possono essere utilizzate solamente

le telecamere e le batterie sostitutive originali e impedire la

possibilità che un intrusore remoto non autorizzato possa

prendere il controllo del drone in volo.

Un’implementazione sicura e protetta

Come descritto poco sopra, le funzioni crittografiche di W74M

sono estremamente sicure. Oltre a ciò, le root key sono me-

morizzate in uno spazio di memoria OTP che non può essere

letto da un dispositivo esterno. W74M è quindi un dispositivo

intrinsecamente sicuro. Un’implementazione sicura richiede

anche un processo di provisioning (ovvero di regolazione

dell’accesso) sicuro in modo da garantire che le root key pro-

grammate all’interno di ciascuna unità W74M e il controllore

o il SoC host in produzione rimangano un segreto dell’OEM.

Ciò di solito dipende dai processi di produzione e di provi-

sioning dell’OEM stesso, anche se Winbond può, a richiesta,

prendersi carico del provisioning della root key di W74M per

conto del cliente. I dispositivi flash per l’autenticazione della

famiglia W74M sono disponibili nei package più diffusi e in

diverse densità, comprese tra 32 Mb e 1 Gb. Ciò significa che

negli odierni progetti di dispositivi sicuri, che integrano una

flash NOR/NAND per la memorizzazione del codice e un cir-

cuito integrato esterno per l’autenticazione, è possibile sosti-

tuire questi due chip con un singolo package W74M che può

essere ospitato in uno zoccolo standard per memorie flash;

ciò consente di ridurre il numero dei componenti richiesti e

il costo della BoM (Bill of Material), garantendo nel contempo

il più elevato livello di sicurezza possibile in fase di autenti-

cazione. W74M è anche disponibile sotto forma di semplice

dispositivo di autenticazione a più livelli, senza dunque ca-

pacità di memoria flash NOR: le soluzioni di questi tipo sono

identificate dalle sigle W74M00AVSSIG e W74M00AVSNIG.

Fig. 2 – Il dispositivo W74M permette di effettuare l’autenticazione su più livelli

Ulteriori informazioni sui dispositivi flash

per l’autenticazione della famiglia TrustME

di Winbond sono disponibili all’indirizzo:

http://www.winbond.com.tw/hq/product/code-storage-flash-memory/authentication-flash/?__locale=en