DIGITAL

AUTHENTICATION

52

- ELETTRONICA OGGI 464 - SETTEMBRE 2017

P

er soddisfare le esigenze di tutti gli OEM che si preoc-

cupano degli aspetti legati alla sicurezza, i produttori

di microcontrollori e SoC (Systems-on-Chip) di ultima

generazione corredano i loro prodotti con un’ampia gamma

di funzioni di sicurezza. Le odierne MCU a 32 bit utilizza-

te per le più diffuse applicazioni, escluse quelle di natura

finanziaria, spesso sono equipaggiate con un accelerato-

re crittografico hardware, un generatore di numeri casuali

(RNG – Random Number Generator) e prevedono locazioni

di memorie sicure.

La memoria flash seriale – ovvero il dispositivo nel quale è

immagazzinata la proprietà intellettuale (IP) di un OEM – è

solitamente molto più vulnerabile rispetto a un SoC o a un

microcontrollore. Ad esempio, è stato ipotizzato che l’acces-

so ai dati (messaggi di testo, registro delle chiamate e così

via) dell’iPhone dell’attentatore di San Bernardino sia stato

possibile attraverso la violazione della NAND flash.

La vulnerabilità della memoria flash di una MCU o di un

SoC espone gli OEM a notevoli rischi legati al furto della

proprietà intellettuale e alla clonazione ottenuta mediante

l’adozione di tecniche di “reverse engineering” del progetto

della scheda PCB da parte di assemblatori di sistemi elettro-

Memorie flash

per l’autenticazione sicura

C. S. Lin

Marketing executive

Winbond Electronics

North America

Con la famiglia di flash W74M (Authentication Flash)

Winbond si propone di risolvere le lacune, in termini di

sicurezza, delle memorie flash NOR di tipo tradizionale

nici con pochi scrupoli. In questo articolo viene dapprima

spiegato il motivo per cui le metodologie di sicurezza attual-

mente più utilizzate non siano in grado di proteggere una

memoria flash da questo tipo di attacchi e in seguito de-

scritto come la memorizzazione del codice nella flash possa

essere accoppiato in modo unico e sicuro a un controllore

host autorizzato.

Lacune nella sicurezza: lo scenario attuale

Un requisito di sicurezza fondamentale per ogni OEM che

si rispetti è impedire la possibilità di furto o di clonazione

dell’IP dell’OEM stesso, compreso il codice dell’applicazione

che è memorizzato nella flash NOR seriale esterna.

Naturalmente la maggior parte del valore che si cela all’in-

terno di un prodotto elettronico finito non è un segreto. Si

consideri ad esempio un termostato IoT presente in una

moderna casa “intelligente”; una coscienziosa e dettagliata

analisi dell’assemblaggio della scheda del termostato con-

sentirà di identificare con precisione tutti i componenti non-

ché di replicare fedelmente il layout della scheda stessa da

parte di ciascuna azienda che voglia clonare il prodotto. In

altre parole, il progetto hardware non è un segreto.

Quello che è (o dovrebbe) essere

segreto è invece il codice dell’appli-

cazione. A questo punto, val la pena

sottolineare il fatto che il livello di

sicurezza di un sistema elettronico è

determinato dal suo anello più debo-

le. Al giorno d’oggi, la MCU o il SoC

principali risultano protetti in manie-

ra adeguata, grazie alla presenza di

funzioni quali cifratura, protezione

contro tentativi di manomissione e

memorizzazione sicura implementate

in hardware e in software. Quindi, nel

caso un potenziale intrusore voglia

clonare il codice dell’applicazione di

un determinato prodotto, il punto di

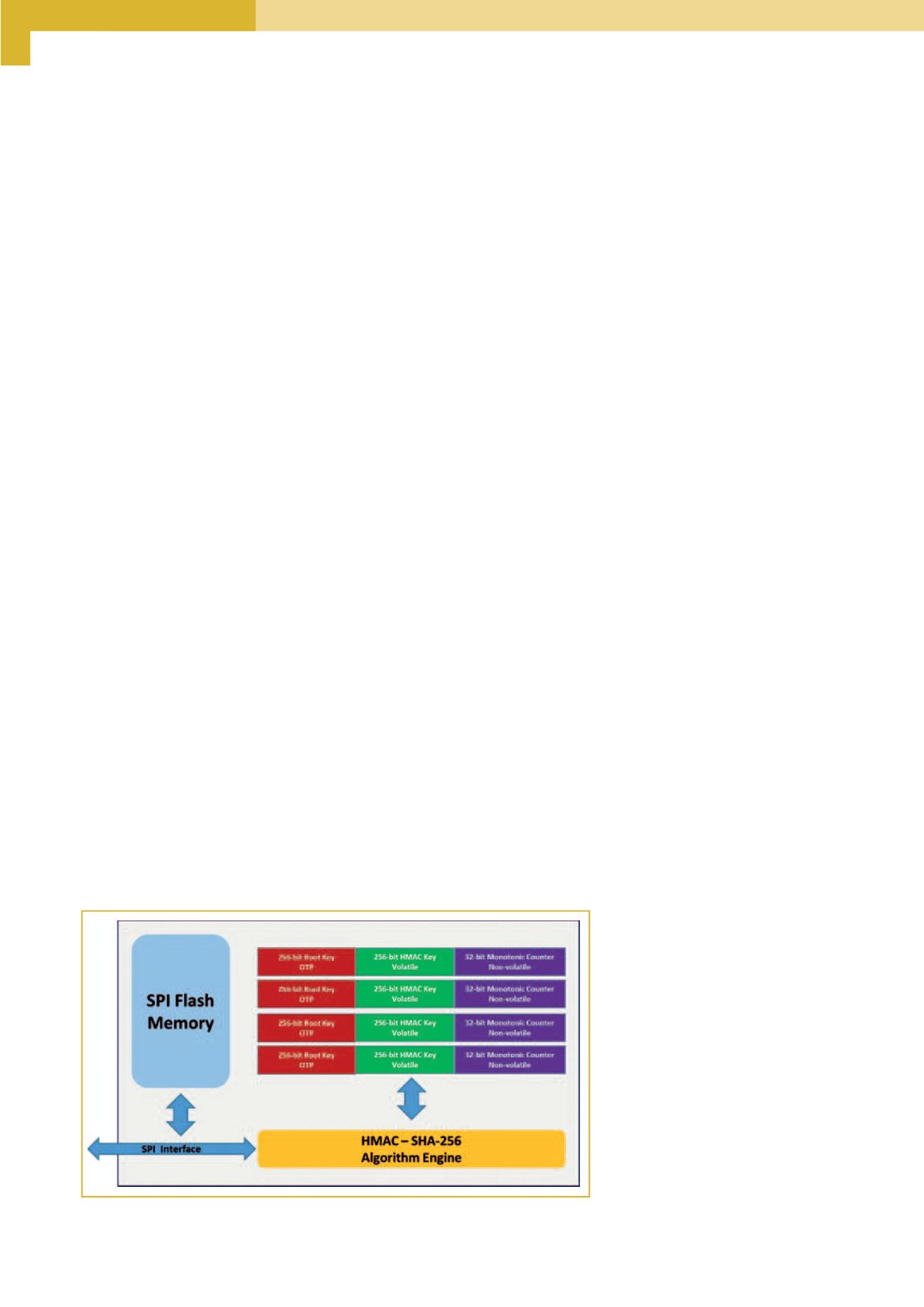

Fig. 1 – Architettura della memoria flash W74M di Winbond ospitata in package multi-chip