COMM

BLE

46

- ELETTRONICA OGGI 460 - MARZO 2017

è quello da utilizzare nel caso almeno un dispositivo

con funzionalità OOB disponga di informazioni cifrate

scambiate fuori banda. In questo caso la protezione

contro attacchi di tipo MITM dipenderà dalla resisten-

za nei confronti di tali attacchi del protocollo OOB uti-

lizzato per condividere le informazioni. Nelle versioni

4.1 (o inferiori) di Bluetooth entrambi I dispositivi do-

vevano integrare funzionalità OOB per poter utilizzare

questo tipo di modello di associazione.

•

JW (Just Works)

– Questo modello di associazione è

utilizzato nei caso in cui la protezione contro attacchi

MITM non sia necessaria oppure il dispositivo preveda

le funzionalità di I/O riportate nella tabella 1.

Nella tabella 1 viene indicato il modello di associazio-

ne che può essere utilizzato in base alle funzionalità di

I/O quando per l’accoppiamento si utilizza LE Secure

Connections. In ogni caso, le funzionalità di I/O posso-

no non essere prese in considerazione nei casi in cui

non è richiesta la protezione con attacchi MITM oppu-

re i dati OOB sono disponibili per ogni dispositivo BLE.

L’accoppiamento è il processo che coinvolge lo scam-

bio della chiave e l’autenticazione. Vi sono due tipi di

accoppiamento a secondo della versione di Bluetooth

Low Energy: LE Secure Connections (introdotta nella

versione Bluetooth 4.2) e LE Legacy Pairing (suppor-

tato a partire da Bluetooth 4.0). LE Secure Connections

garantisce significativi miglioramenti in termini di si-

curezza rispetto alle versioni precedenti.

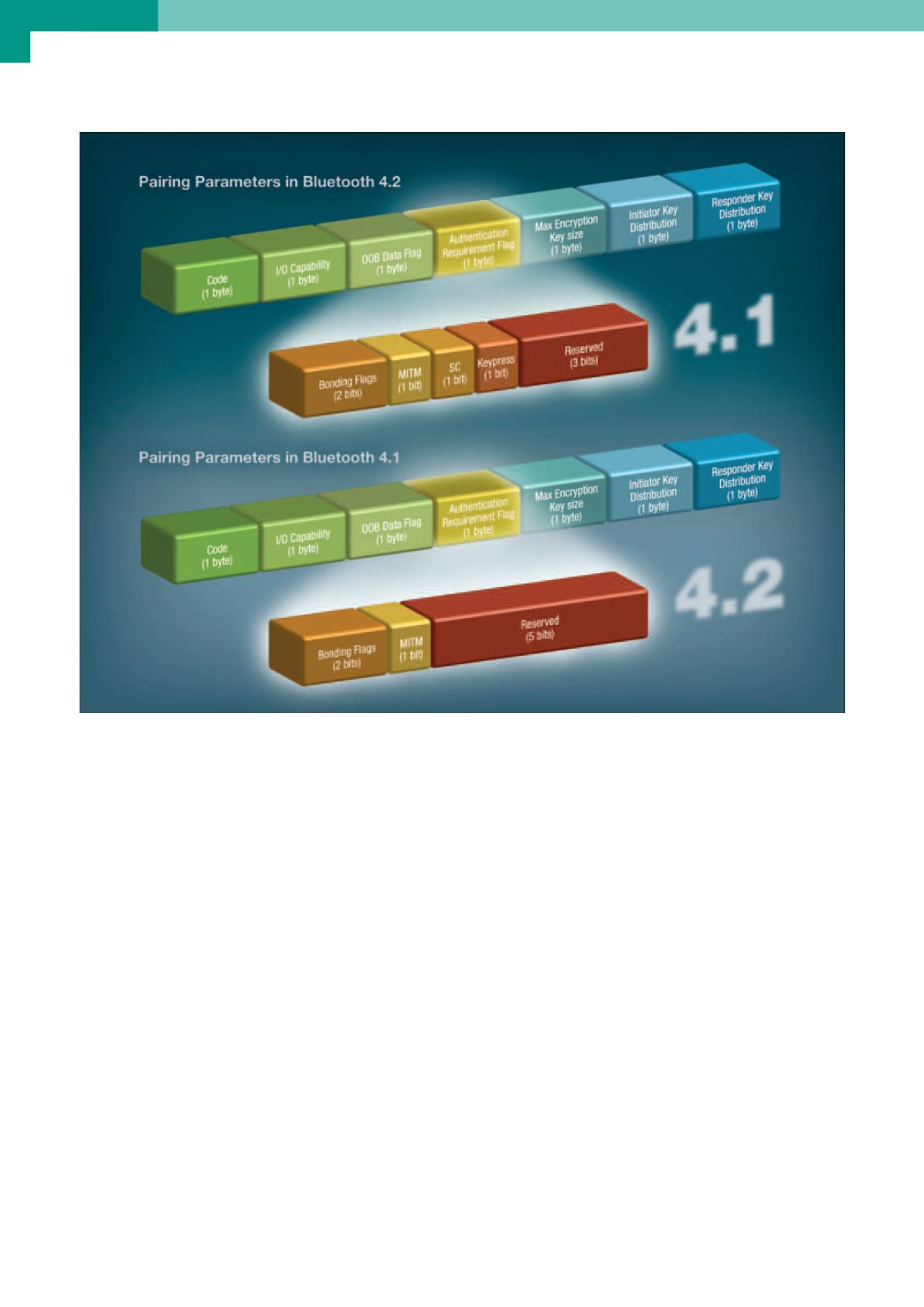

In Bluetooth Low Energy l’accoppiamento è diviso in

tre fasi. Durante la prima fase i dispositivi si scambiano

i loro parametri di accoppiamento. Tali parametri sono

le funzionalità e i requisiti di sicurezza utilizzati per de-

terminare il modello di associazione più adatto e sono

formati da diversi campi, come riportato in figura 3.

LE Secure Connections utilizza un algoritmo ECDH

(Elliptic Curve Diffie-Hellman) conforme allo standard

FIPS (Federal Information Processing Standard) che

consente ai dispositivi di stabilire una chiave condivi-

sa tra due dispositivi su un canale non sicuro. La ver-

sione dell’algoritmo utilizzata in questo caso è P-256, il

quale implica che la chiave privata generata dai dispo-

sitivi ha una lunghezza pari a 256 bit (ovvero 32 byte).

Prima di eseguire l’algoritmo ECDH, entrambi i dispo-

sitivi devono scegliere un certo numero di parametri

del dominio. Nel caso di LE Secure Connections, en-

Fig. 3 – I parametri di accoppiamento scambiati durante la prima fase dell’accoppiamento previsti da BLE 4.2