COMM

BLE

47

- ELETTRONICA OGGI 460 - MARZO 2017

trambi i dispositivi conoscono i parametri per default

in quanto utilizzano il meccanismo ECDH P-256 con-

forme allo standard FIPS. Dopo di che, ogni dispositivo

genera una coppia di chiavi. La prima è una chiave

privata che il dispositivo né condivide né trasmette in

modalità OTA. La seconda, invece, è una chiave pub-

blica, generate dalla chiave del dispositivo e da una

funzione di generazione che è una parte del parametro

del dominio. A questo punto ogni dispositivo invia la

propria chiave pubblica all’altro dispositivo. Utilizzan-

do la chiave pubblica ricevuta, la propria chiave pub-

blica e quella privata, entrambi i dispositivi generano

una chiave condivisa. Un intercettatore passivo può

solamente intercettare la chiave pubblica scambiata

tra i dispositivi, ma senza disporre di una delle chiavi

private di ogni dispositivo non può generare la chiave

condivisa utilizzata per la successiva cifratura.

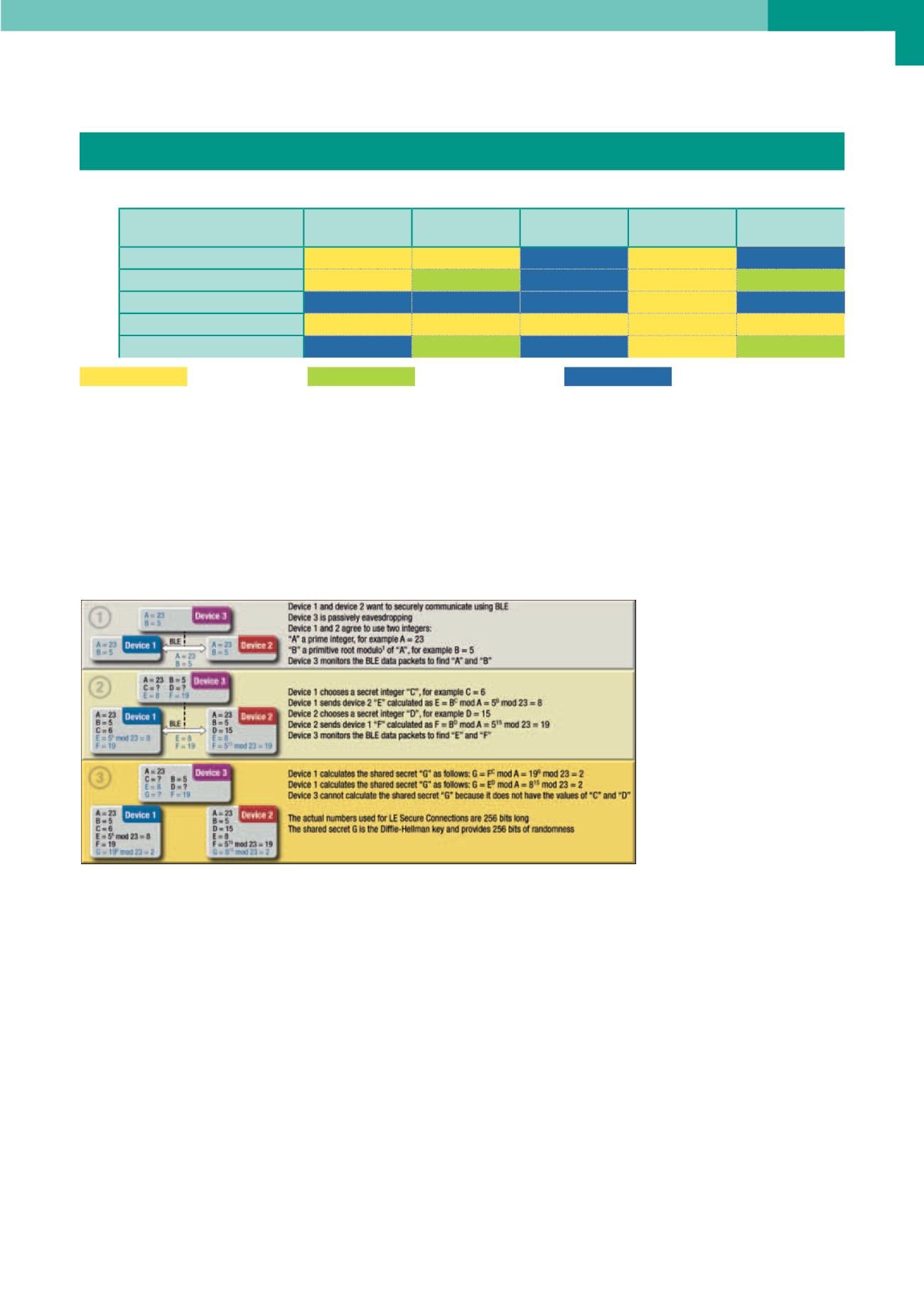

La figura 4 riporta le modalità con cui due dispositivi

possono stabilire un segreto condiviso quando un ter-

zo dispositivo ascolta le comunicazioni tra di loro

Nella fase 2 viene generata la coppia di chiavi ECDH,

condivise le chiavi pubbliche e stabilita la cifratura del

collegamento. Per assicurare che il dispositivo sta co-

municando con il dispositivo corretto viene effettuata

l’autenticazione utilizzando uno dei modelli di asso-

ciazione. I dispositivi generano una chiave LTK (Long

Term Key) dalla chiave condivisa prodotta dall’algorit-

mo ECDH e proseguono verso la seconda fase del con-

trollo dell’autenticazione che prevede la verifica della

DHKey. Nella terza fase la chiave LTK è utilizzata per la

cifratura del collegamento. Una volta cifrato il collega-

mento, le chiavi sono condi-

vise come indicato dai flag

Initiator Key Distribution/

Responder Key Distribution

nei parametri di accoppia-

mento (per esempio la chia-

ve IRK necessaria nel caso

si utilizzi l’indirizzo RPA).

Firma dei dati

La firma dei dati (data si-

gning) è un’altra caratteri-

stica prevista da BLE che

permette di aumentare il li-

vello di sicurezza. BLE può

utilizzare una chiave CSRK

(Connection Signature Re-

solving Key) per autenticare i dati quando non viene

utilizzata la cifratura. Mediante un contatore e un al-

goritmo di firma viene generata una firma. Il contato-

re viene incrementato per ciascun dato PDU al fine di

evitare qualsiasi attacco di tipo replay. La funzionalità

di firma dei dati non fornisce alcuna protezione contro

fenomeni di intercettazioni passive ma assicura sola-

mente al dispositivo ricevente l’autenticità del disposi-

tivo dal quale hanno origine i dati. In definitiva, Blue-

tooth Low Energy 4.2 integra meccanismi di sicurezza

molto efficaci che permettono di realizzare sistemi wi-

reless sicuri. Sebbene le release 4.1 e 4.2 di BLE preve-

dono funzionalità atte a garantire la protezione contro

attacchi MITM, un sistema BLE veramente sicuro può

essere realizzato solamente adottando Bluetooth 4.2.

Tabella 1 – Il modello di associazione più adatto dipende dalle funzionalità di I/O dei due dispositivi Accoppiamento

Initiator

IO Capabilities

Display

Only

Display

Yes/No

Keyboard

Only

No Input,

No Output

Keyboard,

Display

Display Only

Display, Yes/No

Keyboard Only

No Input, No Output

Keyboard, Display

Responder

Just Works

Numeric Comparison

Passkey Entry

Fig. 4 – Modalità da seguire per stabilire un segreto condiviso quando un terzo dispozsitivo è in ascolto