65

EMBEDDED

63 • FEBBRAIO • 2017

SICUREZZA |

SOFTWARE

- [ ('(

Una scansione delle porte di alcuni secondi

rivela tutte le connessioni aperte, incluse

$

/

-

debug sono un altro punto di accesso che deve

essere protetto.

• Password di sistema

– Il concetto di utenza

dovrebbe riguardare l’intero sistema e non le

•

%

^

dovrebbe propagarsi anche su tutte le altre.

•

– Le pas-

^

À

-

ca. Ma, ammettiamolo, la maggior parte degli

%

di password e chiavi globali è che basta un

solo segreto svelato per compromettere tutti

i dispositivi. La generazione di una password

-

cazione, anche se più complessa di un inseri-

^

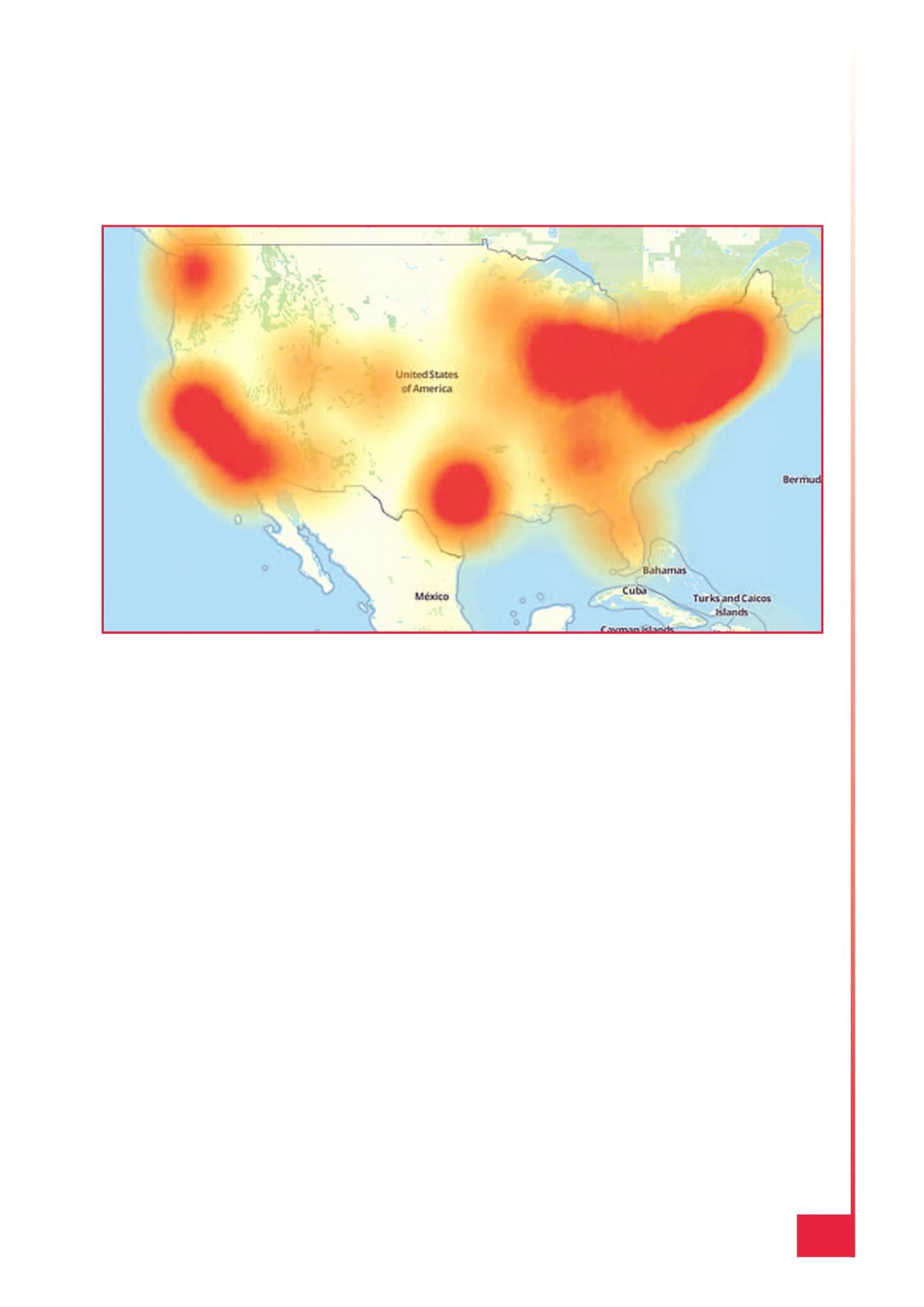

impedito del tutto l’attacco a DYN.

%/

sicurezza embedded dell’IoT è il valore dei dati

rispetto alle risorse di calcolo. La motivazione per

accedere abusivamente a una rete IT è costitu-

À

`

I dispositivi IoT sono diversi poiché la maggior

parte dei dati in essi contenuti sono innocui. Con

$

% /

solo il proprietario del dispositivo. Come abbia-

mo imparato dall’attacco a DYN, se gli aggressori

À

^

-

vo IoT, il risultato sono centinaia di migliaia di

piccoli computer in grado di intercettare dati e

importanti.

Tutti i dispositivi IoT sono dei sistemi embedded.

^

-

À

*

-

siderazione il vostro ultimo gadget IoT prediletto:

¬ .

-

¬ j

^

sostituito da un programma malevolo.

La soluzione più semplice è risolvere il problema

À

-

^

Fig. 2 – Architettura di sicurezza a livelli per applicazioni IoT