61

EMBEDDED

FEBBRAIO

SELF DRIVING |

SOFTWARE

critical”, garantendo nel

contempo l’assenza di in-

terferenze tra i vari ospiti

(guest).

Security in un mondo

“safety-critical”

Sebbene nel settore auto-

motive sicurezza funzio-

nale (functional safety) e

protezione (security) va-

dano di pari passo, spesso

richiedono approcci diver-

si dal punto di vista pro-

gettuale.

La normativa ISO26262

è una metodologia di pro-

getto che prevede l’anali-

À

rischi per la sicurezza

funzionale in funzione di

À D

severità, controllabilità

ed esposizione

(1)

. Tutti i

rischi preventivati possono essere limitati ed è

possibile dimostrare che le strategie scelte per-

À /

campo della sicurezza informatica, le proble-

matiche sono leggermente differenti. In questo

caso sono noti i rischi attuali ma poiché nuove

vulnerabilità sono scoperte su base continua, le

macchine in contatto con le reti wireless devono

À

/

caso delle auto autonome e connesse, è necessario

ricevere segnali trasmessi in modalità wireless

provenienti da altre vetture e anche dalle ap-

parecchiature che compongono le infrastrutture

stradali nel caso delle comunicazioni V2I (Vehi-

cle to Infrastructure).

Un segnale wireless “doloso” potrebbe essere

valido (i semafori davanti sono verdi) ma essere

pericoloso in un determinato contesto (le luci dei

semafori sono effettivamente rossi). Per proteg-

gere un sistema di tale tipo è necessario isolare il

!

62

À

e controllare in modo rigoroso tutte le comuni-

cazioni in modo che i casi relativi alla sicurezza

funzionale possano essere progettati basandosi

sulla individuazione di segnali “validi ma non

autorizzati”.

Isolare le comunicazioni

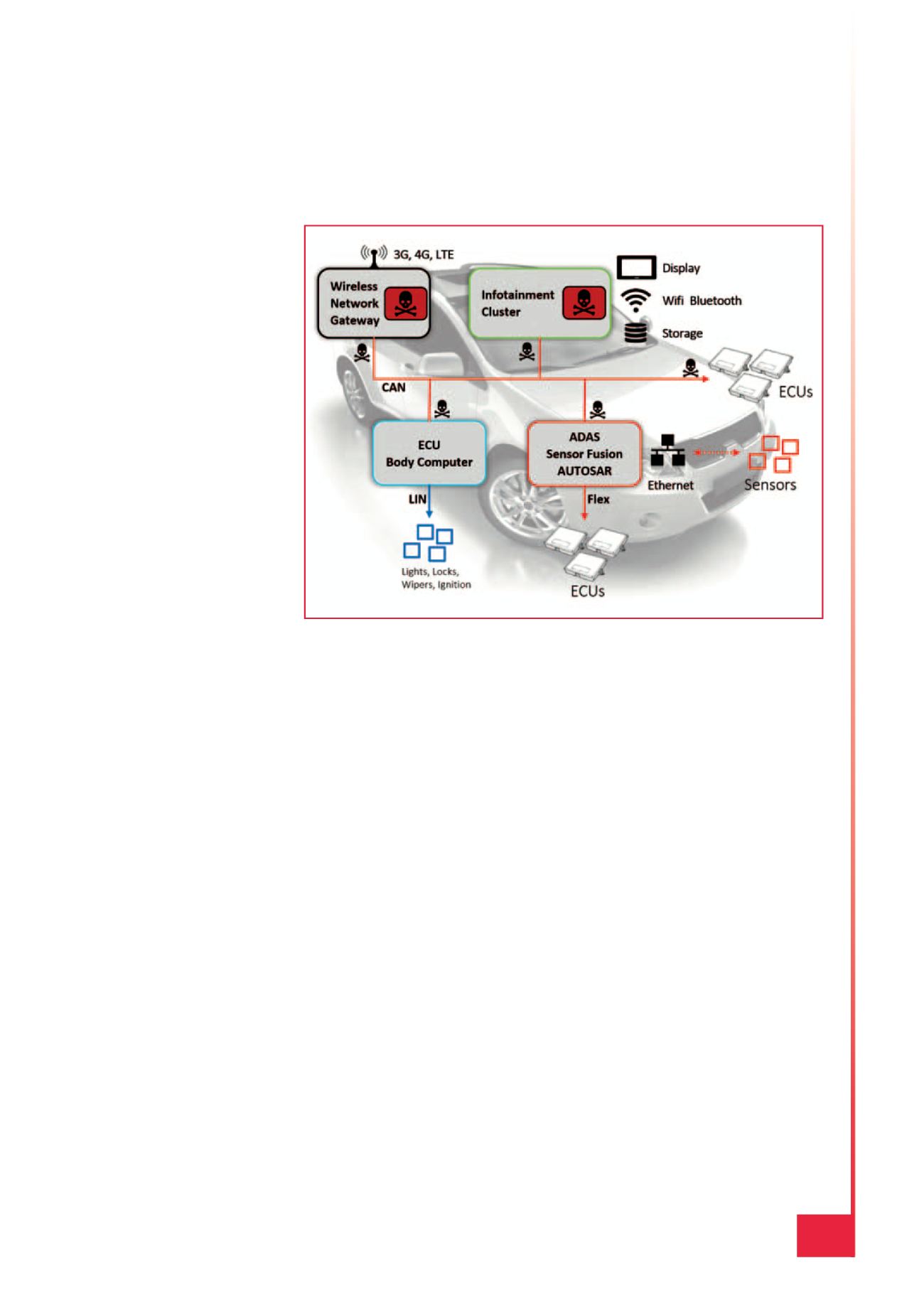

I tradizionali sistemi utilizzati in ambito auto-

motive sono composti da “box” separati che dia-

logano utilizzando comunicazioni di tipo seriale,

1./

1

. / ! G . À

-

1./ +

utilizzando una topologia a bus, dove tutti i mes-

saggi inviati sono visibili a tutti i nodi della rete

(broadcast).

Quindi spetta ai nodi decidere se hanno effetti-

vamente bisogno di un determinate messaggio.

Ciò dà origine a una vulnerabilità che è stata di-

mostrata dall’esperimento condotto nel 2015 da

( 0 G

un’auto in modo remoto

(2)

.

Chiunque può leggere o trasmettere messaggi su

1./ +

À

-

venti conoscere la provenienza dei messaggi (Fig.

2). Una topologia per la quale ciascun nodo abbia

una connessione punto-punto privata con i nodi

con cui deve comunicare potrebbe garantire una

maggiore sicurezza ma, a causa dell’aumento di

peso e complessità dei cablaggi, risultare proibi-

tivo per la produzione. Un hypervisor permette

di implementare qualsiasi topologia tra i nodi

Fig. 2 – Esempio di una tipica architettura di un veicolo non sicura. Le connessioni

di tipo wireless espongono a vettori di attacco e potrebbero pubblicare qualsiasi

messaggio sul bus CAN