EON

EWS

n

.

608

-

MAGGIO

2017

10

Q

uello trascorso è stato

l’anno del cybercrimine, un

atto che punta ad estorce-

re denaro alle vittime o a

sottrarre informazioni per

ricavarne denaro. Il

Rap-

porto CLUSIT 2017

(Clu-

sit, Associazione Italiana

per la Sicurezza Informa-

tica) sulla sicurezza ICT in

Italia riporta questi dati e

aggiunge che nel 2016 “il

cybercrimine è stato cau-

sa del 72% degli attacchi

verificatisi a livello globale,

confermando un trend di

crescita costante dal 2011,

quando tale tipologia di at-

tacchi si attestava al 36%

del totale”.

La sicurezza dei sistemi

informatici è argomento

che genera una grande

preoccupazione in tutti gli

utilizzatori: privati cittadini,

aziende pubbliche e pri-

vate, industrie, utility. Le

minacce informatiche per

molti hanno un volto mi-

sterioso e imprevedibile,

che rende vani i tentativi di

contrastarle e quindi inef-

ficace il dispendio di tante

energie e risorse per af-

frontarle.

Ne risulta che gli investi-

menti nella sicurezza in-

formatica sono insufficienti

quantitativamente e quali-

tativamente per essere in

grado, se non di sventare

gli attacchi, per lo meno di

limitare le perdite conse-

guenti. In Italia, il mercato

delle soluzioni di infor-

mation security nel 2016

ha raggiunto i 972 milioni

di euro, con una cresci-

ta del 5% rispetto 2015 e

una spesa concentrata tra

le grandi imprese (74%

del totale), afferma l’

Os-

servatorio Information

Security & Privacy

della

School of Management

del Politecnico di Mila-

no

. I ricercatori osserva-

no che sebbene cresca la

consapevolezza di fronte

alle nuove sfide poste dal-

lo sviluppo di tecnologie

come Cloud, Big Data, In-

ternet of Things, Mobile e

Social, non è ancora diffu-

so un approccio di lungo

periodo alla gestione della

sicurezza e della privacy,

a cui si accompagni una

chiara struttura di governo:

solo il 39% delle grandi im-

prese ha un piano di inve-

stimento con orizzonte plu-

riennale e solo il 46% ha in

organico in modo formaliz-

zato la figura del Chief In-

formation Security Officer,

ovvero il profilo direziona-

le a capo della sicurezza.

Nelle PMI (800 sono state

osservate

dall’Osserva-

torio), che pure dedicano

una parte del budget alla

sicurezza, l’utilizzo non

è sufficientemente ma-

turo e consapevole. Le

principali motivazioni agli

investimenti infatti sono

l’adeguamento normativo

(48%) e gli attacchi subi-

ti in passato (35%), ma a

volte seguono la necessità

di rispondere a nuove esi-

genze tecnologiche (22%)

o di business (31%). La

maggior parte delle PMI

ha soluzioni di sicurezza

di base (76%), come anti-

virus e antispam, ed il 62%

dichiara di disporre anche

di soluzioni sofisticate,

come ad esempio firewall

o sistemi di intrusion de-

tection. Un’organizzazione

su quattro (25%) però si

fa guidare dal buon senso,

senza un approccio tecno-

logico definito. Il 46% ha

policy aziendali ben defi-

nite, mentre solo il 10% ha

programmi di formazione

orientati ad aumentare la

consapevolezza.

Grandi cyber attacchi

nel 2016*

Il data breach più impor-

tante della storia (oltre un

miliardo di account sareb-

bero stati violati) è avve-

nuto nel 2016 ai danni di

Yahoo

e dei suoi utenti.

Gli attaccanti avrebbe-

ro sottratto nomi, indirizzi

email, numeri di telefono,

date di nascita, password

criptate e in qualche caso

anche domande di sicurez-

za cifrate o in chiaro, con

le relative risposte, che

poi sarebbero stati messi

in vendita in alcuni mar-

ketplace del dark web.

Anche a causa di questo

data breach (e di altri data

breach precedenti, non co-

municati tempestivamente

dall’azienda), alcuni ana-

listi finanziari sostengono

che la quotazione di Ya-

hoo nell’ambito dell’acqui-

sizione in corso da parte di

Verizon

sia stata ribassata

di circa 350 milioni di USD.

Un altro caso. A inizio

2017, tutti i media naziona-

li e mondiali hanno ripreso

la notizia lanciata dal quo-

tidiano inglese Guardian

(con un’enfasi che ad al-

cuni è parsa eccessiva, e

forse strumentale), in me-

rito a un attacco di matri-

ce state-sponsored (forse

originato dalla Russia),

subìto anche dalla Farne-

sina nella primavera 2016,

che avrebbe provocato la

compromissione di alcuni

sistemi non classificati. Il

nostro Ministero ha con-

fermato l’attacco, peraltro

già noto tra gli addetti ai

lavori, e ribadito che i pro-

pri sistemi classificati non

sono stati impattati dall’in-

cidente.

Gli utenti della costa est

degli Stati Uniti si sono

trovati nell’impossibilità di

raggiungere la maggior

parte dei più popolari siti

e piattaforme internet per

un giorno intero.

Twitter,

Spotify, Reddit, PayPal,

eBay

e

Yelp

sono solo al-

cuni dei servizi resi di fatto

inaccessibili da un gigante-

sco attacco DDoS che ha

colpito Dyn, un importante

provider di servizi DNS.

Ancora più inquietante è

stato il meccanismo uti-

lizzato per realizzare l’at-

tacco DdoS a un ospeda-

le statunitense. Messo a

segno tramite centinaia di

migliaia di device IoT (in

particolare telecamere di

sicurezza made in China),

compromessi da remoto e

usati come potentissimo

vettore di attacco,

l’attacco basato su ran-

somware ha costretto l’o-

Cyber security

Il 2016 è stato l’anno peggiore in

termini di evoluzione delle minacce

informatiche, un anno record

quanto a numerosità di incidenti

noti con conseguenze gravi, stimati

in 1050 a livello globale

F

RANCESCA

P

RANDI

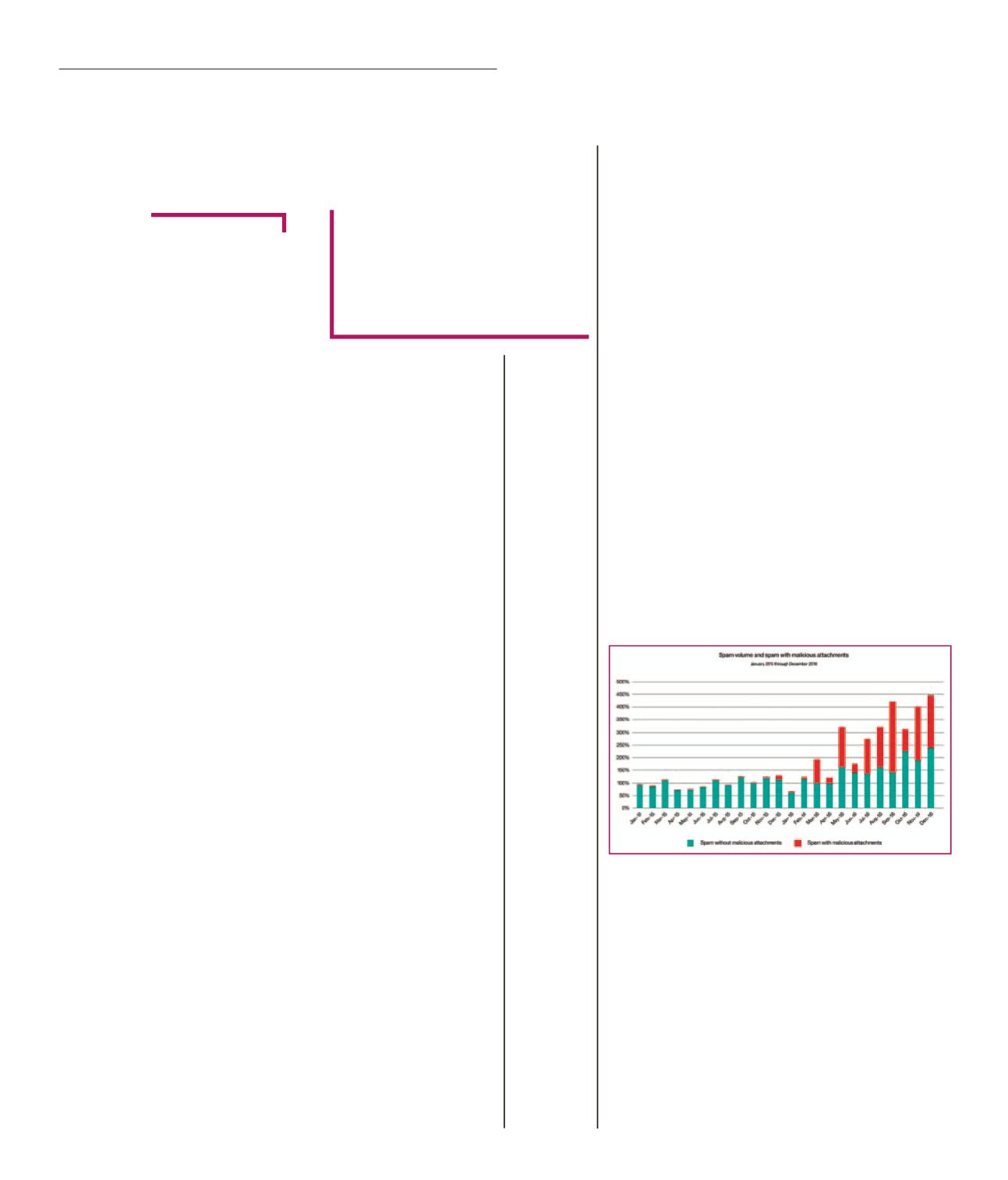

Fig. 1 – Lo spam

è sempre più

pericoloso

(Fonte:

IBM X-Force Threat

Intelligence Index 2017)

R

EPORT