EMBEDDED

62 • NOVEMBRE • 2016

64

SOFTWARE

|

IOT SECURITY

sviluppata a posteriori, è indispensabile com-

prendere l’importanza delle chiavi in un sistema

embedded sicuro.

L’importanza delle chiavi

L’obiettivo del progetto di un criptosistema è mi-

nimizzare i rischi e le possibili conseguenze deri-

vanti da un sistema compromesso. Gli algoritmi

simmetrici hanno dimensioni inferiori, sono più

veloci e più robusti a parità di numero di bit, ma

le chiavi devono essere pre-inserite tra due nodi

terminali. Anche se le chiavi globali potrebbero

essere più facili da gestire, nel caso un dispositi-

vo sia compromesso, tutti i dispositivi diventano

vulnerabili ad attacchi.

L’utilizzo di chiavi univoche ai nodi terminali mi-

nimizza i rischi sugli altri dispositivi. Le chiavi

pre-inserite possono essere utilizzate in sistemi

con pochi nodi terminali e potrebbero essere l’u-

nica possibilità in sistemi con limiti di memoria,

tuttavia la distribuzione e la gestione di queste

chiavi diventa complessa man mano che il nume-

ro di nodi terminali cresce.

À

-

ta in sistemi che hanno un gran numero di nodi

terminali. Grazie all’impiego di coppie asimme-

triche, le chiavi pubbliche vengono scambiate

sulla rete per criptare i dati e negoziare chiavi

di sessione condivise da utilizzare con algoritmi

simmetrici più veloci. Anche se questo permette

di creare dei “tunnel” e criptare i dati da punto

a punto, il sistema resta comunque vulnerabile

alla minaccia di un attacco di tipo man-in-the-

_

[ *

/

! [/

`

` `

À

À

-

zioni infrastrutturali comuni permettono ai si-

À

sia stato manomesso e di effettuare una mutua

autenticazione dei sistemi remoti prima di scam-

K [/!

`

`

Z

-

À

K [/

Á

dispositivi fabbricati; con l’accesso alla chiave

!

À

À

§

quindi mascherarsi da sistema valido, intercetta-

re dati ed emettere comandi a piacimento. Consi-

!

\

-

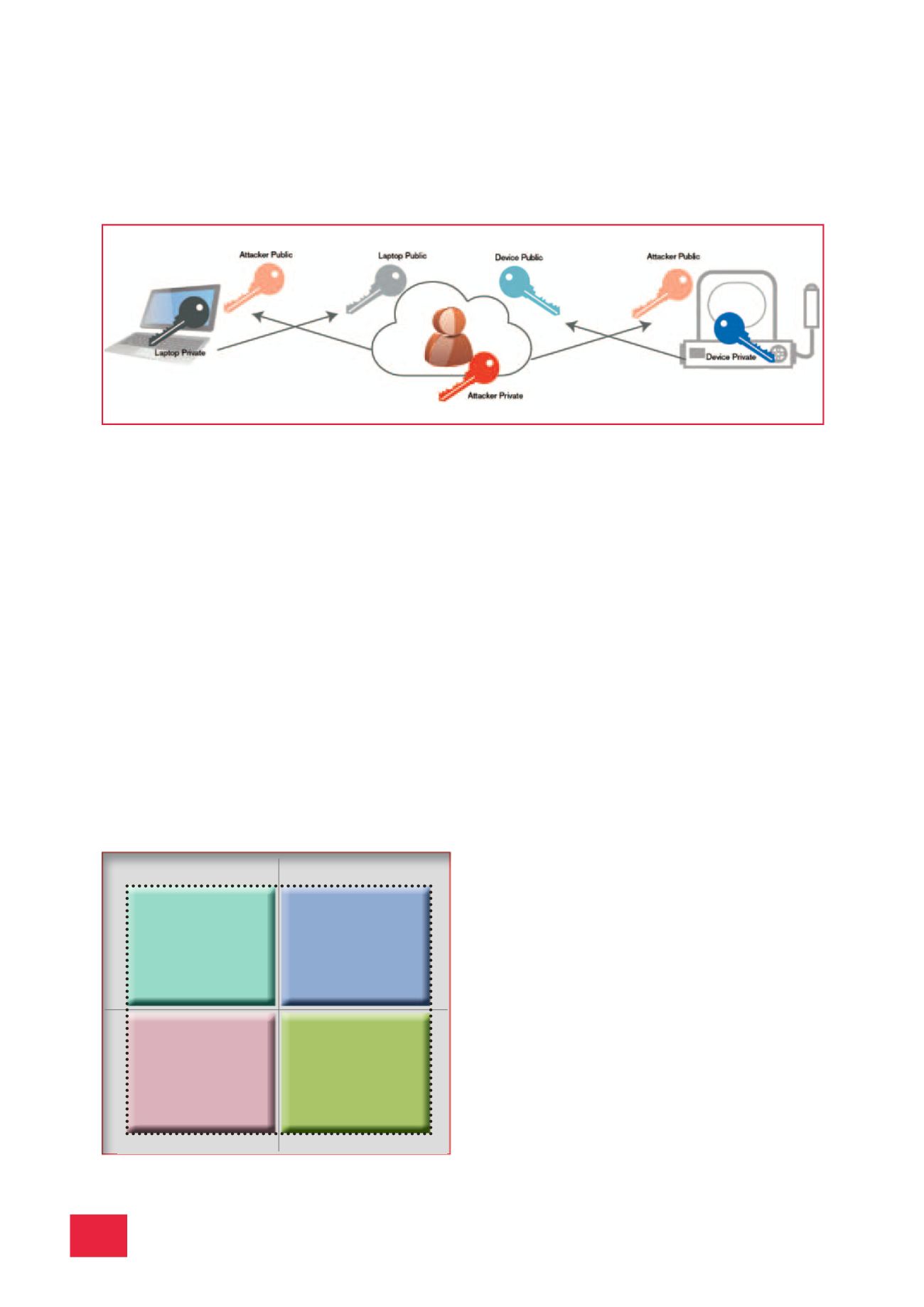

Fig. 1 – Nella crittografia e nella sicurezza informatica, man in the middle (spesso abbreviato in MITM,

MIM, MIM attack o MITMA), in italiano “uomo nel mezzo”, è un attacco in cui qualcuno segretamente

ritrasmette o altera la comunicazione tra due parti che credono di comunicare direttamente tra di loro

Fig. 2 – Il progetto di sistemi embedded sicuri pre-

vede la pianificazione e l’attenuazione delle minac-

ce per tutto il ciclo di vita del prodotto

INTERNAL ATTACKER EXTERNAL ATTACKER

PHYSICAL ATTACK

CYBER ATTACK

Zero-exposure

of infrastructure

private keys

Manager approval

of signing operations

Audit logs

Secure Software

Development Lifecycle

Penetration Testing

Separate critical from

non-critical processes

in design

Secure boot software

verification during device

startup

Tamper protection

Encrypt data at rest

Authenticate every endpoint

and encrypt data in transit