65

EMBEDDED

62 • NOVEMBRE • 2016

IOT SECURITY |

SOFTWARE

zione più importante dell’intero sistema e deve

essere di conseguenza messa al primo posto.

Progetto della sicurezza end-to-end

Il progetto della sicurezza end-to-end compren-

de la protezione dei dati e delle chiavi in tutte le

< 6

-

luppatori devono prevenire attacchi provenienti

da aggressori sia esterni sia interni. È un risulta-

to che si può ottenere attraverso un progetto che

comprende sia l’architettura di sicurezza del di-

&

À

À

&

&

; /1

L’architettura di sicurezza del dispositivo include:

• Controllo della chain-of-trust –

Autentica-

zione dei programmi e dei dati prima dell’ese-

cuzione

• Ambiente operativo –

4

À

dell’esecuzione delle applicazioni e dell’accesso

alle risorse

Gestione delle primi-

tive degli algoritmi e della conservazione delle

chiavi

• Protocolli di sicurezza di rete –

Autentica-

À

%

-

À

À

• Applicazioni –

Esecuzione della funzione pre-

vista nel sistema embedded

L’infrastruttura di sicurezza aziendale, invece,

include:

;

-

B

À

-

spositivo

• Gestore delle chiavi della catena di forni-

tura –

6

À

-

voci per ciascun dispositivo in fase di fabbrica-

À

• Sistema di gestione dei dispositivi –

Ge-

stione e distribuzione dei dati in sicurezza,

À

À

%

Infrastruttura per la sicurezza aziendale

Le principali aziende stanno iniziando a com-

prendere l’importanza di proteggere le chiavi di

root. L’investimento in componenti di sicurezza

B

À

!

-

tenuto attraverso un’infrastruttura di gestione

delle chiavi. Pertanto, rendere sicure le chiavi di

root è un passo fondamentale per la sicurezza dei

sistemi embedded. In risposta a questa necessità,

le aziende leader stanno dando priorità ai propri

sistemi di gestione delle chiavi.

A causa dell’elevato numero di parti interessate,

ottenere il consenso su una progettazione interna

robusta può essere un compito non semplice. Mol-

" À

per sviluppare e mantenere questi sistemi e sup-

portare una vasta gamma di prodotti. E il perso-

nale esperto di sicurezza ha comunque il problema

À B

À

9

progetto di un’infrastruttura rappresenta un’im-

presa notevole per qualsiasi azienda.

A differenza dei banchi di prova di un’area di pro-

duzione, l’infrastruttura di gestione delle chiavi

non richiede uno sviluppo separato per ciascun

prodotto. Sviluppando come prima cosa l’infra-

struttura, le aziende possono incorporare il si-

stema in più prodotti, riducendo il costo unitario.

Un’infrastruttura di sicurezza supporta la pro-

tezione di più chiavi di root per aree differenti,

"

À

&

Le aziende hanno da tempo standardizzato com-

ponenti hardware, programmi e sistemi ERP

?

:

*

1

A À

A

costoso. Oggi, con gli attacchi cibernetici che au-

mentano di numero e di complessità, l’infrastrut-

tura di sicurezza sta rapidamente diventando un

requisito standard nell’industria. Sviluppando

un’infrastruttura di sicurezza aziendale che sup-

porti tutti i propri prodotti embedded, il progetto

di una sicurezza end-to-end diventa possibile.

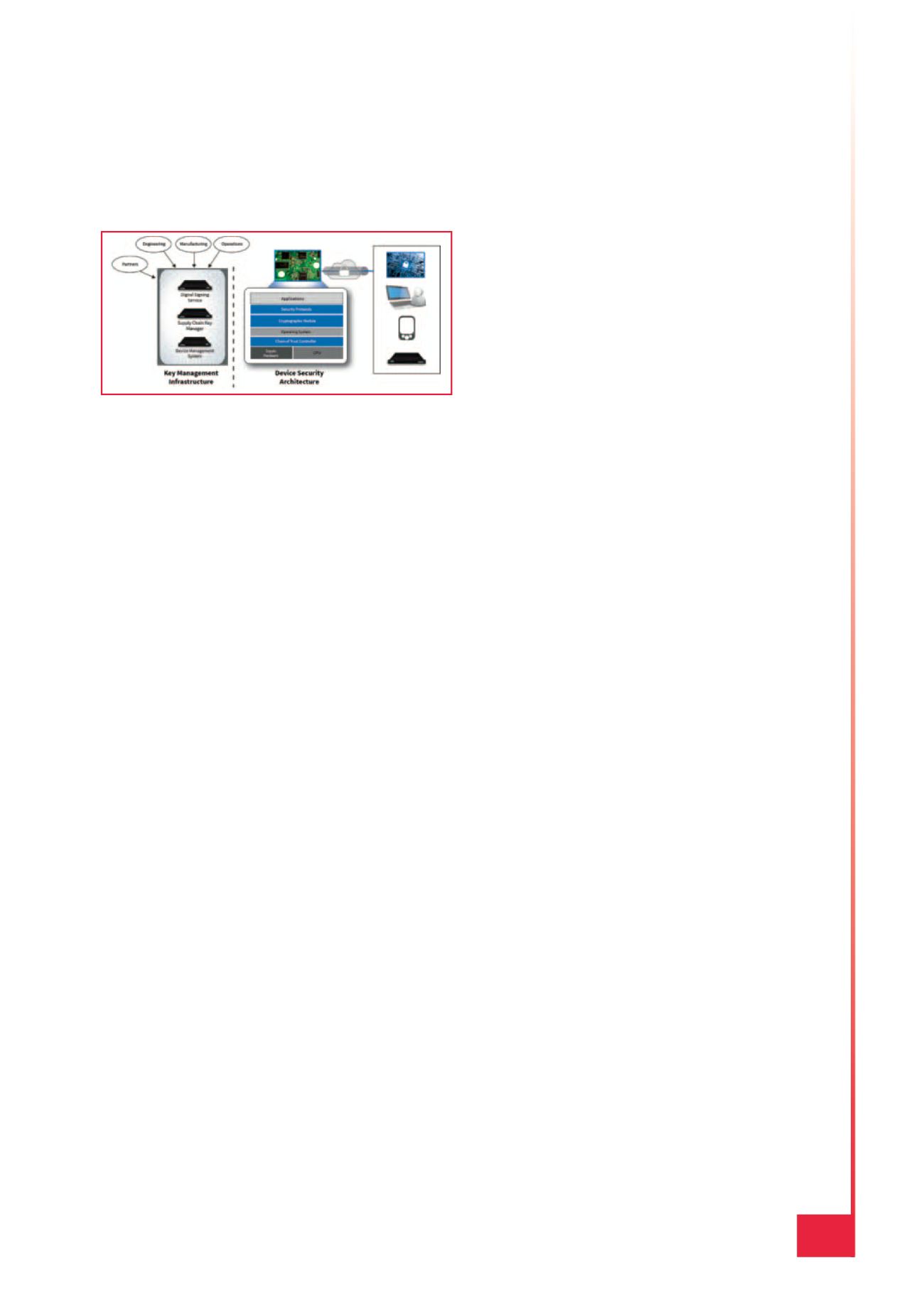

Fig. 3 – La sicurezza end-to-end non riguarda so-

lamente il dispositivo ma riguarda anche l’infra-

struttura di gestione della chiave richiesta per la

produzione e la manutenzione