DIGITAL

SICUREZZA

49

- ELETTRONICA OGGI 445 - MAGGIO 2015

mentre questi viaggiano dal dispositivo A alla postazio-

ne B. La cifratura simmetrica usa la stessa chiave per la

cifratura e per la decifratura, è più veloce rispetto alla

cifratura asimmetrica, ed è questo il motivo per cui la

cifratura asimmetrica non è usata per le comunicazioni.

Lo standard attuale per la cifratura è AES o Advanced

Encryption Standard, un sistema di cifratura a blocchi

con chiave simmetrica che cifra i dati in blocchi di 128,

192 o 256 bit, usando una chiave della stessa lunghezza.

Anche se qualsiasi algoritmo è piratabile, disponendo

di un tempo sufficiente, si stima che un attacco a forza

bruta – che tenta ogni combinazione (2

128

o 3.4 x 1038)

per scoprire la chiave – in presenza di un sistema di ci-

fratura a blocchi AES-128, potrebbe richiedere milioni di

anni usando i moderni supercomputer. L’algoritmo AES-

256 richiederebbe 2256 o 1.1 x 1077 combinazioni. Dato

che sia AES-128 sia AES-256 sono adeguatamente sicu-

ri contro un attacco di forza bruta, AES-128 costituisce

spesso l’opzione migliore, dato che la sua esecuzione è

più veloce del 40%.

Essendoci scarse possibilità di trarre vantaggio da un

attacco di forza bruta contro l’AES, i pirati informatici

passano il proprio tempo a cercare di estrarre le chiavi

AES. Se queste ultime non sono ben protette, non impor-

ta quanto sia sicuro l’algoritmo. Sarebbe come avere un

portone blindato in acciaio spesso 15 cm che protegge la

vostra casa e lasciare le chiavi sotto lo zerbino.

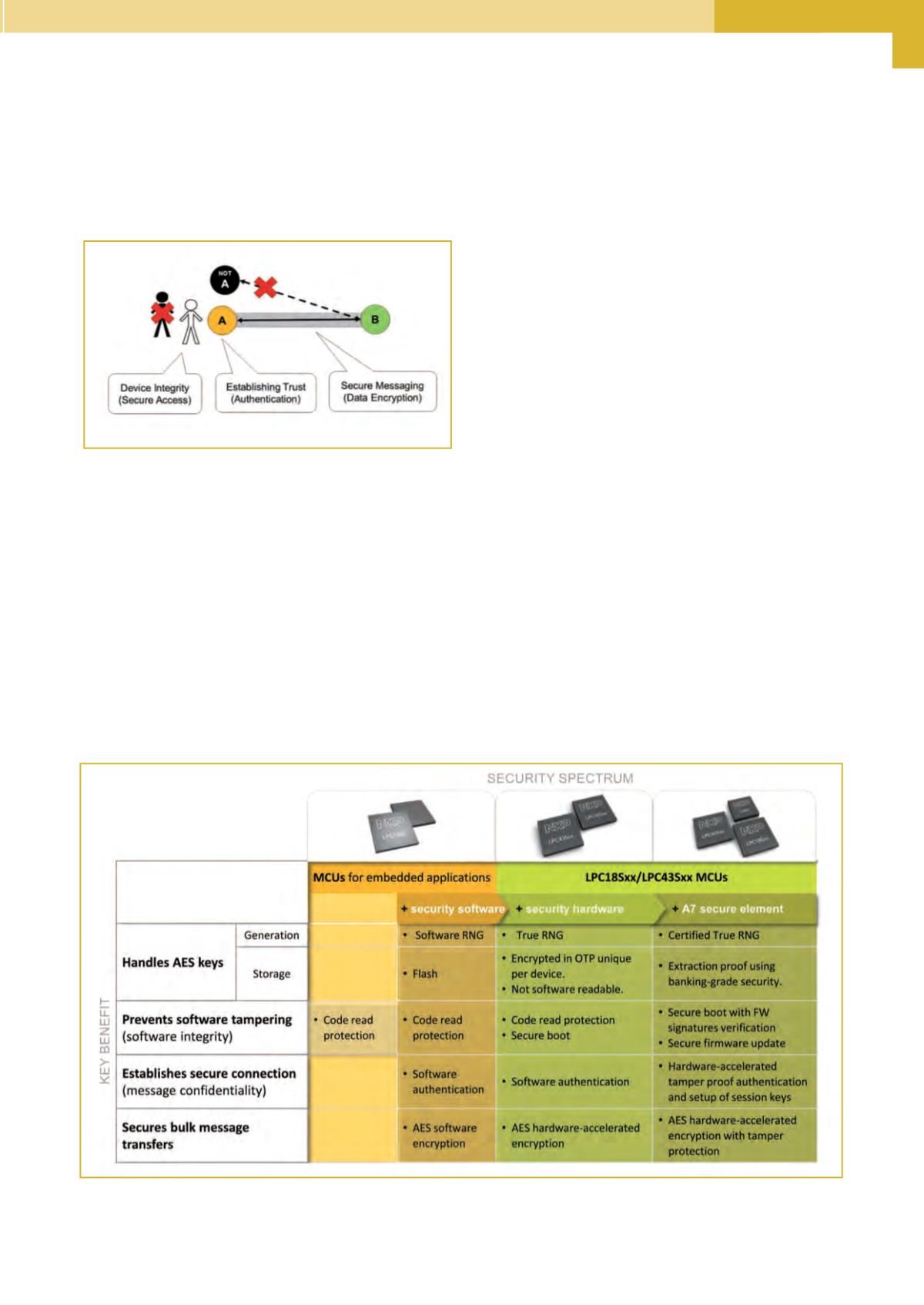

Diversi livelli di sicurezza

La sicurezza non è un requisito che può essere soddi-

sfatto da una soluzione standard adatta per tutti gli usi.

Il grado di sicurezza richiesto in un progetto embedded

dipende dal tipo di dispositivo verso cui ci si connette,

da che cosa si sta proteggendo e dall’entità del danno

provocato da un’eventuale falla nella sicurezza. Le colon-

ne in figura 2 rappresentano i diversi livelli di sicurezza

che si possono prendere in considerazione in un proget-

to embedded.

Fig. 1 – Modello di un sistema sicuro

Fig. 2 – Spettro di sicurezza