24

EON

EWS

n

.

615

- GENNAIO 2018

Modulare la radiazione

THz

con le perovskiti

M

ASSIMO

G

IUSSANI

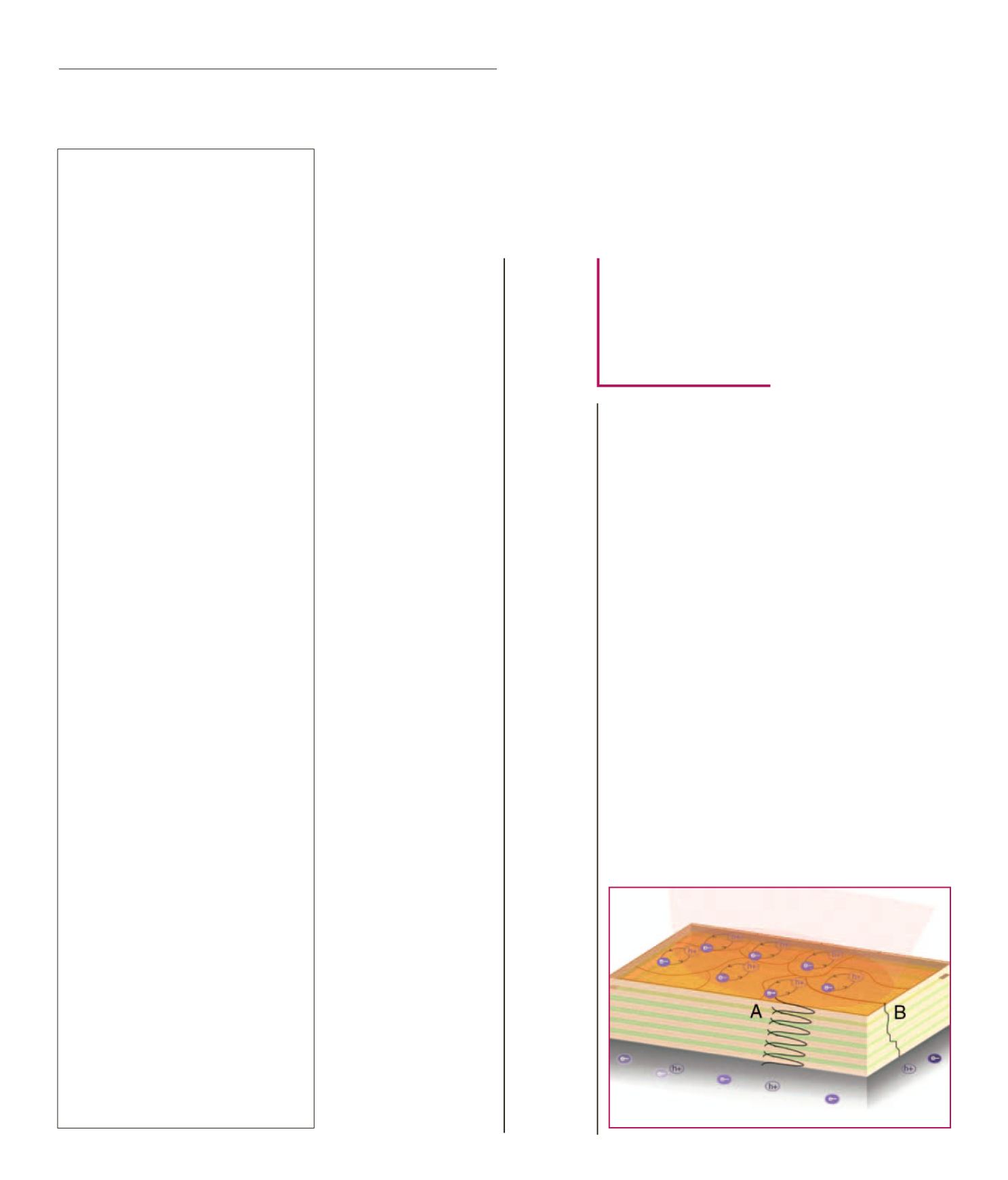

studio “Colour selective con-

trol of THz radiation using

two-dimensional hybrid or-

ganic inorganic lead-trihalide

perovskites”, pubblicato su

Nature Communications lo

scorso novembre, i ricer-

catori statunitensi hanno

dimostrato come le caratte-

ristiche di assorbimento del-

la perovskite ibrida da loro

proposta possano essere

ingegnerizzate cambiando

il numero di strati atomici

di materiale inorganico tra

gli strati cationici organici.

Una struttura superreticola-

re di strati alternati isolanti e

conduttori è stata realizzata

combinando la perovskite

ibrida 2D piombo-trialoge-

nuro (C

6

H

5

C

2

H

4

NH

3

)

2

PbI

4

(PEPI) con la perovskiite 3D

CH

3

NH

3

PbI

3

in quelle che

tecnicamente sono definite

come fasi di Ruddlesden-

Popper. La diversa seletti-

vità cromatica del materiale

è determinata dal passo del

superreticolo che di fatto

crea una molteplicità di pozzi

quantici dalle proprietà op-

toelettroniche configurabili.

Disponendo opportunamen-

te sullo stesso substrato

più ‘varianti’ ottimizzate per

diverse lunghezze d’onda

diventa così possibile rea-

lizzare dispositivi in grado

di concentrare e modulare

la radiazione THz utilizzan-

do tanto l’intensità quanto il

colore della luce generata

da una lampada alogena.

La scoperta di Nahata e

Verdeny è significativa per

due motivi: il primo è che la

modulazione avviene per

mezzo del colore della luce

prodotta da una semplice

sorgente alogena e non

da laser ad alta intensità; il

secondo è che questo par-

ticolare tipo di perovskite

ibrida e auto-assemblante e

si presta all’integrazione su

substrato di silicio con una

semplice tecnica di spin-ca-

sting, a prescindere dalla se-

lettività conferitale. Il risultato

è un metodo di modulazione

di facile integrazione su sili-

cio, che richiede flussi lumi-

nosi modesti e che in ultima

analisi offre nuove possibilità

di realizzazione di dispositivi

attivi nella banda THz.

I

l passaggio dalle attuali tec-

nologie senza fili alle comu-

nicazioni in banda terahertz

del prossimo futuro è proba-

bilmente destinato a seguire

un netto strappo tecnologico

con il passato. La radiazione

in questa banda di frequen-

za (100 GHz – 10 THz) si

colloca infatti a cavallo del

confine tra microonde e luce

infrarossa ed è quantomeno

logico attendersi un cambio

di paradigma nella scelta dei

materiali e nella realizzazio-

ne dei dispositivi atti alla sua

generazione, modulazione

e rivelazione. Tra i materia-

li proposti per controllare e

modulare la radiazione in

banda Terahertz figurano

anche determinati tipi di pe-

rovskite, ossia cristalli che

esibiscono la struttura del

tipo ABX

3

propria dell’ossido

di calcio e titanio (CaTiO

3

) – il

minerale scoperto in Russia

alla fine degli anni trenta del

secolo scorso e battezzato

dal mineralologo Lev Alekse-

vich von Perovski. Una ca-

ratteristica di questa classe

di materiali è la possibilità di

incorporare, inframmezzati

tra strati ABX

3

, ulteriori strati

di atomi di altro materiale; il

tipo di intrusione contribuisce

a conferire proprietà specifi-

che alla perovskite. Ajay Na-

hata e Valy Vardeny, docenti

all’

Università dello Utah

,

hanno scoperto che un par-

ticolare tipo di perovskite

ibrida, che combina strati di

materiale inorganico e orga-

nico, permette di controllare

la propagazione della radia-

zione terahertz che la attra-

versa per mezzo dell’intensi-

tà e della lunghezza d’onda

della luce generata da comu-

ni sorgenti alogene. Nel loro

Il futuro delle

comunicazioni

nella banda Terahertz

potrebbe passare

per materiali di tipo

perovskite

Italtel integrazione con Exprivia

e la ricapitalizzazione di Italtel

Italtel

ha reso noto che sono stati

perfezionati gli accordi per l’investi-

mento da parte di

Exprivia

, società

quotata al segmento Star di Borsa

Italiana, nel contesto della ricapita-

lizzazione di Italtel. In particolare,

Exprivia ha acquisito una parteci-

pazione pari all’81% del capitale

ordinario di Italtel tramite la sotto-

scrizione di un aumento di capitale

dedicato, riconoscendo le usuali

tutele per i soci di minoranza e per

i titolari di strumenti finanziari par-

tecipativi (SFP) previste dalla gover-

nance di Italtel. Il restante 19% del

capitale di Italtel è detenuto da Ci-

sco Systems. In maggior dettaglio,

l’operazione ha previsto un aumen-

to di capitale pari a 25 milioni di euro

da parte di Exprivia ed un aumento

di capitale pari a 22 milioni di euro

da parte di Cisco, di cui 6 milioni di

euro in azioni ordinarie e 16 milioni

di euro in azioni privilegiate. Da par-

te delle banche creditrici di Italtel è

stata inoltre perfezionata una con-

versione di circa 66 milioni di euro

da debito a riserve tramite strumenti

finanziari partecipativi.

Le nuove tecnologie brevettate

da Kaspersky Lab contro

gli attacchi da remoto

Le nuove tecnologie brevettate da

Kaspersky Lab

che utilizzano il ma-

chine learning supporteranno le

aziende nella lotta contro le minac-

ce avanzate, rilevando anche i la-

teral movement nelle reti aziendali

– anche nel traffico criptato. Con

l’obiettivo di fornire alle aziende

soluzioni di sicurezza informatica

all’avanguardia, Kaspersky Lab ha

brevettato una nuova tecnologia

che automatizza il rilevamento di

una delle “armi” più efficaci per i

cybercriminali: gli strumenti di con-

trollo remoto. Per rilevare in modo

efficiente ed efficace i programmi

di controllo remoto, le soluzioni anti

malware devono sfruttare sistemi

complessi di behavioral protection.

Con il suo ultimo brevetto, Kasper-

sky Lab ha ampliato le sue capacità

in questo settore, tramite una nuova

tecnologia in grado di rilevare appli-

cazioni di controllo remoto, anche

se eseguite su canali criptati. La

nuova tecnologia funziona analiz-

zando l’attività dell’applicazione e

ricercando un comportamento ano-

malo nel computer dell’utente, rile-

vando ogni correlazione tra le attivi-

tà che si verificano sul computer e

le loro cause. Confrontando queste

correlazioni con modelli di compor-

tamento definiti, la tecnologia può

quindi prendere una decisione sulla

registrazione del computer di chi sta

compiendo l’attacco da remoto.

brevi brevi brevi brevi brevi brevi brevi brevi brevi brevi brevi brevi brevi brevi brevi

T

ECNOLOGIE