22

- ELETTRONICA OGGI 440 - OTTOBRE 2014

TECH INSIGHT

CRITTOGRAFIA

anche di eliminare attacchi algebrici che potrebbero riuscire

a “svelare” le protezioni dei dati grazie alla comprensione di

una singola implementazione standard.

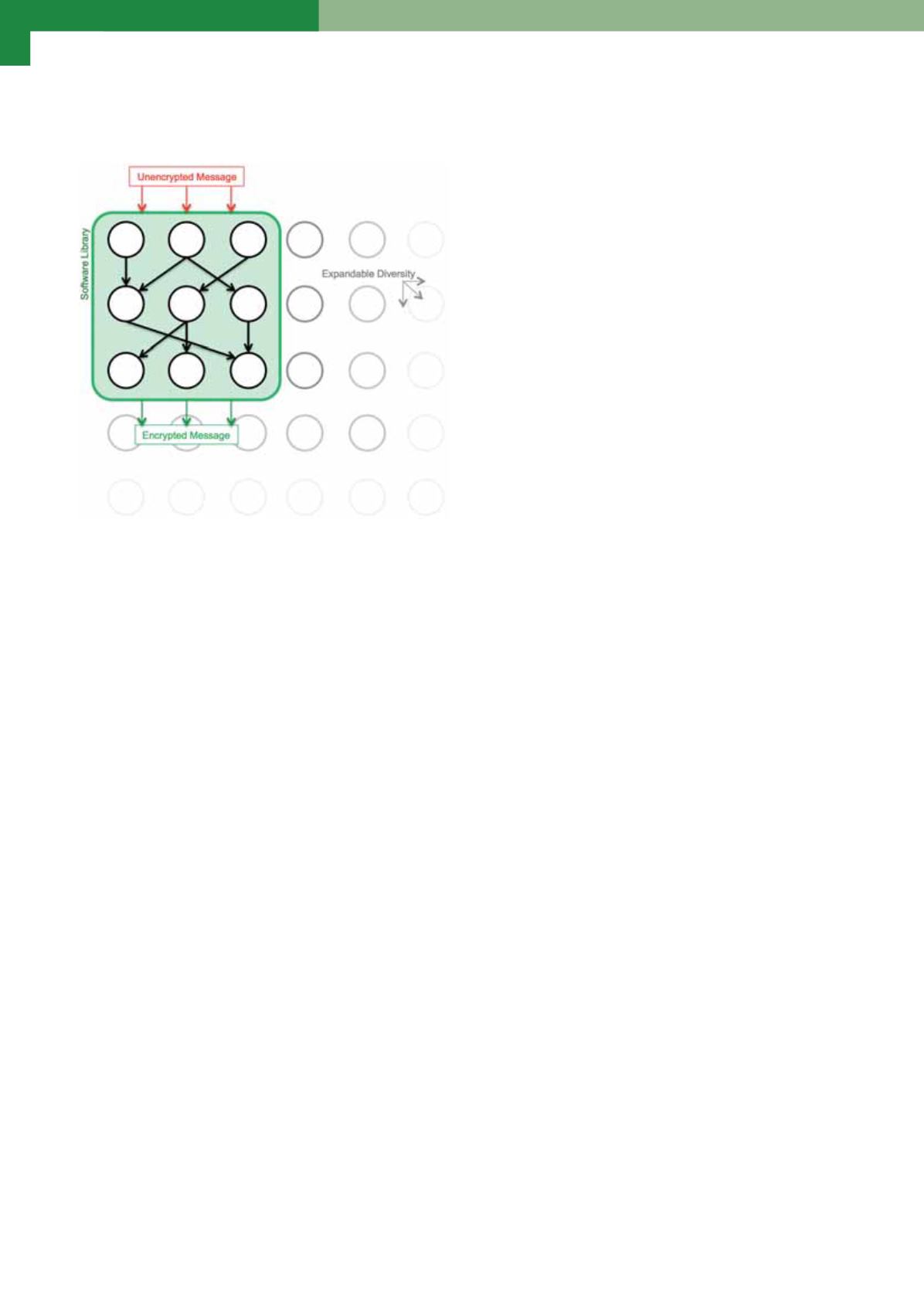

Gli algoritmi potrebbero essere implementati utilizzando me-

todi matematici alternativi (Fig. 2). Gli algoritmi “white box”

non dovrebbero essere trasformazioni automatiche di algo-

ritmi standard. Ciascun algoritmo/cifrario dovrebbe essere

modificato in maniera tale da sfruttare le specifiche proprie-

tà dei principi matematici alla base dell’algoritmo stesso: una

trasformazione in blocco non dovrebbe mai essere applicata

su tutti gli algoritmi.

Binding dell’hardware

Per sua natura, il software è più vulnerabile agli attacchi ri-

spetto all’hardware. Mediante la semplice copiatura, bit per

bit, del software originale, un aggressore avrebbe a disposi-

zione un numero virtualmente illimitato di tentativi per apri-

re una breccia nel software. Un’implementazione efficace

e robusta della crittografia “white box” dovrebbe, quando

possibile, sfruttare l’hardware per limitare la possibilità che

vengano eseguite operazioni di reverse engineering sugli al-

goritmi offuscati.

Una di queste tecniche prevede il bindind dell’hardware.

Dal punto di vista della crittografia, il binding (ovvero l’as-

sociazione) di un identificatore dell’hardware a un algoritmo

“white box” e/o ai dati costringe un aggressore ad effettuare

il reverse engineering di un grafo della chiave molto com-

plesso che varia in maniera dinamica collegato a un singolo

sistema hardware.

Resistenza agli attacchi side-channel

La resistenza contro gli attacchi side-channel (ovvero ba-

sati su informazioni collaterali) come ad esempio quelli di

tipo SPA (Simple Power Analysis) o DPA (Differential Power

Analysis) che sfruttano l’analisi delle tracce dei consumi di

potenza è di fondamentale importanza per proteggere dall’e-

sposizione il materiale della chiave. Un’implementazione

affidabile della crittografia “white box” dovrebbe utilizzare

numerose contromisure contro analisi di tipo “side-channel”

per evitare l’esposizione della chiave nel corso di questi at-

tacchi.

Metodi di offuscamento

Alcuni attacchi contro molti algoritmi crittografici potreb-

bero produrre risposte note. Molte volte, il progetto di al-

goritmi di crittografia standard ha dato come risultato im-

plementazioni vulnerabili agli attacchi di tipo “white box”

in quanto basati sull’implicita ipotesi che questi algoritmi

vengano eseguiti su host sicuri. Un’implementazione “whi-

te box” robusta dovrebbe eliminare vulnerabilità di questo

tipo. L’offuscamento “white box” dovrebbe attenuare il ri-

schio che attacchi lanciati da aggressori esperti nei prin-

cipi matematici su cui si fonda l’algoritmo possano convin-

cere con l’inganno gli algoritmi a produrre una versione

offuscata di una risposta ben nota. Inoltre, l’uso di tecniche

di offuscamento come quella di evanescenza dei confine di

un ciclo (round boundary blurring) permette di nasconde-

re punti di attacco ben definiti che potrebbero compromet-

tere un ciclo di elaborazione (round) dell’algoritmo AES.

In definitiva, grazie alla crittografia “white box” le chiavi

non sono disponibili per eventuali aggressori che sono

quindi costretti a effettuare operazioni di “reverse enginee-

ring” di numerose e complesse combinazioni di trasforma-

zioni di offuscamento: gli aggressori, inoltre, devono pos-

sedere solide conoscenze nel settore dell’algebra astratta

e della matematica discreta. In considerazione dell’aumen-

to esponenziale dei dispositivi mobili connessi a Internet

e alla sempre maggiore necessità di poter effettuare ope-

razioni e comunicare in modo sicuro, un’implementazione

della crittografia “white box” utilizzando le tecniche descrit-

te nel corso dell’articolo deve essere vista alla stregua di

un elemento critico di ogni sistema software che utilizza la

crittografia.

Q

Bibliografia

1.

Wyseur, Brecht. “White-Box Cryptography: Hiding Keys in

Software.” MISC Magazine. April 2012.

2.

Saxena, Wyseur, Preneel. “Towards Security Notions for

White-Box Cryptography.”

3.

Kocher, Jaffe, Jun. “Introduction to Differential Power

Analysis and Related Attacks.” 1998.

Fig. 2 – Un’implementazione “white box” dovrebbe prevedere la

randomizzazione e l’offuscamento di più trasformazioni che sfruttano

i principi matematici alla base dell’algoritmo di crittografia