EMBEDDED

MAGGIO

80

SOFTWARE

|

INDUSTRY 4.0

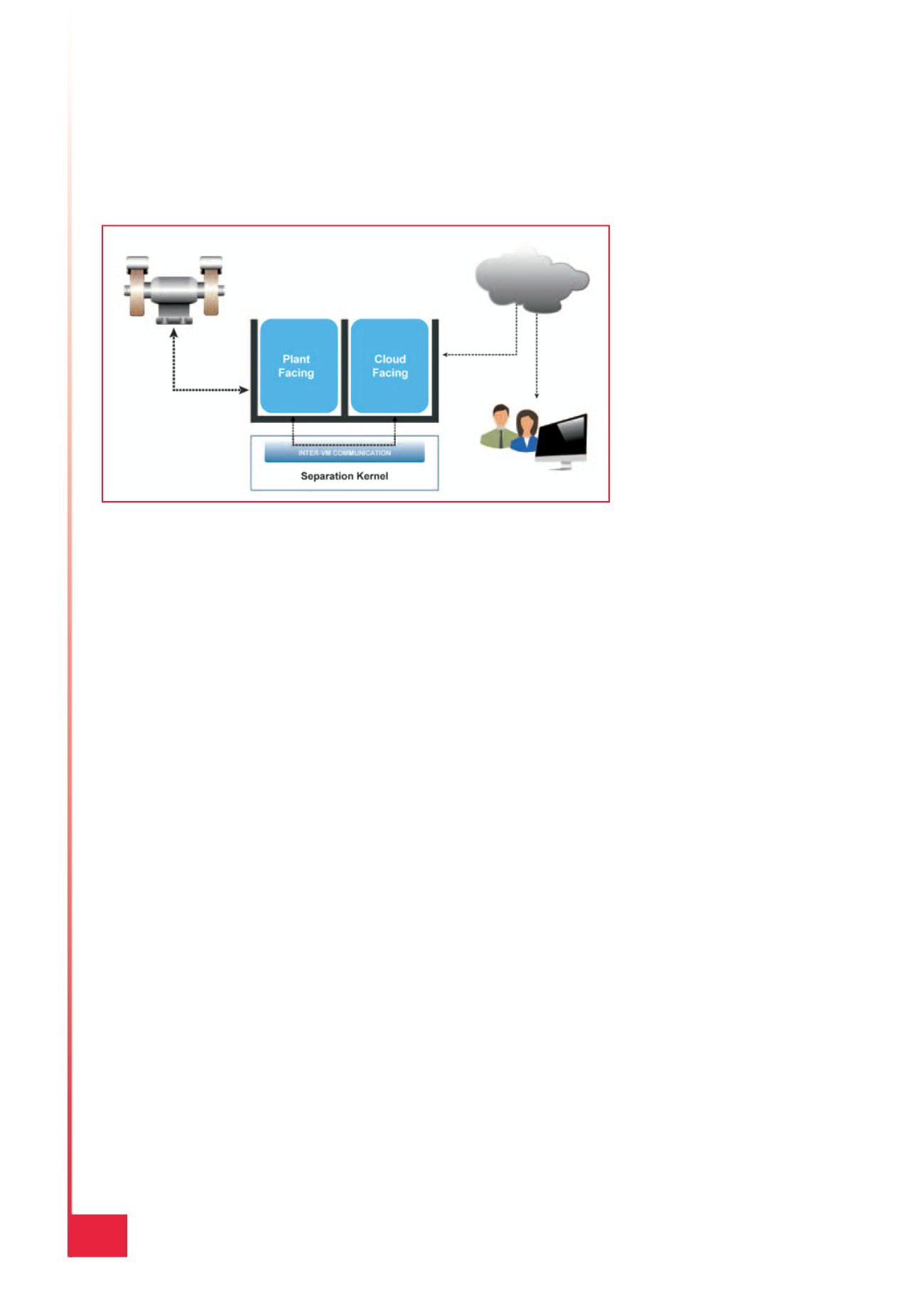

tecnologia del Separation Kernel per la difesa di

infrastrutture critiche in un’applicazione pratica.

Obiettivo di Stuxnet era infettare e quindi ma-

nipolare i PLC (Programmable Logic Controller)

di Siemens, ovvero questi sistemi di elaborazione

embedded che eseguono il controllo e il monito-

raggio della velocità delle centrifughe che arric-

chiscono l’uranio e girano a velocità elevatissime.

Questi sistemi non erano collegati direttamente

a Internet per cui è stato necessario mettere a

À

-

diante malware per trasportare il “carico utile”

verso il bersaglio e portare a termine l’attacco.

Gli intrusori hanno usato le classiche tecniche

di infezione tramite malware come ad esempio

chiavette USB infette e chiamate telefoniche per

À

À

*53

che controllavano le centrifughe. Un Separa-

tion Kernel distribuito all’interno dell’impianto

avrebbe rappresentato un serio ostacolo al pro-

7

À

proprio bersaglio. In uno scenario di questo tipo il

computer interfacciato ai PLC Siemens che rap-

presentavano il punto terminale avrebbe avuto il

massimo livello di protezione possibile, compre-

sa la disabilitazione di qualsiasi porta (come ad

esempio una porta USB) che avrebbe consentito

7

À

-

minio.

Considerazioni conclusive

Benché gli attacchi informatici non siano un

À

-

ni potenziali che possono

provocare sono potenzial-

mente illimitati. Come evi-

denziato in questo articolo,

gli attacchi condotti contro

infrastrutture di vario tipo

- acciaierie, impianti per la

distribuzione dell’acqua, siti

per l’arricchimento dell’ura-

nio e reti di distribuzione

dell’energia elettrica - sono

una chiara dimostrazione

che tutti i settori industriali

possono rappresentare po-

tenziali bersagli di attacchi

da parte di hacker. Il comu-

ne denominatore di questi attacchi è la presenza

di un percorso vulnerabile che consente l’acces-

so ai sistemi che si interfacciano con l’esterno

connessi a Internet e ai sistemi “safety critical”

dell’impianto stesso. Come evidenziato da IIRA

(Industrial Internet Reference Architecture) e

#+') $%/ 0#

+

' )

-

$%/1

8

necessità di unire due mondi, quello IT e quello

OT, tradizionalmente separati. L’adozione della

tecnologia che prevede l’uso di Separation Kernel

permette di controllare questo interfacciamento,

7

À

-

tacchi di natura informatica.

Note

[1]

http://www.bbc.co.uk/news/technology-15817335[2]

66,,,%

% % ;6 , 6

C I/ /$

[3]

66,,,%

% % ;6 , 6

C I & &$=I

$

http://www.bbc.co.uk/timelines/zc6fbk7[5]

http://www.iiconsortium.org/IISF.htm[6]

<

)

$%/ E

-

richt, Berlin, April 2015

[7]

)

)

)

)

-

#

+

%% $

2015.

[8]

# C % "

2 À

H HC

-

stems. Operating Systems Review. 15(5). 1981.

[9]

Saltzer, J.H. and Schroeder, M.D. The Protection

of Information in Operating Systems. Proceedings of

the IEEE 63(9):1278-1308. 1975.

[10]

Levin, T.E., Irvine C.E. and Nguyen T.D. Least

Privilege in Separation Kernels. Department of Com-

H

<%H% M *

H % //$%

Fig. 4 – Esempio di un’applicazione pratica del concetto di Separation Kernel