79

EMBEDDED

MAGGIO

INDUSTRY 4.0 |

SOFTWARE

Virtualizzazione

hardware

Sebbene i principi alla

base del Separation

Kernel e del concet-

to di minimo privile-

gio sono ampiamente

sperimentati, i primi

tentativi di implemen-

tazione erano basati

sulla virtualizzazione

software che, oltre a

fornire prestazioni non

soddisfacenti, non era

in grado di supporta-

re le applicazioni real

time. La diffusione del

concetto di virtualiz-

zazione a livello azien-

dale ha spinto i maggiori produttori di silicio (tra

cui Intel, AMD e ARM) ad aumentare il nume-

ro di core per CPU e implementare un supporto

avanzato per la virtualizzazione in hardware. A

questo punto, il concetto di Separation Kernel si

è trasformata da un’idea teorica in una proposta

pratica. Esistono numerosi hypervisor embedded

che si propongono di raggiungere obiettivi simili

À

operativo. In ogni caso, per ottimizzare le cre-

denziali di sicurezza di un Separation Kernel, è

necessario distribuire i principi del minimo pro-

vilegio per minimizzare la base di elaborazione

sicura (TCB - Trusted Computing Base) e quindi

À

À

-

tezione fornita dal gateway.

Separation Kernel: un esempio pratico

Per fare un esempio pratico dei concetti appena

esposti, si consideri un tornio che deve generare

0B % $1% ?

-

ta, verranno condivisi, attraverso il cloud, con il

responsabile di turno dell’impianto. In questo

esempio il soggetto che si interfaccia al cloud po-

trebbe essere un sistema operativo di tipo general

purpose, come Windows o Linux, potenzialmente

vulnerabile ad attacchi di hacker. L’aspetto im-

portante è rappresentato dal fatto che gli hacker

non possono accedere al soggetto che si interfaccia

con l’impianto - che può essere un RTOS o un’ap-

plicazione di tipo “bare-metal - anche se il soggetto

che si interfaccia al cloud risulta compromesso.

Un Separation Kernel implementato in conformi-

tà ai principi del minimo privilegio avrà carat-

teristiche tali da risultare la scelta ottimale in

questo tipo di applicazione in termini di:

Velocità

Per garantire prestazioni assimilabili a quelle na-

tive, il Separation Kernel dovrà introdurre il mi-

nimo overhead possibile e sfruttare al massimo le

caratteristiche di virtualizzazione dell’hardware.

Dimensioni ridotte

Per garantire che i servizi del sistema operativo

come gestione di processi, I/O e driver siano con-

trollate dai soggetti, il Separation Kernel dovrà

essere molto “leggero” e meno vulnerabile agli

attacchi

Praticità

Il Separation Kernel supporterà il riutilizzo del

software legacy mettendo a disposizione dei soggetti

una “scheda madre virtuale” in modo che i soggetti

stessi possano essere installati ed eseguiti proprio

come se si trattasse di un’installazione nativa

Sicurezza

L

À

8

Separation Kernel risulti immutabile una volta

realizzato e installato e sarà caratterizzato da

À

%

La difesa contro Stuxnet

L’attacco con il virus Stuxnet rappresenta un

ottimo esempio della modalità di utilizzo della

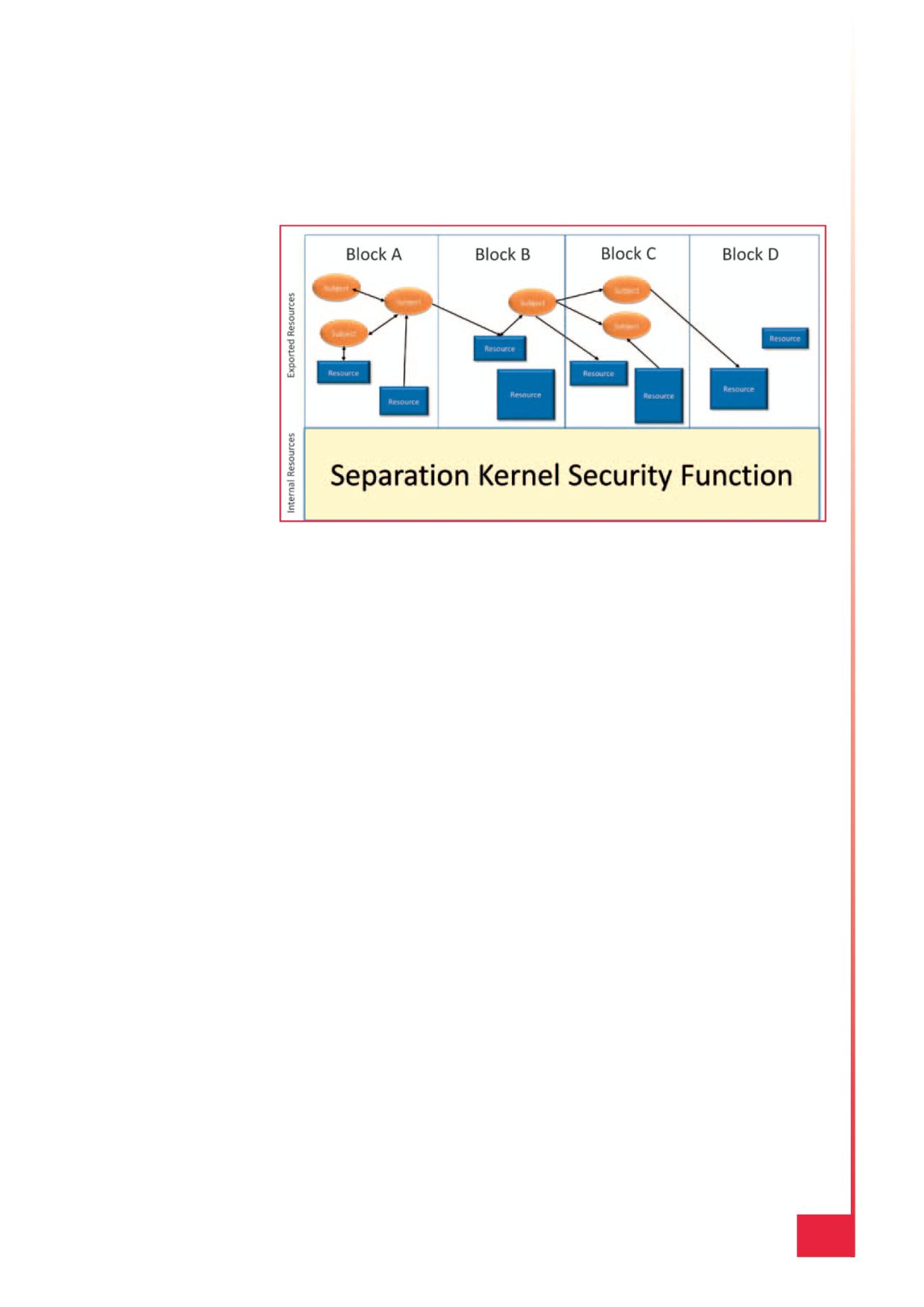

Fig. 3 – La sovrapposizione dei principi del minimo privilegio (Least Provilege) sui

)*

(

Á

a livello di risorse e soggetto