77

EMBEDDED

MAGGIO

INDUSTRY 4.0 |

SOFTWARE

si tratti di attacchi di na-

tura diversa, l’esistenza

di una strada d’accesso

tra Internet e un dominio

“safety critical” è il deno-

minatore comune di que-

sti esempi.

Interoperabilità sicura

e protetta

Le organizzazioni che si

occupano degli aspetti

legati all’ingegnerizzazione forniscono numerose

indicazioni quando si tratta di progettare, svilup-

pare e installare una rete Internet industriale che

risulti interoperabile, sicura (safety) e protetta

(security). In particolare IIC (Industrial Internet

Consortium) e il Working Group for Industrie 4.0

hanno prodotto linee guida e raccomandazioni sot-

to forma rispettivamente dell’architettura IIRA

(Industrial Internet Reference Architecture) e del

modello RAMI 4.0 (Reference Architectural Model

for Industrie 4.0). È abbastanza ovvio che vista la

somiglianza tra gli obiettivi che si propongono i

due documenti, esistono similitudini e sovrapposi-

zioni, come d’altro canto si evince dalle discussioni

in corso tra le due organizzazioni.

Entrambe in ogni caso riconoscono che un ele-

vato livello di protezione è essenziale per le ap-

plicazioni IoT in ambito industriale (IoT). IIC

ha introdotto l’Industrial Internet Security Fra-

mework (IISF)

(5)

con l’obiettivo di fornire alcune

line guida a questo riguardo e poiché questi due

organismi cooperano per raggiungere l’armoniz-

zazione in un certo numero di aree, la protezione

@

À

%

Le problematiche relative alla sicurezza possono

essere comprese facendo riferimento a un im-

pianto generico in cui convergono molte richieste

sulle infrastrutture dei sistemi. I sensori permet-

tono ai responsabili delle operazioni di raccoglie-

re dati come ad esempio localizzazione, posizione,

velocità, temperatura, stato di blocco e vibrazioni

di tutti i loro asset praticamente in tempo reale.

Con un livello di sicurezza più elevato, le impo-

À ,

-

no essere aggiornate in modo remoto in risposta

ai dati forniti da questi sensori o al mutamento

delle richieste in produzione. I dati relativi alla

À

8

problema differente, di natura prettamente com-

merciale: le informazioni sensibili devono essere

separate dai dati di natura ingegneristica prove-

nienti dai sensori.

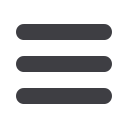

Nel modello RAMI 4.0 tali considerazioni vengo-

no astratte in una matrice a tre dimensioni (Fig.

1

05 C 1

Á

del valore (Life Cycle & Value Stream) e livelli

gerarchici (Hierarchy).

Si tratta di una rappresentazione straordinaria-

mente simile ai domini funzionali (Functional

Domain) e ai punti di vista (Viewpoint) del mo-

dello IIRA proposto dal consorzio IIC (Fig. 2).

Per comprendere il modo migliore per fornire

una base sicura per entrambi gli schemi, è uti-

Á

riportate rappresentano l’unione di due mondi

tradizionalmente distinti: quello della tecnologia

operativa (OT - Operational Technology) e quello

della tecnologia dell’informazione (IT - Informa-

tion Technology). Per quanto riguarda la tecno-

logia OT, la protezione è integrata in virtù del

fatto che essa, oltre a essere isolata, solitamente

è di tipo proprietario mentre la tecnologia IT è

focalizzata sulla protezione delle risorse (asset)

aziendali. L’abbinamento tra le due tecnologie

minaccia la sicurezza di entrambi i sistemi in

quanto mette a disposizione un potenziale mezzo

di accesso a potenziali minacce che non sono in

grado di affrontare.

In ogni caso è chiaro che a prescindere da qual-

siasi differenza e somiglianza tra le due architet-

ture, l’isolamento di un dominio dall’altro è una

caratteristica fondamentale di qualsiasi imple-

Fig. 1 – Modello

dell’architettura di

riferimento per Industry 4.0

(RAMI 4.0)(6)