19

EMBEDDED

64 • MAGGIO • 2017

NOVITÁ/TECNOLOGIE |

IN TEMPO REALE

5

R

-

: Q

\

]

Z

$ [

Y

\

:

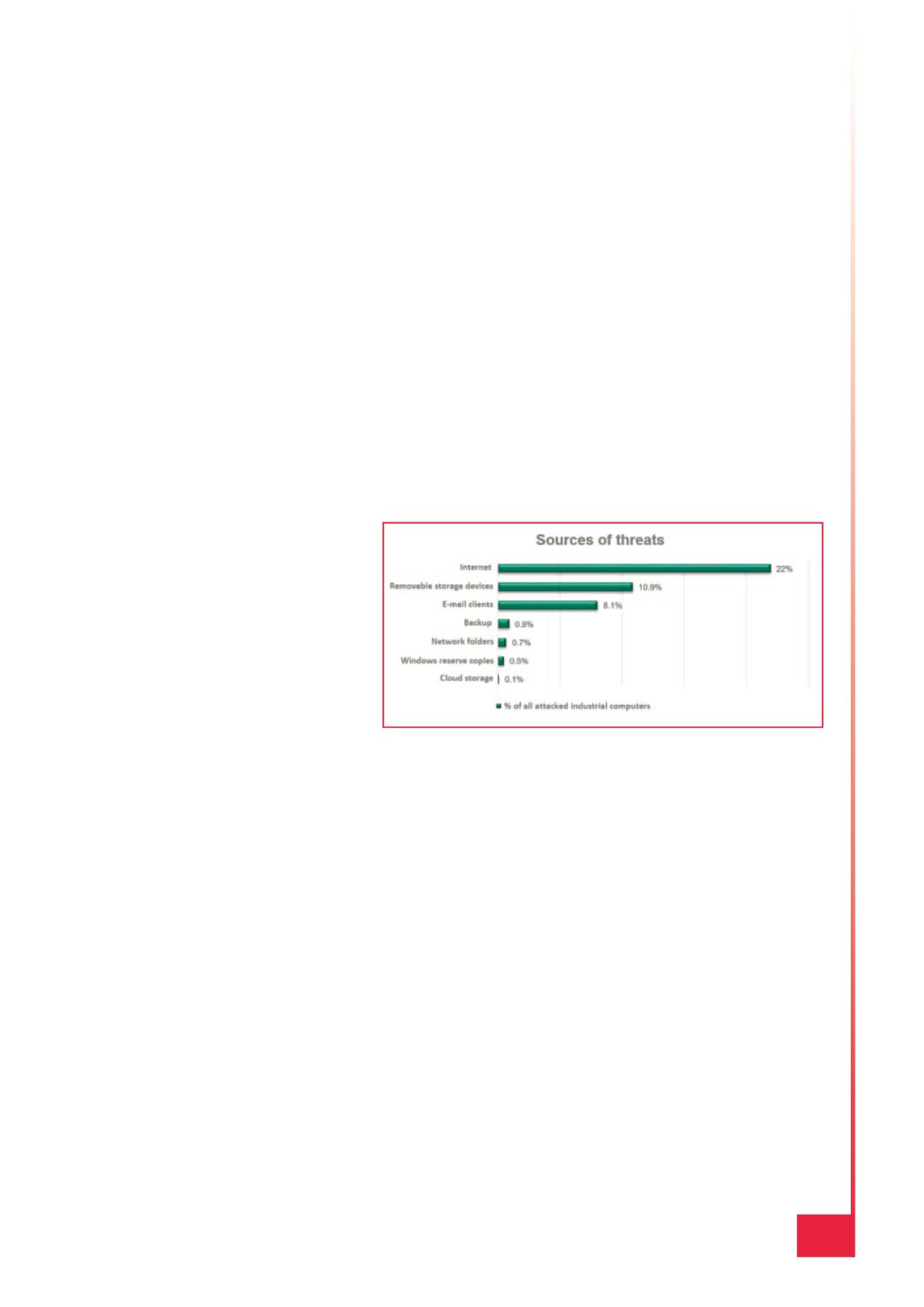

Le fonti della minaccia

3

Z

Z

Y*5Q 5=V G*

5 QR

5R =

R V

K y [R $

-

*5Q

$

\ H

]

]

$ $

|

: `

À $ Z

$

Z $ $ Y

: * 35

$

*5Q

$

:

-

$

*5Q: Q

y [R Z

7

$

$

7

-

] [

-

: *

*

Y

*5Q

y [R

$

Y

$

-

: &

H E|

] *5Q

G

Z

] K $

]

-

: "

YW |

À : k

$

Y

$ À

: * ]

9 À 3&: X

$ R

-

]

Y

: &

y [R

$ ] $

À

$

: Q R] [ [ R

] À

-

] ]

Y

*5Q

$

: `

\

$ $

\

:

À

$ X

Z

Z

y [R

H

H:HHH

]

:HHH

]

3

' G

|K F G

6|K 2 G H|K: 3

*5Q

R

$

y [R

-

À

\ $

Y

Y

-

À

$

Y

Y

À

$

$

$

:

Le principali fonti di minacce per i computer industriali

(Fonte: “Threat Landscape for Industrial Automation Systems in the

second half of 2016” - Kaspersky Lab)