EMBEDDED

57 • settembre • 2015

hardware

|

SICUREZZA

50

niera adeguata. Nelle mani di un pirata infor-

matico questo dispositivo può diventare uno dei

tanti “soldatini” di un esercito pronto a sferrare

un attacco in grande stile, oppure trasformarsi in

una “spia” silenziosa che raccoglie dati sensibili

“dietro le quinte” e li trasmette.

Connessione sicura di dispositivi IoT

Per molti sviluppatori di applicazioni, la fun-

zionalità del dispositivo è la prima e principale

preoccupazione, mentre sono in pochi quelli che

hanno competenze specifiche nel campo della si-

curezza dei dati. In un contesto di questo tipo, è

necessario disporre di una piattaforma ottimiz-

zata e collaudata da personale esperto nel campo

della sicurezza. A questo punto è utile chiedersi

quali caratteristiche dovrebbe avere la piattafor-

ma per essere utilizzata in un’ampia gamma di

applicazioni.

Gli aspetti da prendere in considerazione sono

essenzialmente i seguenti: affidabilità, connet-

tività, possibilità di gestione (manageability) e

sicurezza.

Affidabilità

Per quanto riguarda l’affidabilità, questa è deter-

minata in larga misura dall’hardware. Un pro-

getto deve essere duraturo perché, a differenza

dei classici PC da ufficio, i dispositivi IoT non

lavorano per sole otto ore al giorno. Ciascun si-

stema IoT deve essere progettato per funzionare

ininterrottamente (24/7) per parecchi anni. Per

questo motivo è essenziale che il computer sia re-

alizzato utilizzando i componenti più idonei per

soddisfare tale requisito. Ad esempio è preferi-

bile impiegare condensatori ceramici invece di

condensatori elettrolitici in quanto questi ultimi

tendono ad asciugarsi e CPU industriali espres-

samente progettate per assicurare un funziona-

mento continuo. La disponibilità sul lungo ter-

mine e il supporto per un periodo di almeno sette

anni sono alcuni tra gli altri fattori da tenere

in considerazione. La sicurezza parte dal BIOS

o dall’uEFI (acronimo di Unified Extensible

Firmware Interface che si può considerare il suc-

cessore del tradizionale BIOS, l’insieme di routi-

ne – scritte in una memoria non volatile presente

sulla scheda madre – che fornisce le funzionalità

basilari per l’accesso e l’utilizzo delle varie com-

ponenti del computer): solo un produttore di mo-

duli o schede CPU embedded è in grado di fornire

gli aggiornamenti firmware necessari una volta

esaurito il ciclo di vita del prodotto.

Connettività

Molte piattaforme forniscono la connettività

base, cioè la possibilità di comunicare secondo

diverse modalità, rendendo disponibili le relative

interfacce. Una piattaforma abilitata alla tecno-

logia IoT dovrebbe garantire la sicurezza della

comunicazione nel modo più semplice possibile

per l’utente. Ciò richiede una crittografia sicura

dei canali di comunicazione. Per conseguire tale

scopo di solito si utilizza una combinazione di

componenti hardware e software. Il software del-

la piattaforma IoT accede all’hardware di sicu-

rezza utilizzando un chip TPM (Trusted Platform

Module). Quest’ultimo può generare sequenze di

veri numeri casuali, un elemento questo di gran-

de importanza in ogni operazione di crittografia.

I numeri casuali generati tramite software sono

creati sulla base di un algoritmo che è in qualche

misura prevedibile e di conseguenza meno sicu-

ro. Il modulo TPM è quindi anche un’ottima loca-

zione per memorizzare in modo sicuro le chiavi

dell’algoritmo. Molti computer delle più recenti

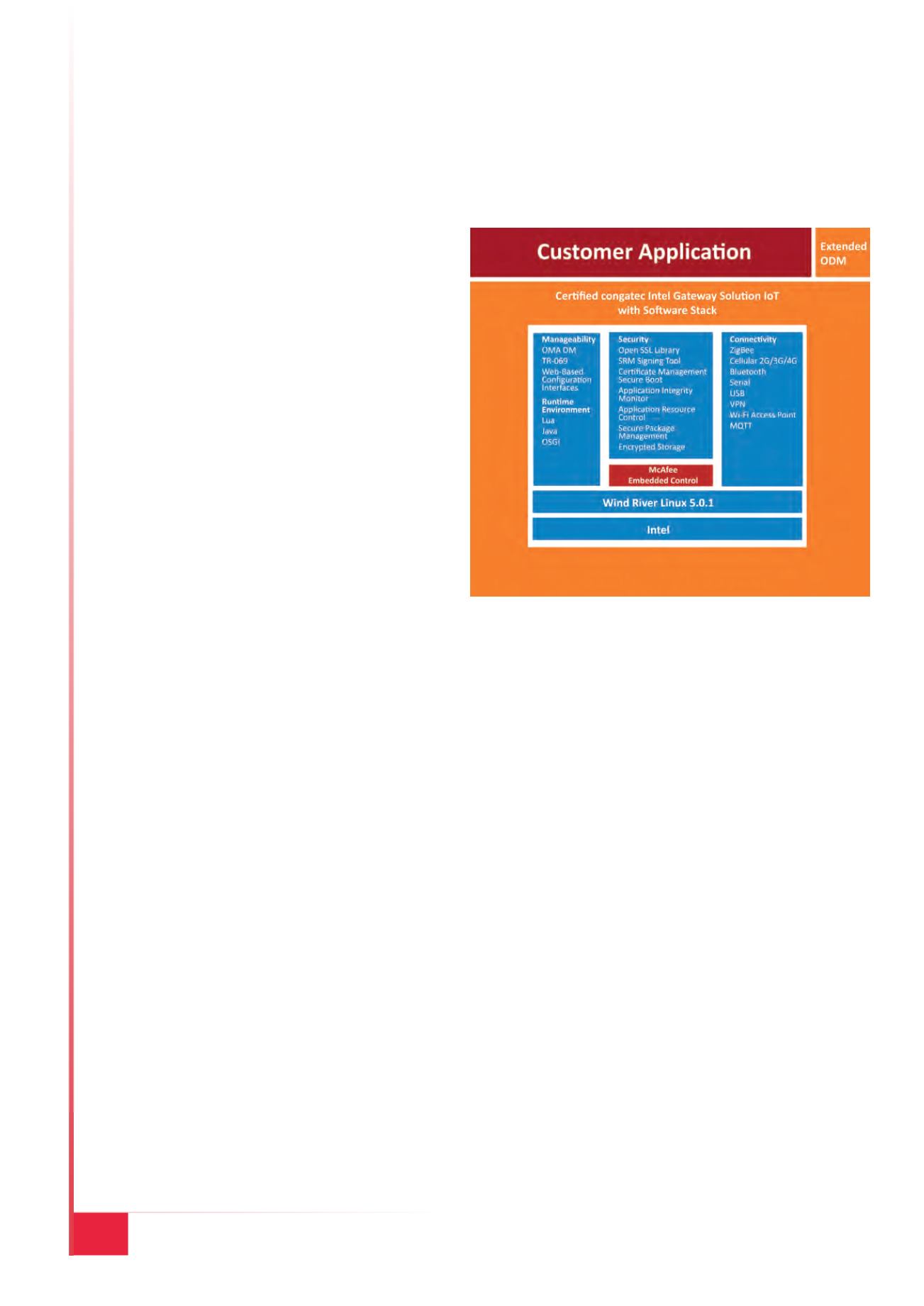

Fig. 2 – Elenco di funzionalità di sicurezza, gestibilità e

connettività