67

EMBEDDED

64 • MAGGIO • 2017

MEDICAL SECURITY |

SOFTWARE

un’infrastruttura di sicurezza end-to-end. Se una

chiave è leggibile in qualsiasi momento, tutti i di-

spositivi che la utilizzano sono vulnerabili. Un’in-

frastruttura di protezione aziendale protegge le

' À

supply chain distribuite, ma può anche fornire ul-

teriori vantaggi economici che vanno al di là di un

semplice aggiornamento software, come il monito-

raggio dei dispositivi in tempo reale, la protezione

À

4

-

À

4

4

2

Regola n. 5 – Lavorare in modo affidabile

Com’è noto a tutti i progettisti di apparecchiature

medicali, una delle principali minacce di un sistema

è costituita dagli errori e difetti di progettazione

nascosti che si creano durante lo sviluppo di questi

dispositivi complessi. Ecco perché Green Hills

Software promuove PHASE (Principles of High-

Assurance Software Engineering - Principi di inge-

gneria del software ad alta garanzia).

• Implementazione minimale – Il codice deve esse-

re scritto per eseguire solo le funzioni necessarie ad

evitare una “pastasciutta di codice” , impossibile da

À

2

• Architettura dei componenti – Sistemi software

di grandi dimensioni dovrebbero essere realizzati

a partire da blocchi abbastanza piccoli da essere

facilmente comprensibili e manutenibi-

li; i servizi di sicurezza e protezione di

natura critica devono essere separati da

quelli non critici.

• Privilegi minimi – Ogni componente

deve poter accedere solo alle risorse (me-

moria, canali di comunicazione, disposi-

tivi I/O) di cui ha assolutamente bisogno.

• Processo di sviluppo sicuro – Sistemi

ad alta garanzia, come i dispositivi me-

dicali, richiedono un processo di svilup-

po ad alta garanzia; per garantire una

progettazione sicura, potrebbero servire

strumenti aggiuntivi oltre a quelli già in

uso, come la sicurezza dei tool di proget-

4

'

À

2

• Convalida di esperti indipendenti – La

valutazione di una terza parte accredi-

tata fornisce la conferma di una dichia-

razione di sicurezza ed è spesso richiesta

À 4 2

4

-

za funzionale, anche nella sicurezza informatica è

preferibile utilizzare, come blocchi elementari di un

'

À 2

Questi principi, utilizzati nello sviluppo del siste-

ma operativo in tempo reale INTEGRITY di Green

Hills Software, quando applicati allo sviluppo delle

applicazioni, riducono al minimo la probabilità e

l’impatto di un errore software o di un nuovo attac-

co di sicurezza informatica.

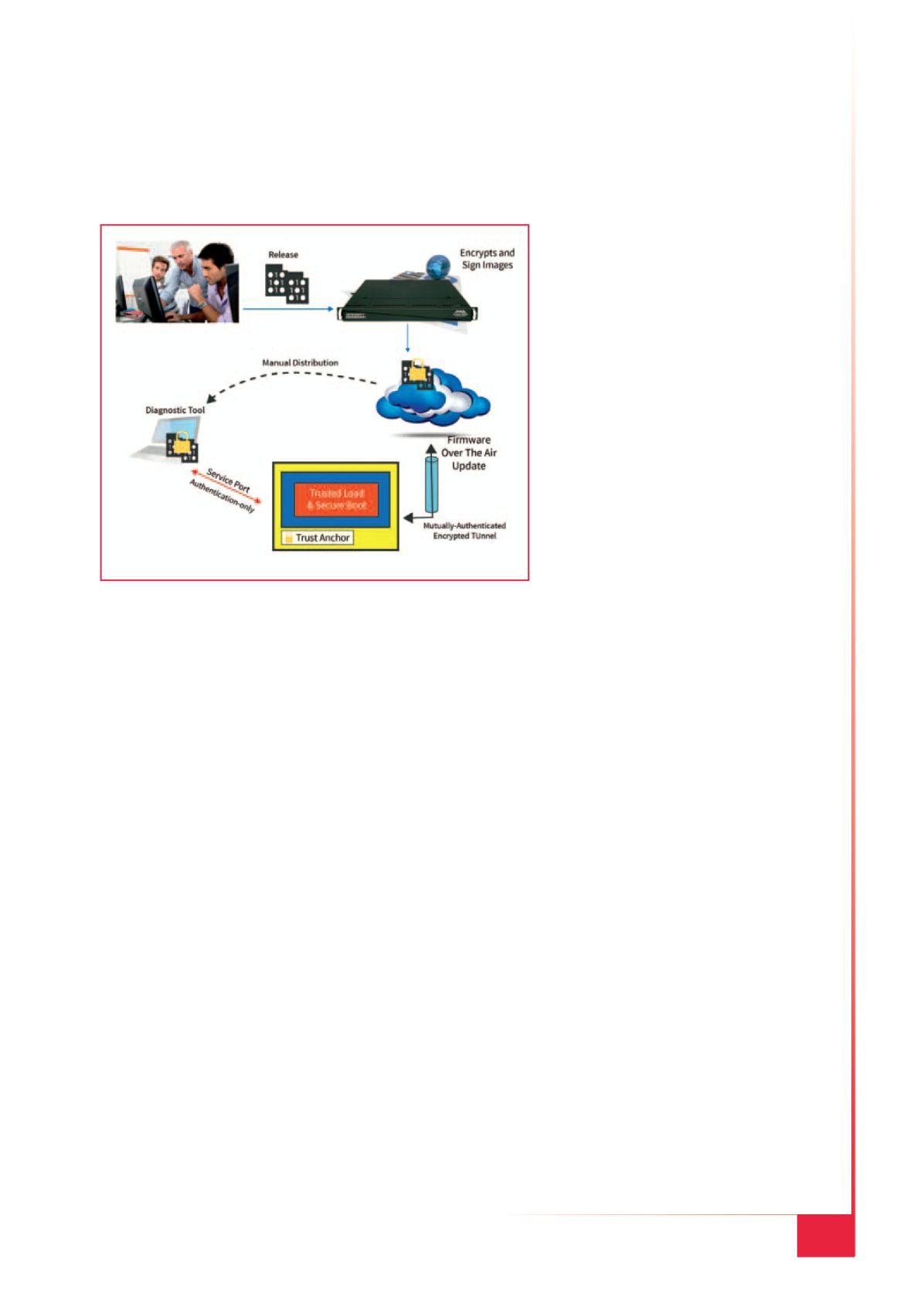

Creare un sistema di sicurezza end-to-end

La costruzione di un sistema medicale sicuro che

À

&

progettazione di sicurezza end-to-end attenta alla

4

À

collegato in rete, per tutto il ciclo di vita del pro-

dotto. Ciò richiede un’architettura di sicurezza del

dispositivo che garantisca un funzionamento sicuro

À

-

bili siano protetti da un’infrastruttura di sicurezza

di tipo aziendale per tutto il tempo in cui il sistema

7

4

À

4 2 5

scelta ottimale di un sistema di sicurezza, a livello

sia aziendale che di dispositivo, dipende dagli am-

bienti produttivi e operativi del dispositivo, nonché

da scelte di tipo commerciale, per cui vale la pena

consultare degli specialisti del settore.

Fig. 3 – Rendere sicuro il processo di aggiornamento