EMBEDDED

52 • MAGGIO • 2014

51

HARDWARE

SAFETY

Fortunatamente, oggi la sicurezza è integrata in molte appli-

cazioni e i relativi pacchetti sono dettati dall’oggetto con cui

l’applicazione deve interfacciarsi. Se l’applicazione è ad esem-

pio, basata su Web, probabilmente userà SSL/TLS (Secure

Socket Layer, noto anche come Trasport Layer Security). Altre

applicazioni usano tecnologie e protocolli quali IPSEC (Internet

Protocol Security) o CCMP (Crittografia WPA2 Wi-Fi). Una

volta che sono noti i protocolli che occorre supportare, si può

procedere all’acquisizione della corretta soluzione di sicurezza,

e integrarla nell’applicazione. Conviene considerare che, a

meno di non essere esperti di crittografia, è sempre meglio

utilizzare metodi e protocolli già disponibili in letteratura, sul

mercato o sul fronte open source (es. Open SSL, Open SSH);

in caso contrario si rischia di introdurre delle vulnerabilità di

sicurezza nel sistema.

Oltre a scegliere metodi e protocolli più adatti per il trasferi-

mento sicuro dei dati, i dispositivi devono essere garantiti in

termini di protezione da accessi non autorizzati alle componenti

hardware più critiche in termini di sicurezza, per esempio le

aree di memoria che contengono la chiave crittografica segreta,

la cui scoperta potrebbe minare la sicurezza dell’intero sistema.

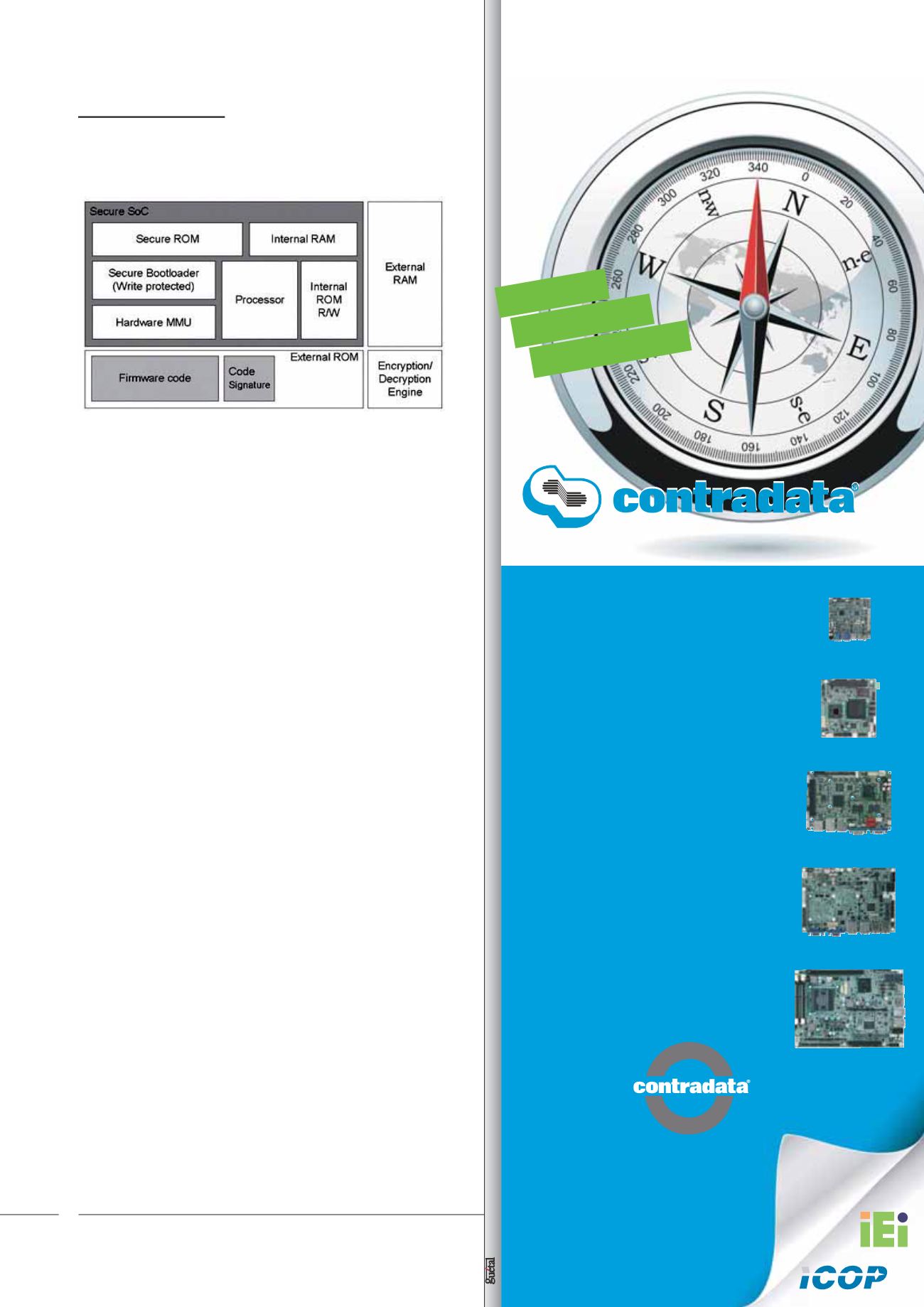

Una soluzione per rafforzare la sicurezza interna al dispositivo

embedded è creare un “secure SoC” (System On Chip), una

zona in grado di fornire protezione fisica alle chiavi segrete

tenendo la ROM (luogo di memorizzazione delle chiavi critto-

grafiche), la RAM (luogo di caricamento delle chiavi segrete in

testo chiaro) e relativo bus di collegamento tutti interni al chip.

Una zona di bootloader sicuro, protetta in scrittura, può assicu-

rare infine che il dispositivo parta con un sistema operativo o un

firmware genuino con gli esatti privilegi di esecuzione.

In alcune applicazioni, oltre a salvaguardare la sicurezza degli

accessi al chip, è bene anche pensare a garantire la sicurezza

fisica del sistema embedded nel suo complesso nel luogo ove

è installato e operante, impedendo o restringendo opportuna-

mente gli accessi fisici all’apparecchiatura e al suo hardware.

Fig. 3 – Un secure SoC assicura una protezione

fisica per le chiavi segrete

EB2/13