EMBEDDED

52 • MAGGIO • 2014

50

HARDWARE

SAFETY

I sistemi wireless, sempre più diffusi, aggiungono un ulteriore

strato di vulnerabilità rispetto a quelli già presenti nelle soluzio-

ni cablate (pensiamo a sistemi Scada o contatori collegati in rete

per la tele lettura dei consumi). Infatti, per una rete cablata il

mezzo di trasmissione (il cavo) può essere protetto da intercet-

tazioni facendolo passare per intercapedini inaccessibili, sotto

terra, sospeso su tralicci, inserito nel cemento.

In una rete wireless, per la quale il mezzo trasmissivo è l’etere,

il sistema trasmette informazioni in tutte le direzioni, e un

malintenzionato ha solo bisogno di un’antenna per effettuare

intercettazioni.

Essere spiati da una Smart TV...

La situazione riguardante le Smart TV in ambito di sicurezza

informatica è a rischio quanto quella dei dispositivi embedded

in generale. Alcuni ricercatori hanno trovato recentemente

una grave vulnerabilità in alcune Smart TV che consente a

malintenzionati via internet di avere completo accesso alla TV

(impostazioni, cronologia, identificativo, informazioni contenu-

te sull’immagine disco) e a ogni dispositivo ad essa collegato

tramite porta USB, con il rischio di furto di informazioni e dati

privati. Un hacker può persino spiare l’utente nel suo appar-

tamento attraverso la videocamera e il microfono incorporati

nella Smart TV.

Queste vulnerabilità non sono circoscritte ad alcuni modelli di

Smart TV, ma potrebbero essere comuni a tutti quei miliardi di

dispositivi dotati di connessione wireless che appartengono alla

categoria della cosiddetta “Internet of Things” (IoT): dalle auto

con connessioni wifi ai dispositivi indossabili di raccolta dati (ad

es. i cardiofrequenzimetri) collegati ad applicazioni basate su

smartphone e tablet.

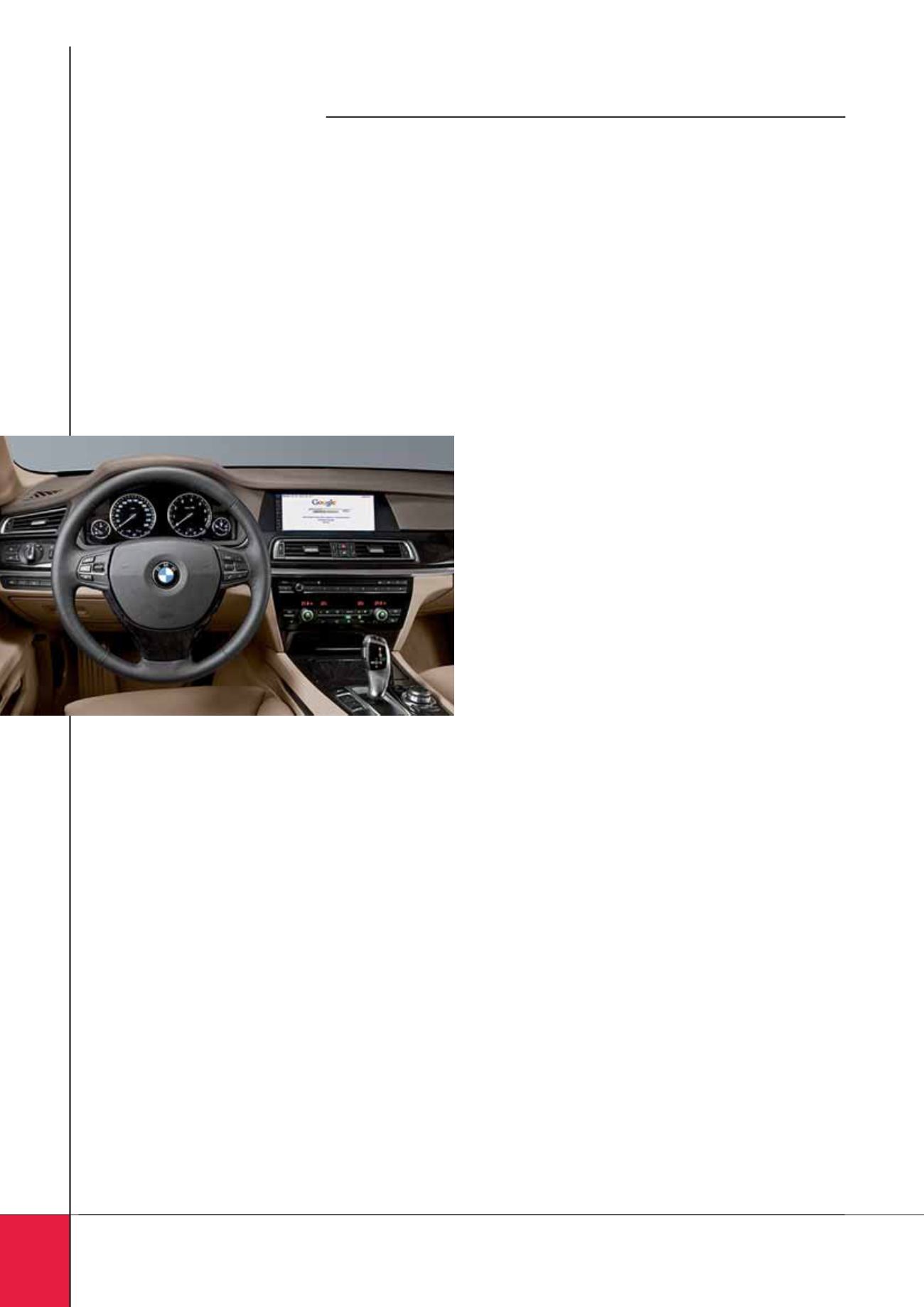

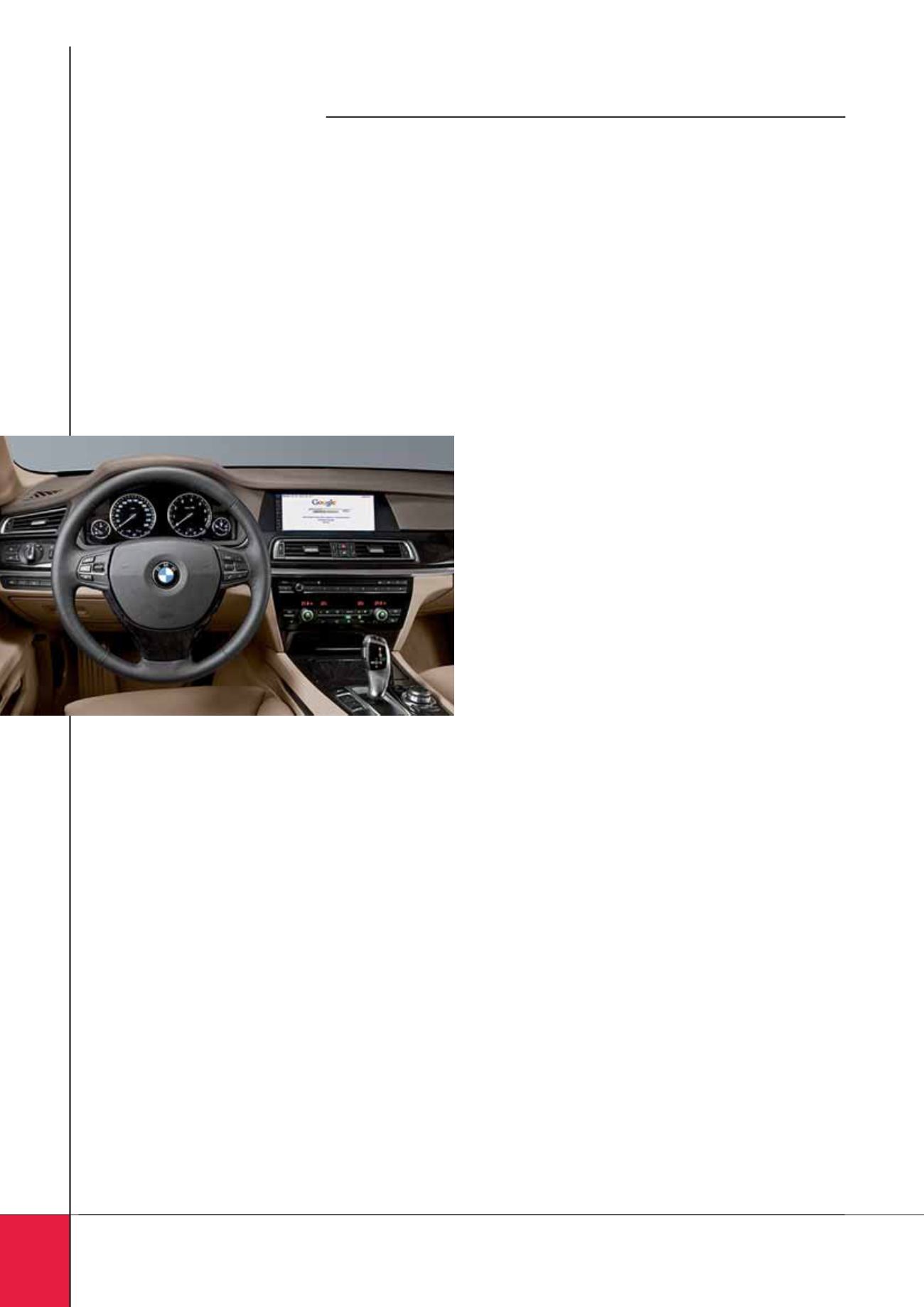

Un numero crescente di case automobilistiche sta equipaggian-

do le nuove automobili di connessione WiFi, trasformandole

in veri e propri hotspot mobili e permettendo a chi è nell’auto

di collegare a Internet tablet, smartphone e altri dispositivi.

Questo tipo di WiFi è maggiormente esposto a rischio rispet-

to agli hotspot WiFi presenti nelle installazioni fisse, a causa

dell’assenza di firewall e altre soluzioni di sicurezza. Un hacker

potrebbe collegarsi al WiFi dell’auto o addirittura impersonare

il dispositivo stesso, per connettersi ad altre sorgenti di dati,

carpire dati personali del possessore dell’auto, come ad esem-

pio il suo numero di carta di credito.

Un altro settore IoT in continuo sviluppo è quello delle appli-

cazioni e dei dispositivi legati al mondo della salute, sport e

fitness (applicazioni “mHealth” e dispositivi medici mobili), di

cui si prevede una crescita da 42 milioni di dispositivi nel 2013

a 171 milioni nel 2018. Dispositivi più costosi e specifici, che

impiegano sistemi operativi proprietari, risultano più difficili

da attaccare da parte di hacker o malintenzionati. I dispositivi

rivolti ad applicazioni consumer e più economici, generalmente

basati su sistema operativo Windows, presentano maggiori vul-

nerabilità, aggravate dalla difficoltà o impossibilità di installare

patch dopo l’acquisto.

Anche altri dispositivi indossabili, come i noti Google Glass

soffrono di questi problemi di sicurezza; infatti, come nelle

Smart TV, un hacker può accedere direttamente agli occhiali

intercettando audio e video e sfruttando la videocamera e il

microfono incorporati.

Il settore M2M (machine to machine), orientato ad applicazioni

industriali o retail di inventario, monitoraggio e controllo, si

basa su un elevato numero di dispositivi tra loro interconnessi

tramite economici trasmettitori dati 3G che, transitando via

internet, soffrono delle stesse vulnerabilità citate in precedenza.

La modifica da parte di malintenzionati dei quantitativi di spe-

dizione o della destinazione di merci attraverso attacchi infor-

matici a comunicazioni M2M non adeguatamente protette, può

addirittura causare considerevoli danni di immagine o perdite

economiche per l’azienda.

Quali soluzioni adottare?

Il segreto innanzitutto risiede nel determinare quali possano

essere i dati e gli scenari di rischio e adottare il corretto com-

promesso tra usabilità e sicurezza.

In generale, la protezione dei dati deve essere garantita sia

durante la manipolazione e memorizzazione degli stessi sul

dispositivo embedded o palmare, sia durante il loro trasferimen-

to, via cavo o wireless.

La prima domanda che si pone un tecnico di sistemi e applica-

zioni embedded quando si trova di fronte a esigenze di sicu-

rezza, verte su quale soluzione adottare e, di conseguenza, su

quale pacchetto di sicurezza è necessario acquisire.

Una delle soluzioni principali è l’adozione di meccanismi di crit-

tografia sia nella memorizzazione sia nel trasferimento dei dati.

Fig. 2 – Nei veicoli sempre più connessi, un hacker

potrebbe collegarsi al Wi-Fi di un’auto (Foto Bmw)