EMBEDDED

51 • FEBBRAIO • 2014

81

SOFTWARE

SECURE IoT

dell’amministratore del sistema e tutti questi eventi possono

essere singolarmente controllati e tracciati. La Audit Trail, o

traccia di controllo, registra preziose informazioni che possono

essere poi utilizzare per: recensire eventi critici per la sicurezza,

scoprire tentativi di aggirare i meccanismi di sicurezza, monito-

rare l’utilizzo dei privilegi da parte degli utenti, fornire un effica-

ce deterrente ai tentativi di attacco noti, registrare le intrusioni

catturate e fornire report analitici. Le registrazioni degli Audit di

controllo di LynxOS 7.0 memorizzano informazioni dettagliate

sugli utenti che hanno causato gli eventi e sul successo o l’in-

successo dell’azione dannosa di ogni evento. LynxOS fornisce

anche delle utility che consentono di monitorare in tempo reale

gli eventi noti quando si manifestano e intervenire subito come

preventivamente scritto nella traccia Audit per ripristinare il

massimo livello di sicurezza nel dispositivo.

Roles and Capabilities è la possibilità di definire i livelli di pri-

vilegio per gli utenti con una grana più fine rispetto ai sistemi

Unix tradizionali. Storicamente, nei sistemi Unix il privilegio

di eseguire le funzioni riservate all’amministratore del sistema

sono riservate all’utente “root”, principale, che è l’unico ad

avere il privilegio di raggiungere e modificare l’intero sistema

a partire dal momento della sua registrazione in qualità di

amministratore. Gli utenti normali non hanno privilegi di sorta

e possono fare solo ciò che gli è concesso in

base ai propri identificativi ID come utente

o come gruppo. In generale, tuttavia, i pri-

vilegi onnicomprensivi degli amministratori

rendono i sistemi suscettibili di abusi sia

malevoli sia non intenzionali. Questo rischio

viene risolto con Posix.1e decomponendo i

privilegi dell’utente principale in un insieme

di privilegi a grana più fine. L’idea è di sosti-

tuire l’unico amministratore onnipotente con

più “ruoli” amministrativi e dotare ciascuno

di essi di un sottoinsieme di privilegi detti

“capacità” riguardanti mansioni specifiche.

Per esempio, si può creare il ruolo “netadm”

e assegnarli le capacità relative alla manuten-

zione sulla rete (CAP_NET_ADMIN) oppure

si può creare un secondo ruolo “auditadm”

e assegnarli la capacità di controllo sui regi-

stri Audit (CAP_AUDIT_CONTROL) e la

capacità di scriverci dentro (CAP_AUDIT_

WRITE). I dispositivi embedded che imple-

mentano ruoli distinti con capacità limitate e

non sovrapponibili sono più sicuri contro gli

attacchi e soprattutto contro quelli mirati a

compromettere gli account degli utenti.

Identification and Authentication è il proces-

so con cui il dispositivo embedded connesso

in rete riconosce l’identità di un utente ed è

in grado di verificare (autenticare) l’identità

dichiarata dall’utente. LynxOS identifica gli utenti con il tradi-

zionale identificativo “user id /group id” dei sistemi Posix.1e

nei quali ogni utente ha un ID univoco che lo identifica anche

all’interno di uno o più gruppi. Una severa procedura di identi-

ficazione e autenticazione come quella eseguita dal LynxOS 7.0

riduce significativamente il rischio che gli utenti non autorizzati

possano accedere ai dispositivi embedded.

Cryptography o crittografia è l’insieme delle tecniche finalizzate

a rendere sicure le comunicazioni anche in presenza di poten-

ziali malintenzionati. I software crittografici utilizzano algoritmi

sofisticati che trasformano i dati in chiaro in stringhe senza

senso e viceversa in base alle chiavi di cifratura (pubbliche o

private) e alle firme digitali. LynxOS 7.0 implementa gli algo-

ritmi di crittografia certificati FIPS 140-2 e utilizza generatori

di numeri casuali basati sulle librerie certificate OpenSSL e

OpenSSH. Queste librerie dispongono di potenti protocolli di

sicurezza standard aperti con i quali si possono realizzare siste-

mi crittografici Secure Sockets Layer (SSL) e Transport Layer

Security (TLS) sicuri. I dispositivi embedded diventano molto

più sicuri grazie agli algoritmi crittografici FIPS 140-2 dedicati

alla protezione dei dati sensibili e delle password in rete.

Quotas sono le soglie di allarme implementate per proteggere i

dispositivi dal funzionamento anomalo dei dischi, delle memo-

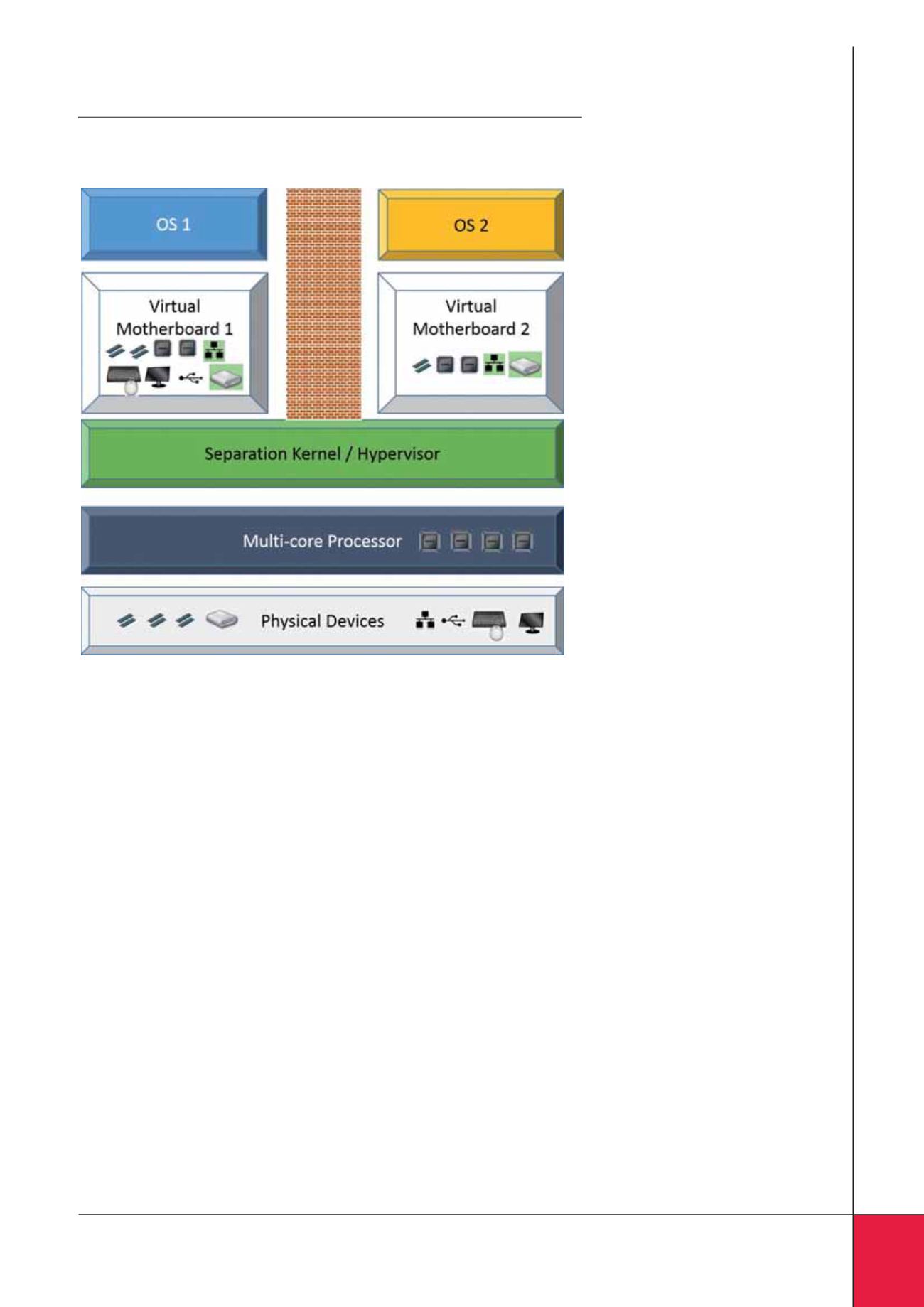

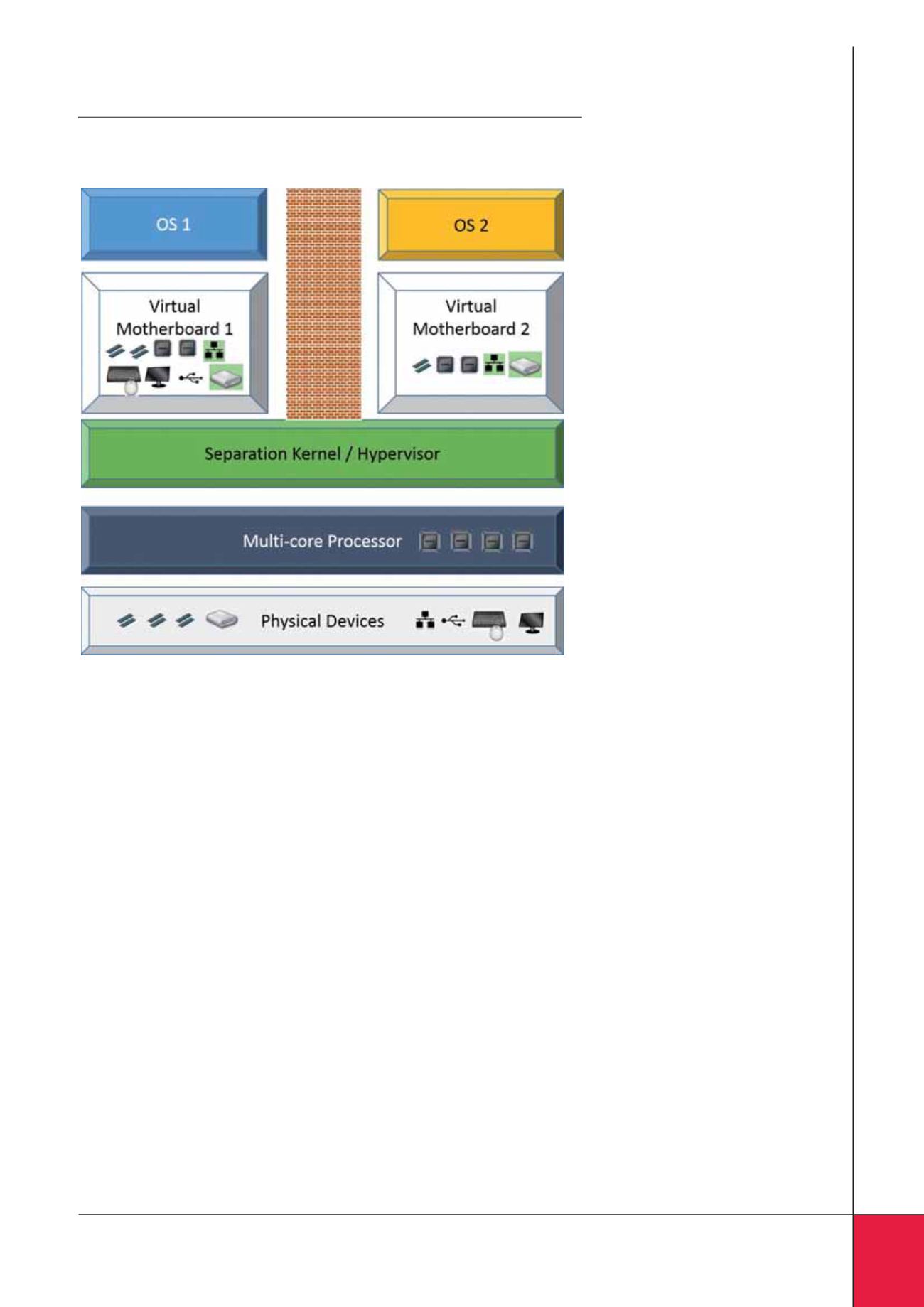

Fig. 1 – La tecnologia Hypervisor Type-0 crea due schede madri

virtuali per altrettanti sistemi operativi residenti